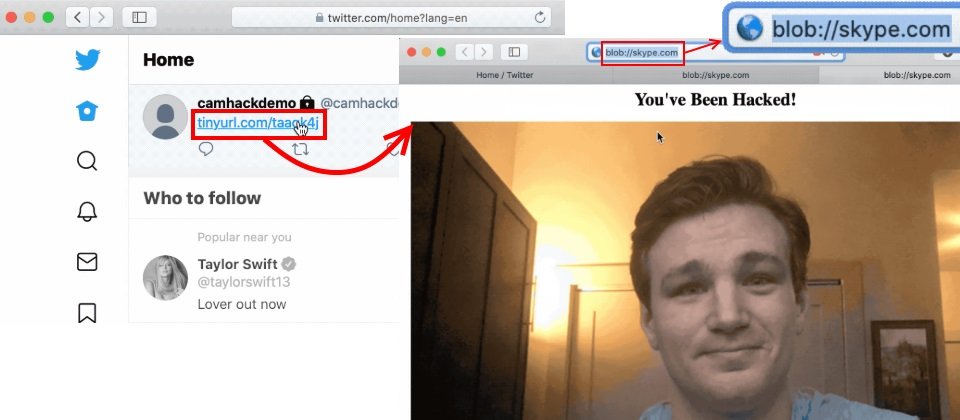

研究人員Ryan Pickren發現Safari解析URI、執行同源網頁政策及啟動安全環境連線三大方面的漏洞,讓駭客可以設立假冒為Zoom或Skype等受信賴的網站,誘使用戶連上,即可遠端觸發攻擊,開啟手機和電腦上的相機或麥克風。(圖片來源/Ryan Pickre,https://www.ryanpickren.com/webcam-hacking)

近來許多人都必須在家工作或在家隔離而需要視訊軟體,但小心不要連上惡意網站。一名前Amazon Web Services(AWS)員工發現Safari有3項漏洞,讓冒充Zoom或Skype的惡意網站,得以存取iPhone或Mac電腦的相機及麥克風,甚至不需用戶許可。

研究人員Ryan Pickren於去年12月蘋果抓蟲獎勵方案中的「零鍵擊非授權存取敏感資料」類別,揭露這些漏洞,並提供概念驗證攻擊示範。

蘋果的App安全性設計向來被認為較為嚴謹。一般情況下,iOS/Mac要求每個App存取手機或電腦的相機及麥克風時,一定要取得用戶的明顯同意,OS會在App存取前發出警告對話框。但也有例外情形,例如蘋果允許用戶可依個別網站(per-website)永久儲存安全設定,這些網站不需經過這層把關,即可自動存取相機或麥克風。

Pickren一共在Safari上發現到的7項漏洞,CVE-2020-3852、CVE-2020-3864、CVE-2020-3865、CVE-2020-3885、CVE-2020-3887、CVE-2020-9784和 CVE-2020-9787。其中三項,包括Safari解析URI(uniform resource identifier)、執行同源網頁政策(same-origin policy)及啟動安全環境(secure context)連線三大方面的漏洞,讓駭客可以設立假冒為Zoom或Skype等受信賴的網站,誘使用戶連上,即可遠端觸發攻擊,開啟手機和電腦上的相機或麥克風。

而如果某個惡意網站串起這些漏洞,還能使用JavaScript直接存取受害者的相機,無需經過許可。任何具備建立跳出視窗的JavaScript,如單一網站、嵌入式橫幅廣告或瀏覽器擴充程式,都可以發動類似攻擊。

根據Checkpoint的統計,一月以來與Zoom相關的網域名新增1,700多個,其中至少70個為惡意網域。

由於此重大發現,Pickren因此獲得蘋果破格頒發7.5萬美元獎金,原獎項最高5萬美元。蘋果已經於1月及3月修補了這些漏洞。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02