資料來源:HITCON Zeroday,iThome整理,2020年3月

一般而言, 對於絕大多數的網站系統而言,不一定有專人定期執行漏洞檢測的工作,然而,近年開始有資安社群發起漏洞通報的活動,從這個層面來揭露相關的風險,提醒網站管理者注意,而在臺灣,近四年來,有一個漏洞通報平臺HITCON ZeroDay崛起,這是由社團法人台灣駭客協會建立的社群,他們會不定期揭露最新通報趨勢,例如,在HITCON的活動或臺灣資安大會等場合,發表觀察報告。近日,iThome獨家取得最新年度統計數據,以瞭解最新近況。

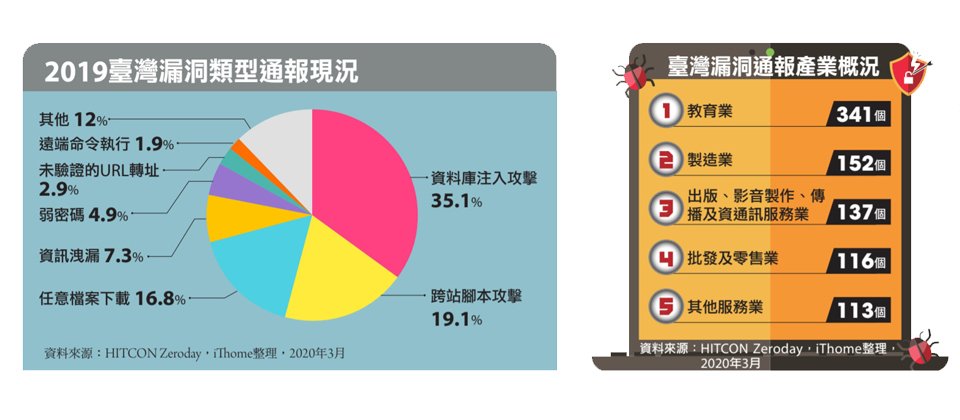

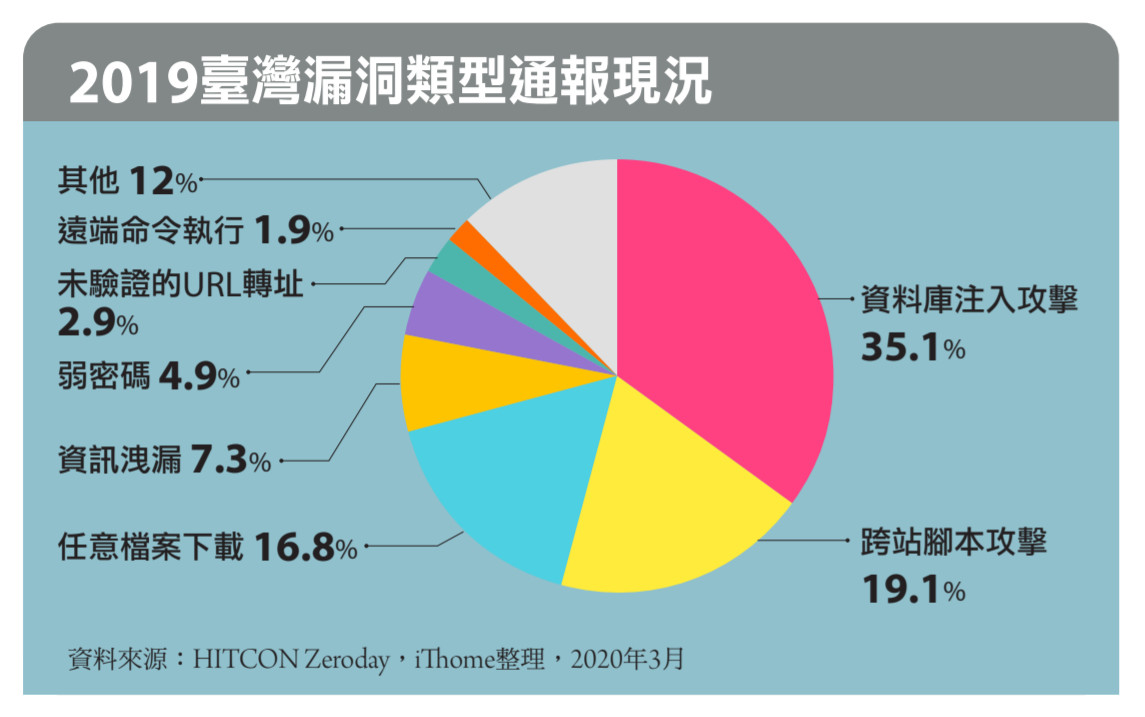

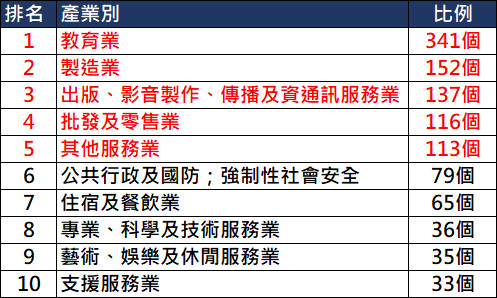

特別的是,今年報告新提供了更明確的產業別統計,不像往年,只有粗略區隔出政府、教育與其他單位。其中,2019年收到漏洞通報數量最多的產業,以28.4%的教育業占比最高,12.6%的製造業次之,11.4%的傳播及資通訊服務業排第3,光是這三者加總,就佔所有產業的一半。

多數網站漏洞都是OWASP Top 10的老問題

以2019一整年來看,經過HITCON ZeroDay確認公開的通報數量,共有1,203個。其中,若從通報的漏洞類型來分析,資料庫注入攻擊(SQL Injection)漏洞最多,有423個,其次是XSS漏洞,有230個,第三是任意檔案下載漏洞,有203個,而這三大漏洞類型,在所有漏洞通報的類型中,就佔了7成。此外,資訊外洩與弱密碼名列第四與第五,分別有88個與60個,通報數量也不少。

對於2020年的漏洞通報趨勢,有那些安全問題值得關注?

首先,上述這些發生在臺灣網站的五大漏洞類型,其實都是屬於OWASP Top 10常見的漏洞,範疇包括:注入攻擊、敏感資料外洩、無效的存取控管與跨網站攻擊。

其次,與2018年相比,當時通報的前三大漏洞類型,依序是SQL Injection漏洞、XSS漏洞與資訊外洩漏洞,到了2019年,顯然前兩大類型依然是臺灣多數網站最大問題,儘管在網站安全領域,大家已經呼籲多年,要重視這些漏洞的處理,但還是有多數網站一再發生。

第三,任意檔案下載漏洞與弱密碼的通報數量激增,前者升至第三名,在所有漏洞類型占比從2%升至16.8%,後者也從極低比例升至4%。

對此態勢,HITCON常務理事翁浩正表示,最主要的問題,還是臺灣多數網站依舊存在基本漏洞,容易被攻擊者輕易利用而進行各種攻擊,為何無法改善?他認為,主要的原因在兩個面向,一是國內大型企業、中小企業等網站數量眾多,不一定每個系統都會經過嚴謹的檢測,另一是外包商品質難以管控的問題。

該如何解決?事實上,像是弱點掃描、滲透測試,以及委外廠商資安管控,都是企業資安防護應該做的事,並且實際採取行動。翁浩正不厭其煩地提醒,透過弱點掃描及滲透測試,可有效找出網站弱點是否存在,或者是有無設定疏失的地方,加速找出問題並修復;關於委外的情形,是近年他們會特別呼籲要重視的部份,因為多數企業容易忽略,對此,企業應要求委外廠商進行資安檢測,如滲透測試、原始碼掃描等,而且,對於接受到的資安漏洞通報消息,也要具備在有效時間回覆與修補的能力。

注意連網設備採預設密碼且未更新的問題

在2019年的臺灣漏洞通報趨勢變化中,我們也看到檔案下載漏洞與弱密碼的問題,增加幅度明顯。簡單來說,前者的問題,出在網站沒有下載檢核機制,或檢核機制不夠完整,導致後端系統的資料可以被取得,這意謂著,開發者或廠商並沒有驗證檔案下載的路徑與權限等,屬於基本的漏洞問題。較特別的是,翁浩正指出,當中有一些是通用系統的狀況,因為有廠商為不同客戶開發的系統,性質是相同的,所以都存在一樣的漏洞。

至於弱密碼方面,主要是一般IoT、網路設備常見的問題,嚴格來說不算新的重點,只是容易被輕忽。但這對攻擊者而言,是相當有利的。翁浩正表示,由於一般使用者購入設備與安裝時,都忽略了相關安全問題,而攻擊者的第一步,通常就是嘗試預設密碼、弱密碼,或是透過已經公開的弱點,利用程式進行攻擊。更要知道的是,近期不少攻擊者的作法,是會掃描全球各種尚未修改密碼的設備,直接登入並部署僵屍網路進行攻擊。

因此,最基本的觀念與因應作法,就是企業在設置設備時,要謹記立刻更換預設密碼,並進行系統更新,未來則是要密切注意漏洞修補更新的狀況。

另外,還有一些關於個別漏洞的問題,也很值得重視。例如,我們注意到去年8月底到9月初,有10多家國內企業被通報Pulse Secure SSL VPN存有CVE-2019-11510漏洞,範圍包含壽險業、科技業、營造業與旅遊業等,歸類上屬任意檔案下載漏洞。事實上,相關的設備業者已經發布該漏洞的更新修補,而且,當時也有不少SSL VPN相關的資安新聞,但相隔數個月,仍有企業未更新修補,而被發現並通報到平臺。此外,翁浩正也舉出幾例,都是去年通報較多的部分,包括CVE-2018-13379漏洞,以及通用套件的任意檔案下載漏洞與SQL Injection漏洞。

至於為何教育業的通報數量最多?翁浩正認為,主要是學校單位主機數量多,但管理者較少,造成疏於管理的現象。

2019年HITCON ZeroDay漏洞通報產業別概況

資料來源:HITCON ZeroDay,iThome整理,2020年3月

在HITCON ZeroDay今年的報告中,有了更具體的產業別統計,因此,整體通報的漏洞在各產業的概況將會更為清晰。整體而言,漏洞通報數量最多的產業,教育業最嚴重,製造業次之,傳播及資通訊服務業排第3。

至於其他產業,占比皆不超過10%,例如,批發及零售業排第4,公共行政相關排第6,金融保險排第13。另外值得關注的是,像是電力及燃氣供應業,以及用水供應及污染整治業,也有零星的個位數漏洞通報。

回應修補的比例只有2成

再從漏洞通報與修復狀況來看,2019年未修補回應的比例達77%,已回應的比例為23%,其中,回應且確認完成修補的有21.1%。整體來看,面對漏洞通報採正面積極因應的企業,仍在少數。

對於負責這些網站系統的公司或組織而言,為何無法回應漏洞通報與進行修補?

翁浩正表示,可以分成兩大情況來看。第一種是資安意識不足,企業並不知道資安該有哪些具體作為,也可能覺得資安是可以僥倖的事情,因此在沒有強制力的情況下,就不會優先考慮做資安。第二種是委外開發廠商的資安問題(供應鏈安全),例如,委外廠商在開發網站後,可能將這些頁面與應用程式經過客製化,再銷售給不同的企業,因此,當這些技術來源相同的網站存在漏洞時,將連帶導致很多企業受影響,在原始開發商不知道資安漏洞,或是不願投入資源修改程式的情況之下,企業本身較難掌控,只能以合約等方式委託處理。但無論如何,他強調一個重點,就是企業對於資安不能有僥倖的心態。

若要改善這些問題,我們該如何開始行動?例如,業者或組織若能設置專屬資安窗口,就是基本的可行作法,至少讓漏洞資訊能正確傳達。而在開發廠商設計網站時,應考慮到攻擊層面,並要理解攻擊者思維,注意資安防禦較弱的網站,往往是被攻擊的首要目標。

事實上,任何系統都有可能出現資安的漏洞,差別在於發現者的身分是內部人員、合作廠商或外部通報,因此,企業除了主動實施滲透測試之外,額外執行漏洞獎勵計畫的風氣越來越盛行。因此,如何用正確的心態,去面對資安漏洞,才能及早找到並解決問題的根源,而不是為了面子而擱置或摒除這些情報,結果提高了企業商譽因此受損的可能性。面對漏洞通報, 抱持著鴕鳥心態,並無法讓漏洞就此消失,事實上,這麼做反而喪失了修補漏洞的時效,增加被攻擊的可能性。

在HITCON ZeroDay漏洞通報平臺上,過去在進行通報時,會碰到對方窗口無法理解漏洞通報技術內容。因此,他們近年就已經增加了新的功能,例如,針對每件通報,系統將可自動針對漏洞類別,提供可用的連結與資源,包含OWASP Top 10與MITRE的CWE網站等,讓收到通報的對象如果不會處理,也能有參考文件去依循,包括漏洞說明、防護方式,以及防護原則、防禦繞過方式等資訊。

不過,更要注意的是,不少組織沒有資安窗口也沒有IT人員協助處理通報,或處理漏洞。因此,報告中也再三呼籲,建議企業必須確認WHOIS信箱暢通,並且在網站上明列資安通報窗口。

TWCERT新推漏洞揭露平臺

對於臺灣的漏洞通報管道,除了HITCON ZeroDay,去年我們也看到台灣電腦網路危機處理暨協調中心(TWCERT/CC)推出台灣漏洞揭露平臺(TVN),兩者也有合作。關於TVN平臺的發展,去年我們曾詢問該單位組長林志鴻,他表示,這個平臺是在2019年4月上線,較特別的是,由於他們已經取得MITRE的CNA資格,因此可以發布CVE漏洞編號,換言之,若有通報者想申請CVE,就可以經此通報漏洞。目前,該平臺發布的漏洞通報數量還不多,TWCERT也正持續推廣。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02