資料來源:行政院國家資通安全會報技術服務中心,iThome整理,2020年3月

資安攻擊不斷,除了從內部以典範的做法來改善網路安全外,透過滲透測試,或是更進階的紅隊演練,來降低漏洞的風險,做到及早發現與及早修補,也是很常見的預防措施。而對我國政府而言,多年以來,都在執行網路攻防演練,檢視機關對外系統的防護與應變,而在去年,政府的資安透過這樣的演練而發現哪些問題?今年2月中旬,政府公布2019年度網路攻防演練報告,裡面揭露不少需注意的面向,不僅是公務機關要注意,對於非公務機關而言,這些資安風險也值得借鏡,來提醒自己該注意的相關層面。

關於這項演練,我國公部門每年依行政院資通安全處(以下簡稱資安處)指示,選定執行範圍進行,特別的是,原本只是要求每年執行一個月,自2017年開始,改為全年度演練,包括:三個月的初期規畫、長達半年多滲透測試,以及資安稽核技術檢測。

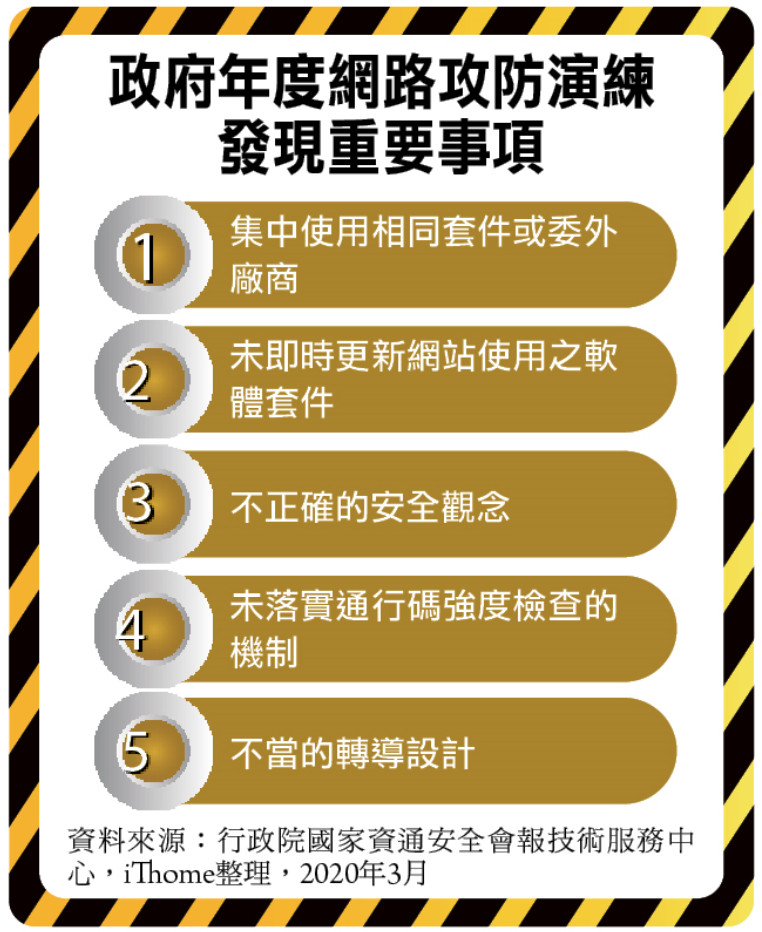

新的年度攻防演練報告中,有那些安全問題值得關注?基本上,可分為五大重點,首先是發現的弱點類型現況,而在重點發現事項方面,我們從四個層面來檢視,首先是共通套件管理的兩大難題,其次是安全觀念不正確,最後是不當的密碼設定與重導設計。

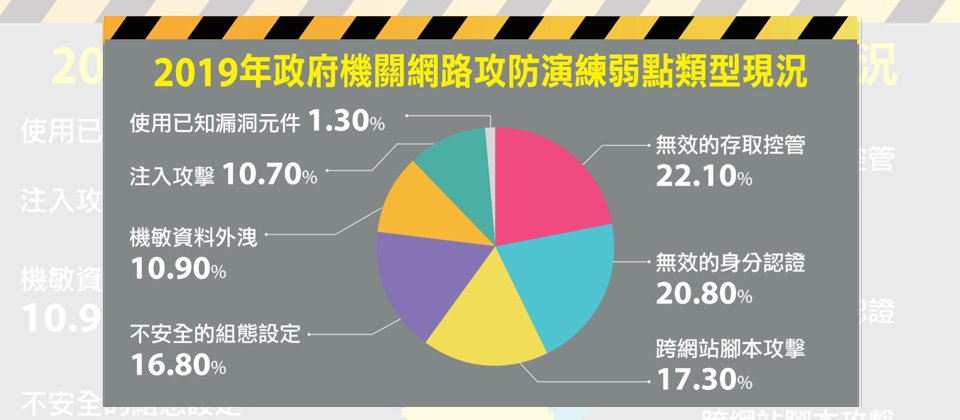

近年機關前兩大弱點類型是無效的存取控管及身分認證

對於演練過程所觀察到的對外系統弱點現況,我們也詢問實際執行的單位,也就是行政院國家資通安全會報技術服務中心(以下簡稱技服中心),請他們協助說明。該單位科長詹益璋指出,從弱點類型來看,過去幾年,跨網站腳本攻擊(XSS),與不安全的組態設定,一直攻防演練時最常見的弱點類型。到了2019年,有了明顯不同的變化,上述問題呈現大幅減少的趨勢,在所有弱點類型中,排名下降到第三名與第四名,他認為,或許是近年機關常被攻擊,以及採用WAF比例提高有關。

相對地,攻擊記錄筆數最高比例的類型,是無效的存取控管,以及無效的身分認證,排名分別升至第一名與第二名。例如,發現測試用帳號可登入系統後臺,以及帳號與密碼相同,或是權限檢查失敗時的網站重導過程有缺陷等問題。

2019年政府機關網路攻防演練弱點類型現況

.jpg)

資料來源:行政院國家資通安全會報技術服務中心,iThome整理,2020年3月

需注意集中使用相同套件或委外廠商的風險

在2019的攻防演練報告中,有幾個資安處以往已經談到,但較少浮上檯面的特殊議題。例如,多個組織使用相同軟體套件或委外廠商,以及未即時更新網站使用的軟體套件,所產生的受攻擊面,值得注意,而這也突顯了供應鏈安全相關風險。

以相同套件或委外廠商的問題而言,技服中心副組長陳育得指出,由於多半單一委外廠商會承接到,多個縣市系統開發委外案,因此,這些系統大多用同套產品,再針對不同機關修改,這樣的作法其實常見,但有風險要注意,就是容易有共同開發模式或帳號密碼的狀況。

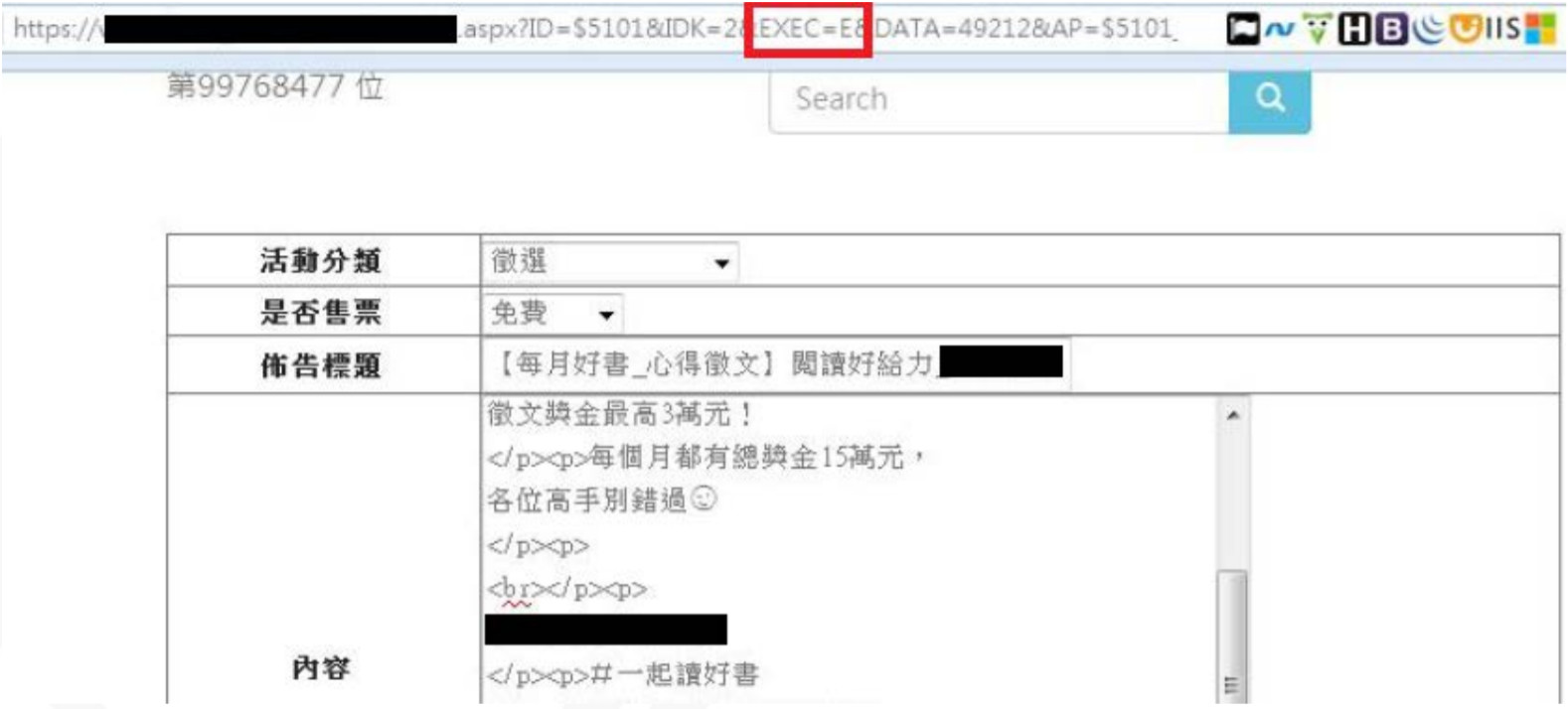

舉例來說,技服中心先是在某一網站發現,透過修改特定參數,就可開啟編輯模式,控制網站公告的狀態,顯然,缺乏在各個流程點,都做到登入權限的檢查。後續,他們更是發現,共有不同機關的18個系統,都受相同手法影響;另一個案例在於後臺管理不當,他們從受測方後臺發現一組系統帳密,經與其他其他網站的教學手冊比對後,推測是廠商通用的系統密碼。接下來,他們搜尋該廠商所開發的網站,成功利用同一組帳號密碼登入到6個網站,並取得管理者權限。

該如何解決?他們認為,必須要建立機制以掌握關連性,不能只以單一個案方式處理。最簡單的原則,就是應瞭解內部使用相同套件的系統,納入定期追蹤的範圍,一旦發現該套件弱點,也要建立情資分享管道,此外,應要求委外廠商使用的密碼有足夠的安全性。而在往年報告中,其實也曾提到像是共通系統安全維護、機關網站全權委外管理,以及內部情資共享不足等議題。

對於多個組織使用相同套件或委外廠商的風險,技服中心指出,例如,發現有機關網站在登入權限檢查不確實,系統可被他人修改特定參數以開啟編輯模式,而另外引發關注的議題是,這樣的手法,可以套用在不同機關的18個系統上。(圖片來源:行政院國家資通安全會報技術服務中心)

對於第三方套件出現弱點的修補,系統盤點時缺乏關連

另一個關切焦點,也是套件安全管理方面,問題主要是網站使用的套件未即時更新,將導致系統可被攻擊與入侵。陳育得表示,現今系統多包含第三方套件,以加快開發速度,然而,當第三方套件出現弱點時,很容易在單位平日的盤點期間遭忽略。舉例來說,像是攻防演練過程中,他們就發現了有ueditor套件、PHP套件弱點未修補的情形,並實際確認弱點可被攻擊。

對此,陳育得指出,即使組織平時有團隊蒐集資安情資,像是看到某一套件,有新的弱點、CVE漏洞被揭露,但是,大家不一定知道與目前使用的系統有關,因為機關內部盤點的清冊,往往只註明買了何種的系統。譬如,總務處財產系統,或廠商產品名稱,管理者無法從清冊中,了解產品所用的第三方的開源程式碼套件,而且,廠商也不見得有能力主動通知,讓組織能立即處理。

因此,技服中心建議,若開發期間已知使用第三方套件,應將套件名稱與版本,加到該系統的備註資訊,或建立大型第三方套件清單,並做到盤點清冊的關聯,讓弱點揭露時,可以更主動、及時的處理。

有機關為演練而自欺欺人,資安不應淪為表面功夫

在安全觀念的議題方面,技服中心有一項重要發現,令人感到訝異,竟有機關的阻擋作法,只是為了攻防演練而設。

詹益璋表示,這樣的案例相當特殊,因此他們特別提出來,呼籲各單位應阻擋惡意語法與真正的攻擊。

他解釋,由於演練並非真正的攻擊,因此他們攻擊成功會留下特定的字串,幫助機關區分真實資安事件與演練,然而,可能是因為演練有計分機制,部分單位想在演練上取得較好的成績,因此他們遇過幾個案例,只針對演練所律定的字串做阻擋,但實際發動XSS攻擊,用戶端仍無法抵禦。

密碼強度問題與轉導設計瑕疵的狀況仍然不少

在攻防演練的其他項目方面,這次年度報告也列出一些近年常見,但往年沒有提及的弱點案例。這些發現主要聚焦的面向,包括:通行碼強度檢查機制未落實,以及不當的重導(Redirect)設計。

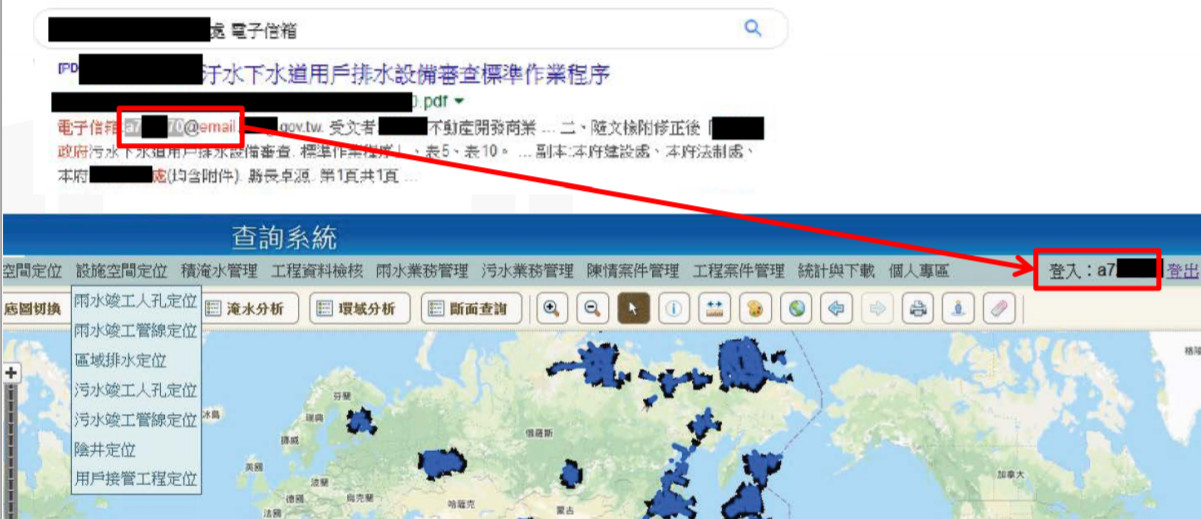

例如,仍有機關人員會使用自身的電子郵件當成密碼,以此應付強式密碼的規定,但使用者應培養基本的安全觀念,對於管理者而言,仍可從登入機制建立判斷式來解決。

關於帳號與密碼強度的安全問題,他們在攻防演練時發現,仍有機關人員會使用自身的電子郵件當成密碼。對於這種基本的資安問題,陳育得表示,使用者以此方式雖達成密碼複雜度的需求,但方法錯誤,反而更讓自己更容易暴露,而且,公務人員常需要將自己的電子郵件信箱公布在網路上當成聯絡窗口,這等於是自己將密碼洩漏在網路上。在他們的攻擊記錄中,發現不少這樣的問題,輕者讓有心人士取得一般同仁權限,重者揭露內部往來信件或者取得系統權限。(圖片來源:行政院國家資通安全會報技術服務中心)

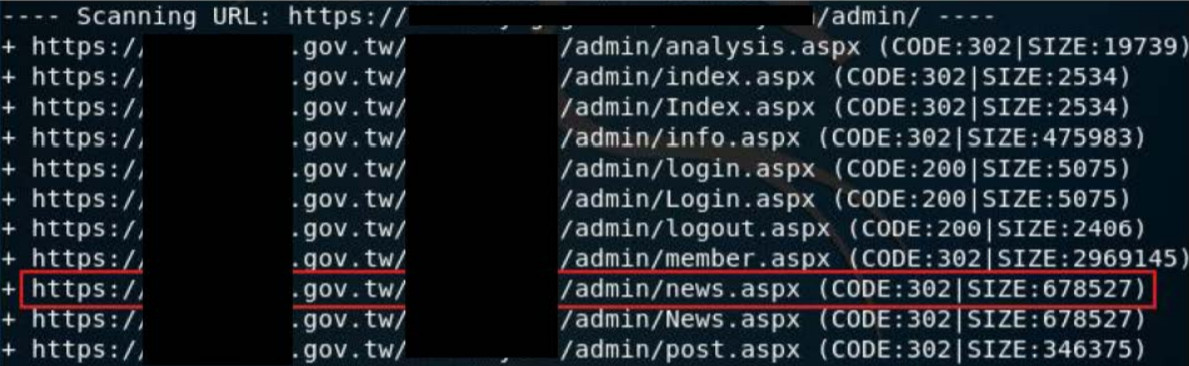

而在網站重導過程存在缺陷方面,有些開發設計是將所有的功能,寫到同一個回應的封包,然而,攻擊者將可透過修改封包、標頭等方式,進而存取未經授權的功能。

在網頁安全的改善建議上,技服中心指出,所有功能頁面應要有權限控管,並依使用者或管理者來檢查存取權限,同時,應防範被攻擊者竄改,進而繞過檢查機制,包括檢查應於伺服器端進行,並避免將未授權的功能頁面併入檢查結果中回傳。

對於網站重導過程存在缺陷方面,具體而言,例如像是網站回傳HTTP狀態碼302跳轉時,攻擊者若是改成HTTP狀態碼200,就可以讓該頁面繼續執行,陳育得說明,一般情況下,如此只是單純重導,應該只有一行的程式碼,封包很小,如果封包較大的話,顯示當中可能有多餘的資料在裡面,他們發現幾個案例在重導過程失效後,就可以進入後臺管理介面操作的狀況。

另一個他們發現的案例是權限控管不當,有機關網頁內容僅供內部資源使用,外部使用者理應無權檢視該頁面內容,因為系統會檢查帳號密碼,或是以IP位址來源檢查是否為內部使用者。但是,由於IP位址來源檢查可以被偽造,像是在一些封包加入特定的標頭,就會導致原先禁止存取的頁面,可以被瀏覽。(圖片來源:行政院國家資通安全會報技術服務中心)

儘管資安沒有百分百安全,但無論如何,演練報告列出的也只是一部分,且相當瑣碎,多數可能是已知問題,還有系統重大更版意外產生弱點,而各單位還有內部資源分配的問題需要面對,要避免相同問題再發生仍不易,一次滲透測試雖無法窮舉出所有的可能性,但持續落實將更顯重要,而這次揭露的特殊案例,更是提醒我們,大家都在努力提升資安防護水準,但千萬不應抱持應付表面的心態。

熱門新聞

2026-02-20

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-20