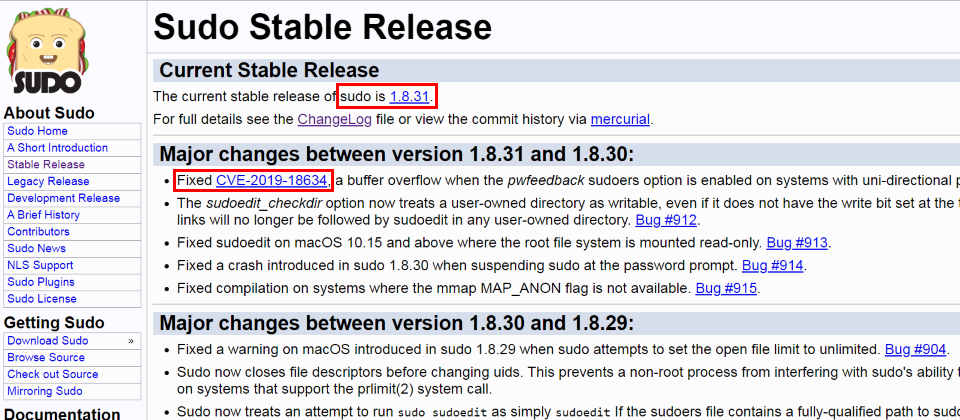

Sudo維護組織已在最新1.8.31版,修補了CVE-2019-18634漏洞,該漏洞可讓用戶觸發緩衝溢位,取得根帳號權限。

Linux/Unix平台知名管理工具Sudo爆發漏洞,可讓用戶觸發緩衝溢位,取得根帳號權限。所幸Sudo維護組織已經修補該漏洞並釋出最新版本。

Sudo是Unix/Linux平台管理廣受歡迎的工具,它讓系統管理員可分配給一般用戶合理的權限,以執行一些只有管理員或其他特定帳號才能完成的任務。

最新編號CVE-2019-18634的漏洞,出在一個pwfeedback的功能選項中。這個功能讓系統可以星號字元表示目前輸入的字元長度,原本是提升安全性的功能,但蘋果資訊安全研究員Joe Vennix發現,sudoer檔案開啟pwfeedback功能後,可能讓用戶觸發堆疊式(stack-based)緩衝溢位攻擊,讓沒有系統管理權限的用戶、甚至連非列於sudoer檔案中的用戶得以提升到根帳號。由於攻擊者完全掌控資料控制權以發動緩衝溢位,因此本漏洞被開採機率極高。

Sudo維護組織指出,Sudo 1.7.1到1.8.25p1都受本漏洞影響,不過前提是系統管理員需開啟pwfeedback,未開啟者就不需要擔心。另外,1.8.26到1.8.30版也出現CVE-2019-18634,但1.8.26版本時曾變更EOF(end of file)處理的設定,致使該漏洞無法被開採。

Pwfeedback在sudo上游版本中預設關閉,但在Linux Mint及Elementary OS中卻是預設開啟的。所幸Sudo組織已經釋出最新版1.8.31版,應該也會很快部署到所有主要Linux發行版或macOS中。

如果尚未能安裝更新版本,在開啟pwfeedback的sudoer檔內,將「Defaults pwfeedback」改成「Defaults !pwfeedback」,也能有效阻止攻擊。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02