https://twitter.com/MsftSecIntel/status/1222995250911703041

微軟安全情報中心發現去年散布惡意Office檔案的駭客又開始蠢動,近日利用HTML轉址的新手法來散布木馬程式以竊取重要資訊。

這次攻擊於本月月中開始在網路流傳,是一個名為TA505(或稱Dudear或Evil Corp)的駭客組織短暫歇止後再度活動。他們曾在2014年利用Necurs殭屍網路,向金融機構或零售業發送大量垃圾郵件,以散布Locky、BitPaymer等木馬程式。去年TA505也曾以大量垃圾郵件的惡意Excel附件檔,散布FlawedAmmyy或FlawedGrace的遠端存取木馬(remote access trojan,RAT)程式,台灣及南韓多家企業中標。

這次駭客手法更為進階。過去Dudear是直接把惡意軟體或惡意URL包在郵件附檔中發送,但微軟研究人員發現,這次他們是發送含有HTML轉址(redirector)的郵件附檔。用戶開啟後,其中的HTML再將用戶導向自動下載一個含有巨集的Excel檔,後者之後才會於用戶電腦下載惡意程式。微軟說,這是Dudear首次被發現使用HTML轉址工具。

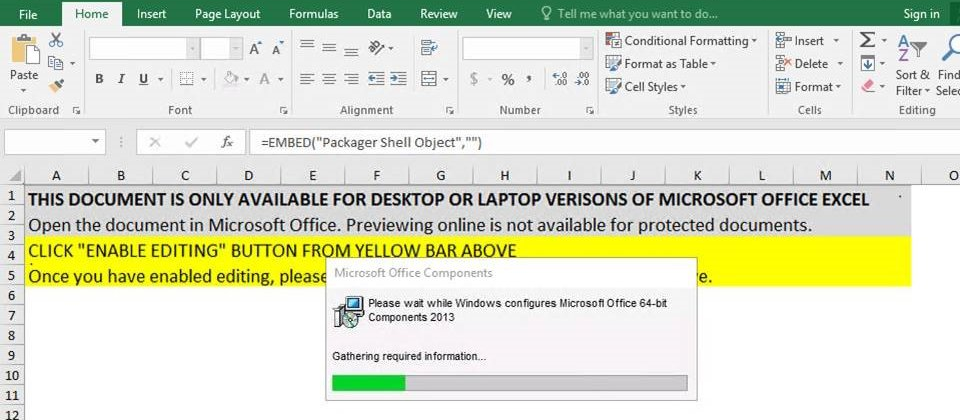

當惡意Excel檔下載到用戶電腦上時,由於Windows會預設封鎖巨集,該檔案顯示僅可由桌機版或筆電版Excel開啟,無法線上預覽,用戶必須按下「啟動編輯」鍵才能開啟文件。一經用戶啟動,就會載入FlawedGrace(或稱GraceWire)遠端存取RAT程式以竊取敏感資訊。

研究人員還發現駭客還利用IP回溯(IP trackback)服務,以追蹤下載了惡意Excel檔案的受害者IP位址。此外,這波攻擊還客製化成不同語言版本的HTML檔,以便擴大感染範圍。

微軟已公布了入侵指標(indicator of compromise, IoC),包括惡意程式樣本使用的SHA-256雜湊值供企業IT人員檢測。

熱門新聞

2026-03-06

2026-03-06

2026-03-09