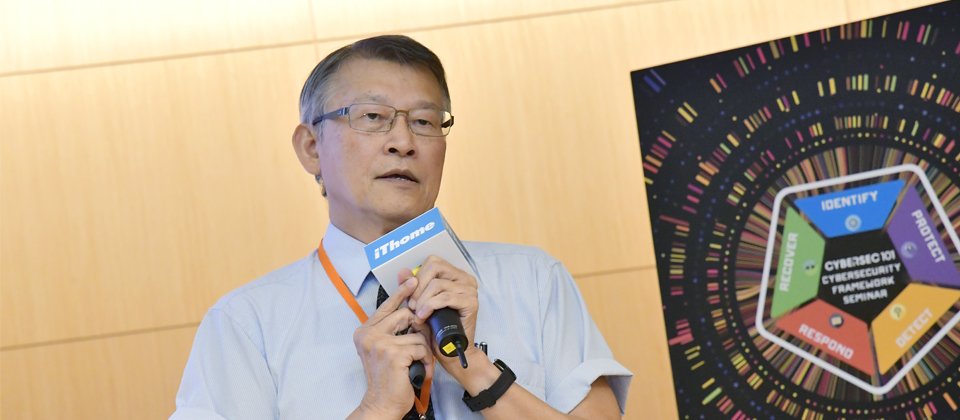

面對層出不窮的資安攻擊,如何做好防護一直是公民營單位關注焦點,身為臺灣公共財政的最高主管機關財政部,財政資訊中心主任陳泉錫在CyberSec 101資安實務研討會的防禦措施場次上,指出政府部門面臨過度委外的資安風險,強調資安自主的重要性,同時,也說明他們是如何採取行動,以建立內部同仁相關技術能量。

對於財政資訊中心的資安防護策略,陳泉錫指出,重新找回內部同仁技術自主能力,就是最關鍵的一件事,將能為組織帶來實質的幫助,同時,數位證據保全的執行,也很重要。其實,我們在之前其他的研討會上,已經聽到陳泉錫表達類似觀點,他對於政府單位過度委外情形感到憂心,因為組織本身沒有人能掌握資安,實質的經驗也不足,將帶來很大的風險。

而在這次CyberSec 101的活動中,他則是具體說了面對此一情形的防護對策,以及實際經驗,讓其他人在面對委外管理時,也能有所參考或借鏡。

用半年培養新人寫程式能力

建立技術自主能力,要從何做起?陳泉錫提供了具體做法,首先,他們從基本的系統規畫及程式撰寫能力下手,然而,這件事說來容易,做起來也不簡單。

因為,若要以現職人員進行培訓,反對聲浪一定不小,因此,他們從新進人員開始做起,並採專班集訓方式,設計了6個月的程式撰寫培訓課程,之後再將這些人員分配到業務單位。他表示,像是檢察官、調查官都有專門的訓練,才分配到工作單位,資訊人員同樣可以這麼做。雖然業務單位會抱怨人力不足,又因為這樣的培訓卡住人力支援,但他認為這樣的制度很有幫助,並能建立同期培訓人員的團隊情感。目前,他們已經完成兩期,共26人的培訓,現正進行到第三期,而在結訓之後,他們也會實施成效維持策略。

關於人員培訓,陳泉錫指出有3大重點。首先,監督承商系統及程式的品質與安全;其次,要能具備維持系統基本運轉的能力,因為過去他們曾遇到委外廠商因價格太低而不願承作的情形,這樣的狀況令他有相當深刻的感受;最後,則是對於委外經費與時間的估算,能有合理評估的能力。他並認為,最終目標是希望系統核心部分能自己做,其他部分才交給委外廠商。

打造自家的CSIRT團隊,以執行資安健檢與滲透測試

面對資安風險挑戰,財政資訊中心採取的第二個發展策略,就是成立資安健檢與數位鑑識團隊(MOF-CSIRT)。陳泉錫表示,在2016年的一銀ATM盜領資安事件中,讓他深刻感受到無力,因為很多事情只能依賴調查局,事實上,組織本身也應培養相應的單位。

為了組成這樣的團隊,他們也從財政部所屬的不同單位,召集適合的人員,包括財政資訊中心本身業務組,以及綜合規劃組、資通營運組、關務署、國產署,以及臺灣銀行,並設立1個隊長與2個小隊長,共18名成員,以兼任方式組成。

該團隊有那些任務?簡單來說,平日協助財政部及所屬機關,執行資安健診、網站及核心系統滲透測試與弱點掃描,以挖掘資安防護的缺失,而且,每週固定進行兩次的半日訓練及實際操演;當資安事件發生時,則能負責儘速阻斷攻擊來源,緊急應變,同時,做到數位證據保全,並在必要時,進行初步鑑識,以發掘潛伏的惡意程式。

值得注意的是,財政資訊中心相當重視這個團隊的建立,以及培訓方式。例如,他們找來了業界資安專家授課,包括白帽駭客實作訓練、以及自行研習漏洞資訊與實作,將心得報告交由老師指導。同時,他們也藉由資安培訓委外服務,讓成員參與資安健檢工具實作的課程,以及網路攻防搶旗賽訓練。而且,他們也規畫了完善的考核機制,例如,從技術測試、貢獻度,來掌握成員的學習狀況。

接下來,就是要驗證團隊成效,在他們的經驗中,該團隊確實帶來了幫助。在陳泉錫指出,在資安健檢稽核方面,他們針對臺灣銀行、賦稅署、財政部印刷廠、國產署中區分署、北區國稅局、關務署等所屬機關,就找出不少問題。例如,部分電腦安裝了未經授權的軟體,病毒定義檔或Adobe Flash、Java版本未升級至最新,還有像是發現了超過6個月的閒置帳號卻未停用,以及防火牆規則設定不當、主機特權帳號未分權管理,惡意IP位址與網域未阻擋,以及共用資料夾含個資,卻未設定權限管控等種種問題。

在滲透測試方面,該團隊也找出網站安全問題,例如,未設定X-Frame-Options,若不及早處理,恐怕會有被iframe網頁蓋臺的威脅。簡單來說,這將讓攻擊者可以將另一個網頁嵌入,透過iframe覆蓋在原本的網頁上,讓使用者誤以為是正常運作的網站,但其實是在iframe的頁面上操作,這讓駭客能夠發動點擊劫持攻擊,並可竊取帳號密碼。而MOF-CSIRT在發現這個問題之後,隨即也要求改善。

面對資安風險與挑戰,財政資訊中心打造資安健檢與數位鑑識團隊,在資安事件發生時能夠即時因應與初步鑑識,平日也可執行資安健診、網站與系統的滲透測試等相關工作。(攝影/羅正漢)

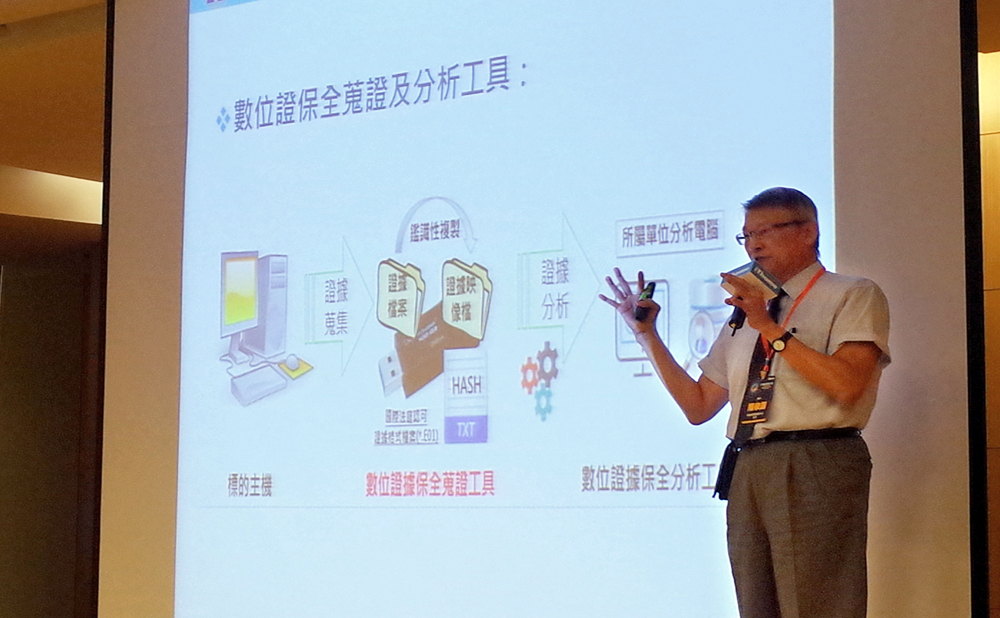

自行開發證據保全之用的USB隨身碟與分析工具

關於數位證據保全的工作,陳泉錫從資安事件調查的流程談起。一旦遭遇駭客入侵或資料外洩,通報就是首要的動作,他同時強調不應立即拔網路線、重開機與重灌系統,這將導致證據被湮滅,造成舉證困難。

在事件調查過程中,陳泉錫認為有3大步驟需要注意,從有效方法保全證據開始著手;接著,是要阻斷攻擊來源,使被入侵的系統恢復正常運作;然後是追查入侵管道及問題根源,防止再次受駭。

其中,證據保全是重要的關鍵,雖然資安人員的責任是立即解決問題,但數位鑑識人員是站在分析事件原因的角度,釐清問題與責任歸屬。由於事件一旦發生,都是處於相當緊急的情況,如何做到有效證據保全就是一大挑戰,因此,他們團隊也嘗試運用技術來克服這個困難。

例如,他們特別打造出一個保全證據的USB隨身碟工具,陳泉錫說,雖然這是很笨的方法,但只要將隨身碟插進電腦,就可以自動錄證據檔案與映像檔,能迅速蒐集到50多項記錄,實用性是足夠的。

同時,他們也開發了對應的分析工具,能夠偵測比對可疑程式檔名、惡意IP位址、Hash值與IOC的黑名單,以及可疑對外連線埠、蓄意隱藏程序等多種特徵,以及異常日誌行為等項目,並且能顯示風險等級燈號,協助快速判斷嚴重程度或建議作法。

即使沒有資安事件,平時也是可以利用這樣的工具,來檢查與分析。陳泉錫認為,這種方式,未來政府每個單位都可以用得上。另外,對於高權使用者管理的必要性,他表示財政資訊中心在這方面已有規畫,像是需區分高權者角色,與制定管理策略與作業查核,以及使用資料庫稽核工具等。

對應數位證據保全,財政資訊中心的資安團隊也開發出證據蒐集之用的USB隨身碟與分析工具。(攝影/羅正漢)

今年報稅系統經過大規模實機模擬,以及雙重資安檢測把關

說明政府委外管理的防護策略之餘,陳泉錫還揭露了5月所得稅報稅的資安挑戰與應對。

今年由於稅法大幅修正,因此系統更動幅度大,還有網路申報軟體重寫,以及硬體平臺廠商換新的狀況,更大的問題在於,今年開放使用者以Windows環境,進行線上報稅,因此系統要能承載巨大流量,也成為他們關注的焦點。

為了避免兩年前線上報稅的壅塞事件重演,他們先進行了壓力測試,得知系統每小時可處理超過8萬件,已是去年峰量4倍,另外,也運用了大量人力實機壓測方式,找出實際上線可能遇到的問題。

陳泉錫表示,他們以財政資訊中心與各地區國稅局的人力,共進行8次測試模擬,最高1千多人同時登入,共發現3項異常連線問題,例如,因為報稅系統防火牆白名單未將IPv6地址加入,而導致斷線,以及上層主機IPv6地址與報稅系統DNS伺服器不一致。甚至,在5月1日報稅日之前的兩天,仍因為報稅網站DNS設定為避免放大攻擊,而有大量斷線情況。最終,所幸透過修改設定回應方式解決。

另外,對於報稅網站系統的安全性,負責廠商關貿網路已在自行檢測中,發現2個中風險漏洞、4個低風險漏洞,後續也完成修補。接著,財政資訊中心再運用自家的資安健檢團隊複測,又找到6個高風險漏洞,以及2個中風險漏洞,8個低風險漏洞,如此一來,雙管齊下,可以進一步減少檢測上的盲點,強化安全。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09