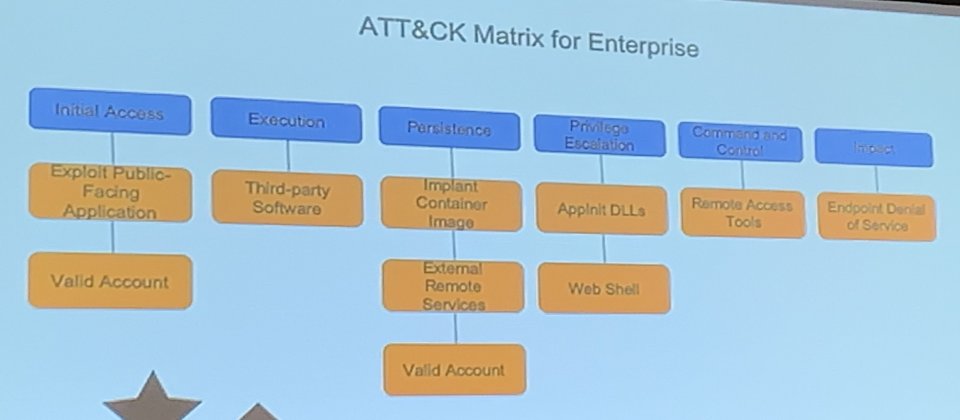

HITCON Defense攻擊紅隊參考MITRE推出的ATT&CK資安框架,作為設計攻擊題目的參考,也將原本的12個階段簡化為6個階段作為攻擊題目的依據。

網路攻防比賽除了常見的搶旗攻防賽(CTF)外,臺灣駭客協會今年也於11月13日,再度舉辦以企業資安攻防為主的HITCON Defense競賽,由於企業面臨各種資安風險,模擬駭客攻擊的紅隊,則會針對參賽的六個企業藍隊發動各種攻擊,藉此測試各個藍隊的防禦能力。

今年是第二屆舉辦HITCON Defense比賽,邀請的六個企業參賽隊伍囊括金融業、政府、高科技製造業、電信業和服務業等,在經歷一天的比賽後,由高科技製造業的S.H.I.E.L.D. 獲得冠軍,第二名則是政府單位的615,第三名則是由服務業的Hyper_Defensive獲得;為了鼓勵企業應該重視情資交換的重要性,第二名的615團隊也額外獲得情資分享特別獎;另外也有金融業組成的暗鷹,獲得金融防禦獎。

不過,比賽舉辦當天上午則發生臺電變電所故障的意外,二分鐘的停電也造成主辦方在重新啟動系統後,必須重複確認資料有沒有損失,也是血淋淋的企業真實寫照。未來主辦方也會考慮將UPS不斷電系統,列為各隊參賽的基本設備之一。

提供近二億元的資安設備,作為紅藍隊攻防之用

負責模擬紅隊攻擊的是由博格企業資安讀書會負責出題,這也是他們第二年負責出題,從樹莓派模擬的工控系統,到常見的DDoS(分散式阻斷式攻擊)、網路惡意程式、XSS或是SQL Injection等各種風險都包含在內。

因為是模擬企業遭到攻擊的狀態,現場也提供每一個參賽的企業藍隊各種防範的資安設備,從防範DDoS攻擊的流量清洗設備、防範第七層應用程式攻擊的WAF,到企業必備的SSL VPN等設備,加上頂規的路由器和機櫃等,每一個參賽的藍隊加上攻擊的紅隊,各種網路和資安設備市值將近二億元,比去年設備價值超過一億元更高。

加上,今年更委由TWNIC居中協調,提供10個公開的AS號碼(Autonomous System Number)直接對外接上網路,等於是10個Class C的網段,讓所有參賽的藍隊直接在真實的網路環境「模擬遭到攻擊」的情況,不像去年是在內網受到攻擊的形式,也讓今年HITCON Defense的企業攻防大賽更真實。

參考MITRE的ATT&CK資安框架,採用其中六個階段出題

臺灣駭客協會理事長徐千洋表示,今年比賽現場雖然洋溢著度假風,但企業資安人員即便在度假,當接到企業遭到攻擊的消息時,往往都只能立刻拿起手機、打開電腦、接上網路,開始蒐集企業遭到攻擊的訊息,並思考應該如何因應。因此,企業資安人員面對駭客攻擊時的攻防,是沒有停止的一天。

博格企業資安讀書會創辦人Titan Lee表示,這次紅隊模擬的攻擊手法,更首度採用MITRE推出的ATT&CK資安框架(Matrix)作為紅隊攻擊手法的比對依據,也讓藍隊更容易理解紅隊的攻擊手法進而採取更有效的防護策略。

目前ATT&CK資安框架號稱是剖析駭客入侵技術的百科全書,在ATT&CK Enterprise中,將駭客在入侵駭客使用的戰略,畫分成12個階段:包括入侵初期(Initial Access)、執行(Execution)、持續潛伏(Persistence)、權限提升(Privilege Escalation)、防禦逃脫(Defense Evasion)、憑證存取(Credential Access)、發現(Discovery)、橫向移動(Lateral Movement)、收集(Collection)、命令與控制(Command and Control)、滲出(Exfiltration)與衝擊(Impact)。

Titan Lee則進一步指出,這次紅隊採用的攻擊手法,有簡化ATT&CK資安框架的12個階段,出題面向只包括:入侵初期(Initial Access)、執行(Execution)、持續潛伏(Persistence)、權限提升(Privilege Escalation)、命令與控制(Command and Control)以及衝擊(Impact)等6個階段,而每一種攻擊手法在在都考驗參賽企業藍隊的臨場反應能力和團隊應變能力。

好的參賽隊伍要囊括IT、系統和資安成員分工合作

這次參加的企業藍隊都是邀請制,去年曾經參加過的隊伍今年則不重複邀請。許多參賽者表示,「參加一天比賽比上班還累,」一個很重要的關鍵點在於,許多參賽者花了很多時間去熟悉大會提供的資安設備操作與使用,也有某一隊參賽隊伍成員表示,一般企業遭到入侵時,通常會先擋掉攻擊來源,但因為大會規則不允許擋掉攻擊來源,也得一邊摸索如何因應。

不過,此次奪冠的高科技製造業參賽隊伍S.H.I.E.L.D. 則說,此次參賽的成員大部分都是SOC團隊的成員,因為公司組織較大、職掌與角色區分的比較細,有很多設備在該公司是屬於IT或是維運團隊負責,因此,對於此次參賽的成員而言,必須要多花一點時間去研究準備。

但參賽成員也說,這樣的經驗對於他們未來在面對資安事件的發生時,也提供他們知道如何跨部門溝通合作。其他有參賽團隊已經事先分工,包括系統、IT以及資安部門成員,每個成員在比賽現場可以依據各自專業互補合作,也都有助於未來回到企業內部的合作。

雖然,這次比賽所提供的資安設備,不見得參賽企業藍隊都有使用過的經驗,但參賽隊伍成員則說,這次操作這些設備阻擋攻擊的經驗,即便企業內部不見得有同樣的設備可以使用,但學會操作設備背後的邏輯,對他們是不錯的學習經驗。

紅隊認為:資安盤點和情資交換是藍隊贏的關鍵

經濟部工業局局長呂正華表示,在資安即國安的政策發展方針下,總統府日前也招開「資安2.0策略會議」,如何提升臺灣資安防護能力是重點。國家通訊傳播委員會委員孫雅麗指出,5G是接下來國家大力發展的網路架構,5G資安就是重中之重的關鍵議題,也會有資安專章規範5G資安。金管會資訊處處長蔡福隆則說,之前臺美大規模網路攻防演練(CODE)也鎖定金融產業作為演練對象,加上主管機關從去年起也從內控角度要求金融單位強化資安,不排除未來鎖定金融業,舉辦類似的、閉門的企業攻防比賽,以提高金融業的資安應變能力。

獲得第三名的Hyper_Defensive成員表示,比賽要了解網路拓樸,各種應用程式AP和網路調整,有賴團隊協作才能達成目標;第二名615參賽成員則說,紅隊DDoS攻擊威力強大,深刻體會到「水管」不夠粗的痛苦;第一名S.H.I.E.L.D. 參賽成員則說,因為去年有實體攻擊,有人到設備插惡意USB,今年還特別先圍封鎖線,帶膠帶把USB插頭先封著,以避免類似的實體攻擊出現。

Titan Lee也從紅隊攻擊角度分享他的觀察,首先,各隊似乎不擅長Web Shell的處理,所以紅隊持續透過Web Shell打下各隊的服務;再者,各隊在資安盤點上,相較去年的參賽隊伍,都盤點的不夠落實,尤其像是離職員工的帳號應該是第一時間就該盤點出來,卻有許多藍隊忽略這一點,也成為紅隊攻擊很好裡用的工具。他建議,不論是比賽或是企業資安實務,IT盤點務必落實。

第三點,Titan Lee說,今年各隊對於資安情資的交換和購買都不積極,有可能是因為分數不夠多,以至於無法購買情資,但不論從比賽或是資安實務而言,好的資安情資是有助於藍隊落實資安防護,像某隊有購買情資時,整個比賽分數就有直接提升。他認為,相較於去年參賽隊伍積極交換購買情資,或許是一個值得參賽的企業藍隊深思之處。

全部由SOC成員組隊參賽的高科技製造業的S.H.I.E.L.D.經歷一天的比賽後,最後獲得冠軍,

第二名的615來自政府部門,也同時獲得情資分享特別獎。

來自服務業的Hyper_Defensive,在成員妥善分工下,最終獲得第三名。

不管參賽的企業藍隊或是攻擊紅隊,都有一個機櫃的資安設備,全部加總的價值將近二億元。

.jpg)

HITCON Defense每一個參賽藍隊的IT架構。

熱門新聞

2026-02-01

2026-01-30

2026-01-30

2026-01-30

2026-01-30

2026-01-30