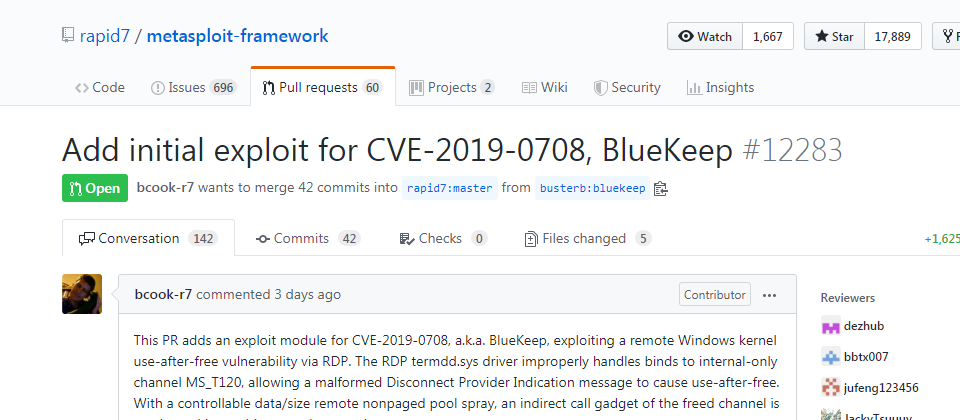

由資安業者Rapid7所打造的開源安全測試框架Metasploit在上周有了新版本,新版本嵌入了鎖定外號為「BlueKeep」的CVE-2019-0708漏洞攻擊程式,以協助全球的開發人員或使用者社群來測試、驗證與延伸目標環境的可靠性。

CVE-2019-0708漏洞存在於舊版的Windows遠端桌面服務(Remote Desktop Service, RDS)中,允許未經授權的駭客透過RDP存取系統,傳送改造的呼叫,不需使用者互動即可於遠端執行任意程式碼,更是個蠕蟲式的漏洞,可讓惡意程式從一台有漏洞的電腦複製並擴散到其它電腦上。它波及Windows XP、Server 2003、Windows Server 2008/R2及Windows 7等作業系統,微軟也破例替已終止支援的Windows XP與Server 2003釋出修補程式。

Rapid7說明,Metasploit的BlueKeep攻擊程式,現階段只針對64位元的Windows 7與Windows 2008 R2,在預設上只能辨識目標作業系統的版本,以及該目標是否含有漏洞,並未支援自動鎖定,依然需要使用者在開採前手動提供目標的細節,假設相關模組在開採時被打斷,或是指定了錯誤的目標,那麼目標就會當機並出現藍屏。

在開源的測試框架中嵌入BlueKeep攻擊程式固然也可能遭到駭客利用,但貢獻該攻擊程式概念性驗證碼的zǝɹosum0x0向Bleeping Computer透露,開採BlueKeep漏洞所需的所有資訊,早就在幾周前就已流落於網路,而且至少已有十多款攻擊程式問世,而且針對此一漏洞的攻擊行動看起來會延續好幾年。

Rapid7則說,作為一個開源專案,Metasploit的指導原則之一就是「知識在共享時最強大」,讓大家都能夠平等地存取包括攻擊程式在內的駭客能力,對防禦方來說是非常重要的,特別是那些仰賴開源工具來理解及有效緩解威脅的對象。

根據BinaryEdge的掃描,網路上目前仍有高達70萬台系統含有BlueKeep漏洞,大約只比今年5月時少了30萬台。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06