AWS宣布在其System Manager的對話管理器(Session Manager)中支援連接埠轉發功能(Port Forwarding),讓用戶不需要自行於伺服器上啟動SSH服務,也不用開啟安全群組的SSH連接埠或是使用堡壘主機,就能在私密子網域間創建安全通道。

當企業將應用程式搬遷到AWS雲端,通常需要連接EC2執行各種管理以及操作工作,而為了減少攻擊面,AWS建議企業使用堡壘主機,使其成為網際網路的主要存取點。因此當企業要連接EC2實例時,就必須要先使用SSH/RDP連接到堡壘主機,再從堡壘主機連接到目標EC2實例。

而AWS的System Manager的對話管理器便是用來代替堡壘主機,減少用戶管理堡壘主機的負擔以及額外成本,也不需要在EC2上執行SSH,就可以讓用戶安全地連接EC2實例。用戶可以將System Manager代理安裝到實例上,並使用IAM授權呼叫Systems Manager API,使用AWS管理控制臺或是AWS命令列介面工具,安全地存取Linux或Windows的EC2實例。

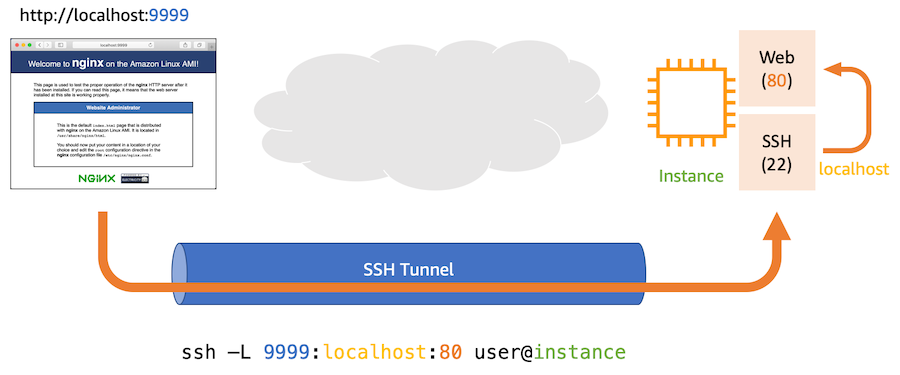

之所以現在System Manager的對話管理器,還要提供連接埠轉發功能,便是要來支援另一種SSH技術使用案例,稱為SSH通道(SSH Tunneling)的應用,SSH通道可讓使用者的電腦,和沒有暴露於公開網際網路的遠端服務,創建安全通道,可用在像是當用戶使用AWS的EC2實例執行網頁伺服器,以作為私人檔案傳輸之用的案例。

由於伺服器上檔案都是私人的,當用戶不希望其他人也能夠存取這個網頁伺服器,便能將網頁伺服器配置綁訂在127.0.0.1,且只要不把連接埠增加到實例的安全群組,就只有本地端的程序才能存取網頁伺服器。

當用戶想要從遠端連接網頁伺服器,則需要建立SSH通道,在自己的電腦上打開連接埠9999,並將實例上所有內容轉發到EC2實例localhost:80,當通道建立了,使用者可以在瀏覽器上輸入localhost:9999,連接私人網頁伺服器。

System Manager的對話管理器支援連接埠轉發功能後,用戶就不需要自己在伺服器上建立SSH服務。連接埠轉發與SSH通道功能類似,可以讓使用者在自己的電腦轉發流量到實例上開啟的連接埠,以連接實例中執行的伺服器應用程式。System Manager對話管理器的API存取以及連接埠轉發,皆使用IAM政策,因此用戶可以控制組織中有權限創建通道的成員。

連接埠轉發同時支援Windows和Linux實例,已經可在所有支援AWS Systems Manager的區域使用。連接EC2實例不需要額外費用,但是用戶需要支付從NAT閘道或是VPC私密連結(VPC Private Link)往外流出的頻寬費用。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02