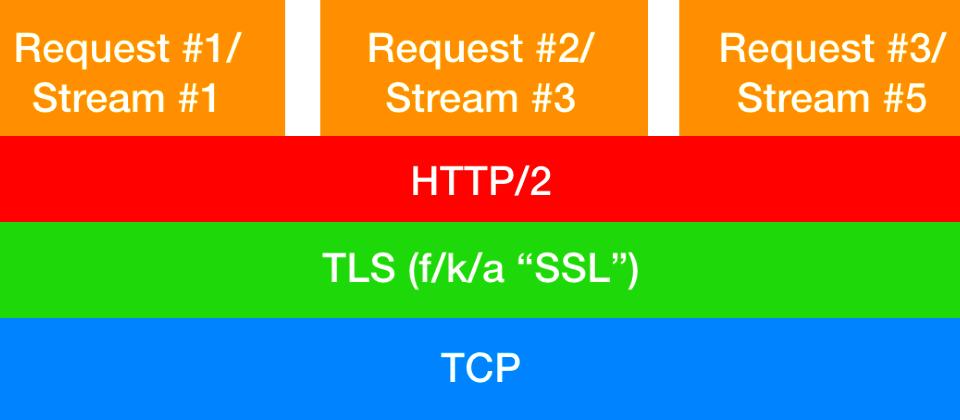

與CERT/CC及Google共同揭露這些HTTP/2漏洞的Netflix說明,多數攻擊位於HTTP/2傳輸層,它在TLS傳輸層的上方,但低於請求概念,HTTP早期的工具或功能都圍繞在請求,但並沒有太多針對HTTP/2連結所設計的工具,例如紀錄、限速或整治的,這也讓組織更難發現與封鎖惡意的HTTP/2連結,可能需要更多的工具來處理相關狀況。(圖片來源/Netflix,https://github.com/Netflix/security-bulletins/blob/master/advisories/third-party/2019-002.md)

由卡內基美隆大學軟體工程協會所代管的電腦緊急應變協調中心(CERT/CC)在本周警告,有許多HTTP/2實現含有服務阻斷(DoS)攻擊漏洞,影響了Amazon、Apache Traffic Server專案、蘋果、臉書、Go語言及微軟等眾多業者或專案。

HTTP/2為新一代的HTTP傳輸協定標準,它是該協定自1999年發布HTTP 1.1之後的首個更新,主要採用由Google所開發的開放SPDY協定。與HTTP 1.1相較,它保留了HTTP 1.1的大多數語音,但使用新的資料編碼,可帶來更快的速度,而與SPDY協定相較,它改變了壓縮演算法並禁用許多加密套件。

CERT/CC表示,由於HTTP/2需要比HTTP/1.1更多的資源來進行連結,在安全上,儘管它已經考慮了大多數可預期的行為,但如何減少實現時的異常行為依然引來許多缺陷。

CERT/CC總計揭露了8個實現HTTP/2的服務阻斷漏洞,涵蓋CVE-2019-9511~CVE-2019-9518,駭客只要利用許多串流向特定資源請求大量資料;或是持續向某個HTTP/2 Peer發送Ping指令;還是創造多個請求串流,並持續改變串流的優先順序;或者是開啟多個串流,並在每個串流中夾帶無效請求;或是開啟HTTP/2視窗,以讓Peer可以無限傳送,都能大量消耗系統資源,而單一系統的終止可能影響其它伺服器的運作,而造成阻斷服務攻擊。

與CERT/CC及Google共同揭露這些HTTP/2漏洞的Netflix則解釋,大多數的攻擊位於HTTP/2傳輸層,它在TLS傳輸層的上方,但低於請求概念,HTTP早期的工具或功能都圍繞在請求,但並沒有太多針對HTTP/2連結所設計的工具,例如紀錄、限速或整治的,這也讓組織更難發現與封鎖惡意的HTTP/2連結,可能需要更多的工具來處理相關狀況。

整體而言,有許多的攻擊向量都是同一個主題的變種:惡意客戶端要求伺服器作某些會產生回應的事,但客戶端卻拒絕讀取回應。

在大多數的狀況下,立即的補救措施就是關閉對HTTP/2的支援,但它可能造成效能下滑,CERT/CC則說,只要安裝HTTP/2實施者的更新程式就能解決。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10