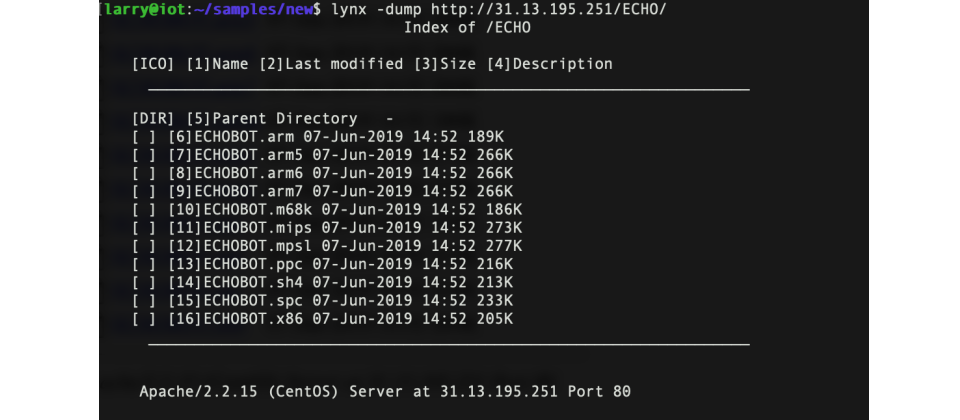

圖片來源:Akamai(https://blogs.akamai.com/sitr/2019/06/latest-echobot-26-infection-vectors.html)

當駭客在2016年公布了殭屍病毒Mirai的原始碼之後,資安業者即開始追蹤相關變種的動態,近日Palo Alto Networks與Akamai相繼揭露,基於Mirai程式碼的新一代殭屍病毒Echobot正快速崛起中,而且開採能力超強,駭客已利用26種漏洞攻擊程式來散布Echobot。

在2016年8月現身的Mirai病毒主要感染IP攝影機及家用路由器等物聯網裝置,最高峰時有超過30萬臺裝置感染了Mirai,成為分散式阻斷服務(DDoS)攻擊的大軍,法國網站代管業者OVH及DNS供應商Dyn,曾先後遭到Mirai殭屍網路的攻擊,然而,Mirai作者在10月就宣布退休,還公開釋出Mirai原始碼,之後即餘孽不斷。

例如Echobot的攻擊程式碼明顯與Mirai相同,唯一的改變在於用來感染裝置的攻擊方法不同。

原始版的Mirai入侵裝置的管道只是開採IoT裝置的預設密碼或薄弱密碼,但隨後的駭客卻將它發揚光大,利用攻擊程式來開採裝置漏洞以植入殭屍病毒。Palo Alto Networks今年6月初的分析顯示,Echobot已利用18種攻擊程式進行散布,但Akamai一周後就發現另一個Echobot變種支援26種攻擊程式。

這些攻擊程式都是鎖定不同品牌的裝置與安全漏洞,以期擴大Echobot病毒感染範圍,涵蓋Asus、Belkin、Dell、D-Link、Linksys、RealTek、Netgear、Hootoo 、VMware或Oracle等,產品類別從NAS、路由器、伺服器到智慧家電等。

Akamai研究人員Larry Cashdollar指出,駭客不僅開採IoT裝置韌體的安全漏洞,也開採Oracle WebLogic及VMware SD-WAN等企業系統的安全漏洞,還有些攻擊程式開採了10年前的安全漏洞,透露出這些漏洞很可能從未被修補過。

Cashdollar提醒,殭屍病毒作者不斷想法設法地擴大病毒的感染率,從Echobot的例子可看出,駭客不只開採新漏洞,也會利用年久失修的舊漏洞,不管是製造商或使用者都應留心此一趨勢。

熱門新聞

2026-01-23

2026-01-23

2026-01-23

2026-01-23

2026-01-23

2026-01-23