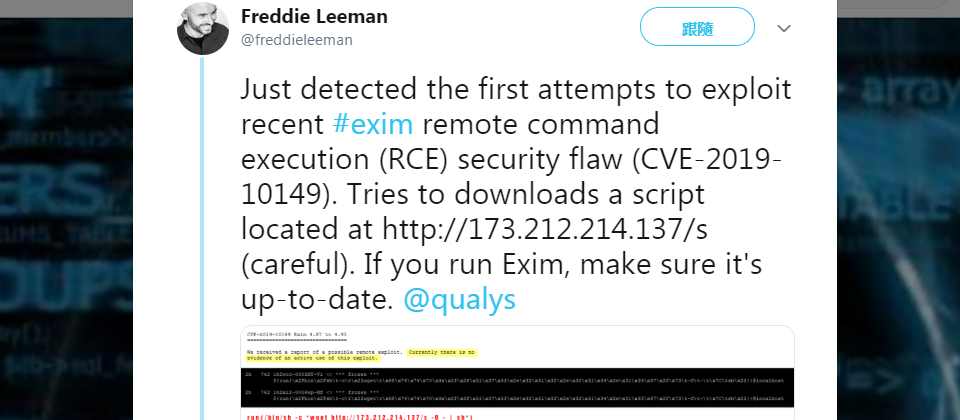

獨立安全研究者Freddie Leeman發現針對CVE-2019-10149而來的第一個攻擊程式,出自一臺位在**http://173.212.214.137/s**的遭感染的主機。(圖片翻攝自:https://twitter.com/freddieleeman/status/1137729455181500421)

全球將近六成伺服器使用的郵件伺服器元件Exim再傳重大漏洞,可讓駭客以最高權限執行任意指令,而在發現一周後,研究人員已經發現至少二個團體已經發動攻擊,其中Linux伺服器用戶尤為重點目標。

Exim是開源郵件傳輸代理程式(Mail Tansfer Agent,MTA),廣泛用於全球郵件伺服器上。根據統計目前全球有大約57%,超過50萬臺郵件伺服器使用Exim,甚至有人估計高達370萬台。使用廣泛的Exim在2017年底及去年三月也先後成為駭客下手目標。

安全廠商Qualys上周警告Exim存在編號CVE-2019-10149的遠端指令執行(Remote Command Execution,RCE)漏洞。該漏洞讓攻擊者可以execv()函數以根權限執行指令,無需引發記憶體毁損或ROP(Return-Oriented Programming),進而接管受害伺服器。

本地端攻擊者或是在特定非預設組態下的遠端攻擊者可輕鬆開採這項漏洞。遠端攻擊者則需要連續和目標伺服器保持7天連線,並以每幾分鐘 1 byte的速度傳輸進行攻擊。但研究人員提醒,有鑒於Exim程式碼的複雜性,可能出現更快的攻擊方法。

本漏洞的CVSS v3.0版風險分數為9.8分,被列為重大風險。受影響版本包括4.87 到4.91版的Exim。Exim管理組織也呼籲用戶應升級到最新版本4.92版。

而在一周後,已經有安全研究人員發現網路上有攻擊程式。首先,獨立安全研究者Freddie Leeman發現針對CVE-2019-10149而來的第一個攻擊程式,出自一臺位在**http://173.212.214.137/s**的遭感染的主機。

本周安全廠商又發現另一樁攻擊行動。Cyren 研究人員Magni Sigurðsson及安全廠商Cyberreason分別發現,駭客傳送一個包含Envelope-From(532.MailFrom)程式碼的郵件、下載shell script目的在使用Exim伺服器上的私有金鑰,藉此開啟外部對這臺Exim伺服器的SSH連線,進而下載後門程式。Cyberreason研究人員Amit Serper並發現,第二波攻擊是一個自我繁殖的蠕蟲,在遠端執行指令完成後就啟動傳輸埠掃瞄,尋找其他感染目標,之後它會移除Exim伺服器上的挖礦程式及任何防護工具,再安裝自己的挖礦程式。

第二波攻擊目標包括幾乎所有版本的Linux伺服器。Red Hat Enterprise Linux、Debian、openSUSE、Ubuntu也都各自發布緊急安全公告,呼籲用戶儘速升級到Exim 4.92版。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02