周峻佑攝

這幾年來,企業防範網路攻擊的思維,已經從試圖築起牢不可破的堡壘,開始有所轉變,取而代之的是假定會遭到駭客滲透,因此更強調企業需要找出可能隱而未現的跡象。在此同時,駭客也試圖採取更隱密的方式,透過合法的工具作案--像是利用PowerShell、常見的壓縮工具WinZip等,然而,HITCON Girls成員YCY表示,實際上,駭客還會利用防守方用來演練的公開工具,在企業內部的網路環境中,為所欲為,因此,她特別在2019臺灣資安大會第2天(3月20日)議程中,呼籲企業要防範這樣的威脅。

YCY說,一如小偷想要闖空門,打破窗戶的方式,遠比奮力鋸開大門要來得務實,然而,大多數民眾想要保護家中的財產,卻經常會選擇安裝更難撬開的大門,或是換上更難破解的門鎖。由上述的例子,YCY指出攻擊者與防守者的思維,存在著完全不同的邏輯,因此,企業想要防範網路攻擊,勢必要從駭客的角度,換位思考,了解他們會如何發動攻擊才行。

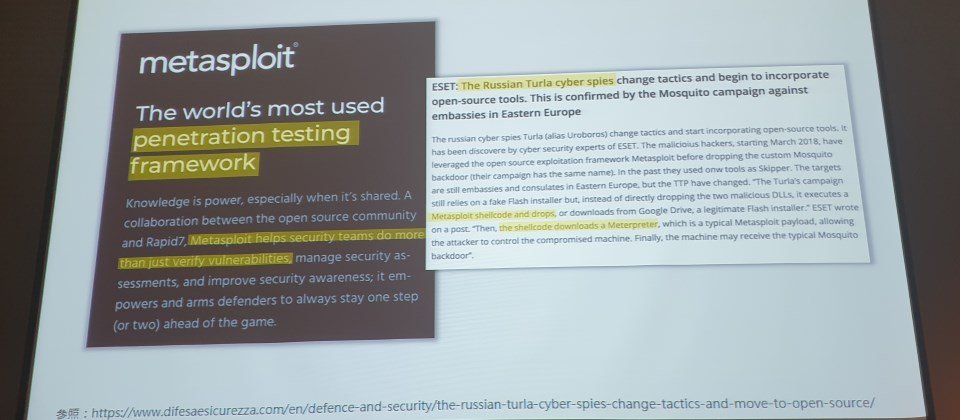

這也突顯近年來檢查企業環境弱點的方法,多半執行的是紅隊演練,而非以往常見的滲透測試。因為,紅隊演練是由駭客攻擊的思維出發,目的是企圖竊取企業的內部資料,涵蓋的範圍較為全面;相較之下,滲透測試著重挖掘系統的漏洞,通常僅限制在指定的範圍,並且針對特定的目標進行測試。至於現今的攻擊態勢中,YCY說,知名的滲透工具Metasploit和紅隊演練工具Cobalt Strike,近2到3年來遭到濫用,駭客拿來在受害者的環境中大開後門的情況,可是時有所聞。

從攻擊鏈檢視駭客如何濫用公開工具

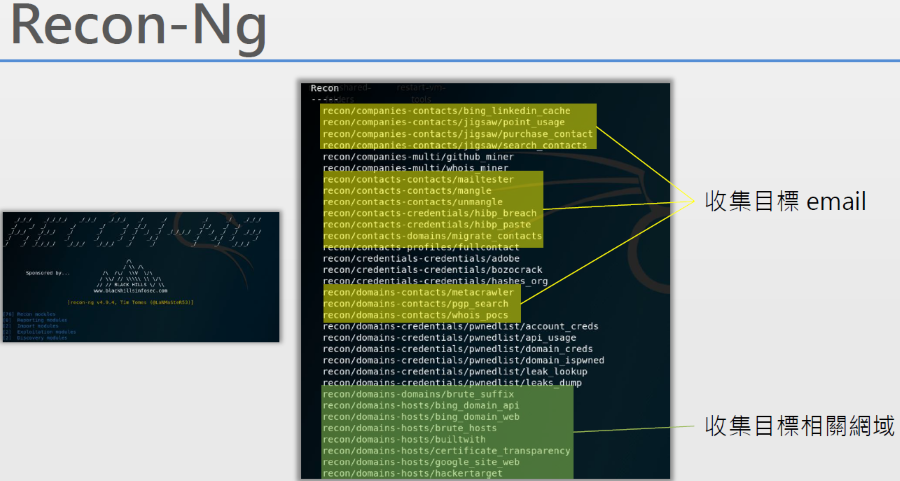

那麼,我們要防範駭客的攻擊,就要從他們攻擊的流程--攻擊鏈各個階段,加以了解、分析。大致上從環境探查到得手機密資料,攻擊鏈共可區分多個階段,首先是對於目標的環境調查,YCY以網路偵察框架Recon-Ng示範,便能收集到攻擊目標裡的電子郵件帳號與網域等資訊。

Recon-Ng是一套由Python開發而成的開源網路偵察工具,能在網路環境或網站中,以主動爬行的方式,尋找人名、帳號、電子郵件信箱,還有網頁伺服器的資訊,這套網路偵察框架,也被知名的滲透測試專用的Kali Linux作業系統納為內建的套件。

得知企業內部的狀態之後,接著駭客會準備所需的武器,然後發動攻擊。YCY利用滲透測試框架Metasploit示範,直接產生了一個含有惡意巨集的Word文件檔案,然後,交由VirusTotal檢測,約有60款防毒引擎中,有34套識別為有毒。

因此,YCY又透過Macro_pack,針對上述產生的檔案進行程式碼混淆,處理之後的Word文件再傳送到VirusTotal分析,就只有15款防毒引擎判斷存在威脅。YCY強調,她所示範的混淆手法算是相當基本,對於駭客真實規避防毒軟體的方式,所利用的工具遠遠不僅於此,完成的武器很有可能交由VirusTotal分析之後,連一家防毒引擎都檢測不出異常。

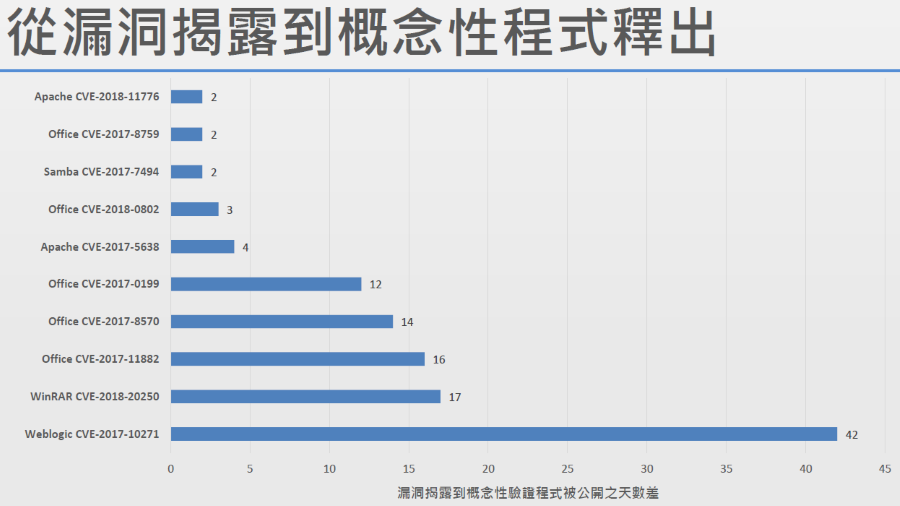

再者,不只產生惡意軟體極為容易,就連漏洞的概念性驗證(PoC)攻擊,YCY說,往往在漏洞遭到公開後的短短幾天就出現,因此駭客也能快速拿來開發變種病毒。

橫向移動與攜出資料的手法,更加隱密

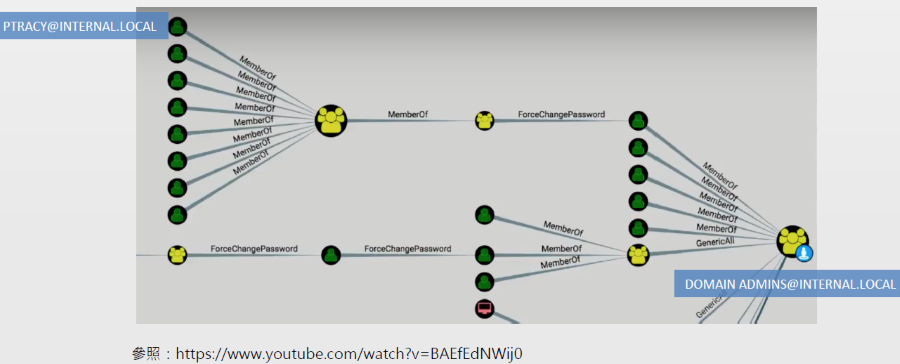

攻擊成功之後,駭客會橫向移動找尋企業重要機密,並滲透內部網路環境,YCY先透過BloodHound,便能以關連圖呈現AD上的物件,而且顯示可能攻擊的途徑。但BloodHound原本開發的目的,是要使紅隊與藍隊能針對AD環境的特權帳號,進行研究。

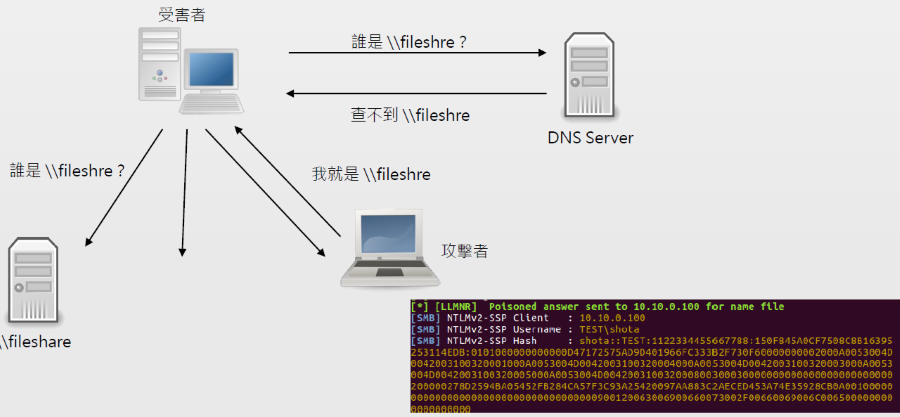

YCY也提到Responder這套能用來橫向移動的軟體,駭客會利用本機多點傳送名稱解析(LLMNR)、網路基本輸入輸出系統名稱服務(NBT-NS),以及多重廣播網域名稱系統(mDNS)等協定,進行欺騙攻擊,藉由受害電腦無法解析伺服器名稱所進行的廣播,進一步駭客電腦能收到受害電腦NTLMv2的權杖,存取這臺電腦。

至於駭客得手後想要將企業的機密資料傳出去,YCY表示他們會利用DNS或是ICMP隧道後門,像是DNSCat2、ICMPSH等,藉此躲避企業的網路資安設施,而駭客還會利用線上的免費服務做為中繼站,YCY舉出了APT37駭客組織為例,他們曾經以AOL即時通訊軟體、Dropbox、pCloud等,回避資安人員的追查。

因應新興威脅態勢,必須對症下藥

針對上述的攻擊鏈分析,YCY表示,企業主要可從檔案管理和網路環境的調整,減少遭受攻擊的危險。在檔案的管理而言,YCY認為企業必須禁止使用不安全的巨集和指令碼,像是HTA、VBS等。

而對於網路的部分,YCY認為,企業可以利用公開工具檢查網路環境,並關閉未使用到的功能(例如LLMNR),或是找出不安全的ACL設定等。此外,她也認為資安團隊應該要研究上述的公開工具,而業者也應該將其特徵碼,加入到資安設備之中。

熱門新聞

2026-02-20

2026-02-23

2026-02-23

2026-02-23

2026-02-20

2026-02-21