最初由Docker所開發,繼之交由開放容器倡議(Open Container Initiative,OCI)負責維護的容器執行元件runC,遭爆含有危險的安全漏洞,惡意容器可透過該漏洞覆蓋runC的二進位檔案,而可於容器主機上執行任意命令,讓各家業者忙於修補。

runC為一標準化的容器執行元件( Container Runtime),因此成為不少容器平臺的預設執行元件,從Docker、 containerd、Podman到CRI-O,或是其它基於runC的容器執行元件,此一編號為CVE-2019-5736的runC漏洞不僅影響上述容器,也波及了採用容器的企業或各項雲端服務,例如紅帽、Google及AWS也都立即展開了修補。

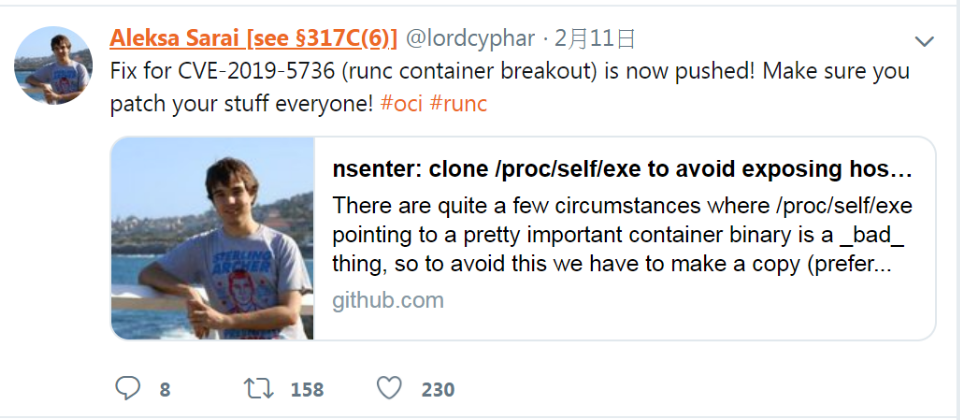

負責維護runC的Aleksa Sarai解釋,該漏洞允許惡意的容器在最少的使用者互動下覆蓋主機上runC的二進化檔,並取得主機端的最高權限而得以執行命令,例如以駭客掌控的映像檔建立一個新的容器,或者是把程式碼嵌入一個駭客原本就能存取的既有容器。

此外,這個漏洞並未被預設的AppArmor或SELinux政策封鎖,除非駭客正確使用了使用者命名空間時才會被阻止。

在公布此一漏洞的當下,OCI也已完成修補。Sarai說,不少業者都希望能藉由攻擊程式來驗證修補的完整性,使得他決定打造一個通用的攻擊程式供業者測試,預計於2月18日釋出。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02

Advertisement