安全研究公司發現最近有親伊朗政府的駭客向美國政府官員、社會運動人士和記者發送釣魚郵件,甚至連Gmail、Yahoo Mail等服務的雙因素驗證(2FA)也能成功繞過,突顯2FA技術的安全性。

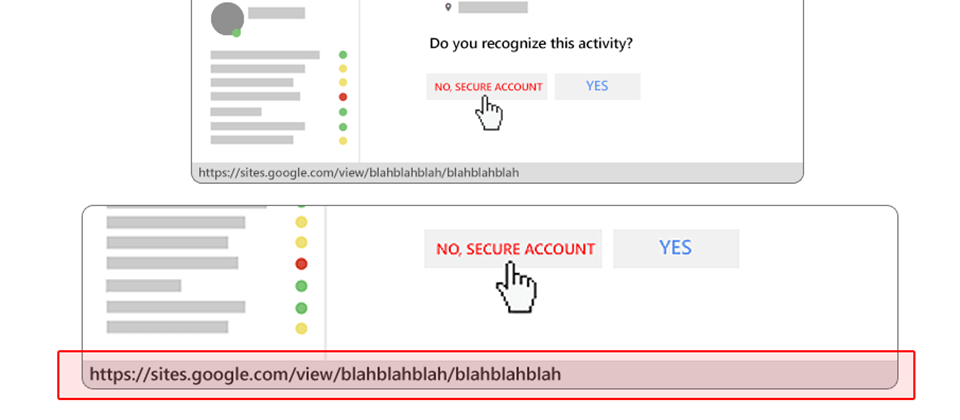

安全業者 Certfa Lab 11月間偵測到有精準網釣攻擊郵件,對政治人物、記者或人權人士發送以「notifications.mailservices[at]gmail.com」、「customer[at]email-delivery.info」為標題發送,「通知」他們Gmail或Yahoo Mail的郵箱帳號遭未授權存取,要其立即點擊連結了解詳情。和其他網釣攻擊一樣,該信會將受害者導向假的Gmail或Yahoo Mail網頁,要求用戶驗證帳號、密碼以便登入下載檔案。為此駭客還以Google Site架了一個以假亂真的Google Drive網頁以搏取受害者信任。

此外,為了躲避Gmail的檢查,網釣郵件還以圖片為信件主題。信件中並嵌有一個隱藏圖片檔,讓用戶上鈎時立即通知駭客。

根據網釣郵件來源網域,研究人員判斷這是源自伊朗政府支持的駭客組織Charming Kitten,可能和美國對伊朗實施的軍事和經濟制裁有關。研究人員已通報Google撤下駭客Google Site網頁。

這次攻擊較特別的是,透過釣魚信件的隱藏圖片,駭客會獲知用戶上當,且同步於真正Gmail和Yahoo Mail登入頁中輸入檢查是否正確。即使如果郵件啟用了簡訊、像Google Authenticator等驗證app的2FA,也可以依此竊取2FA驗證碼。此外,為免打草驚蛇,駭客並不變更郵箱密碼,以便未來還可以用上這些郵件帳號。

這次的網釣攻擊連2FA都能成功繞過,突顯2FA的安全風險,研究人員認為最保險的方法是使用YubiKey等FIDO標準的硬體驗證金鑰。Google已經於2014年支援FIDO硬體安全驗證,而包括Google Chrome、Microsoft Edge與Mozilla Firefox等瀏覽器也承諾支援FIDO2身分驗證規格,降低使用者連上釣魚網站的風險。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23