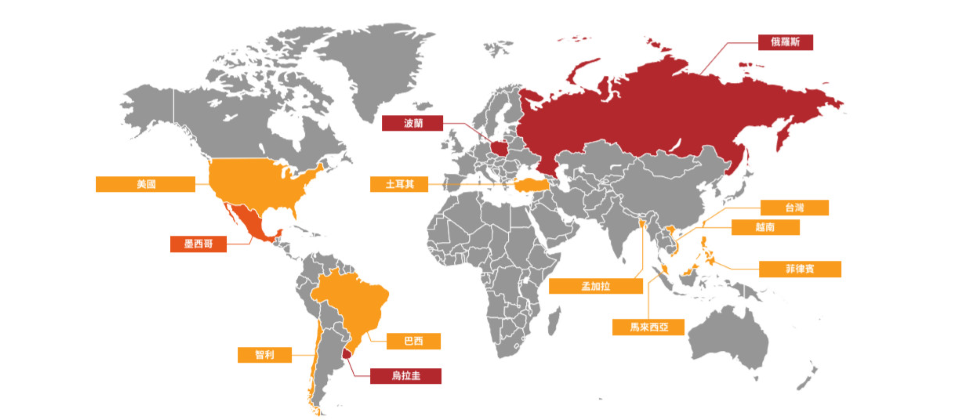

關於APT 38組織的犯案目標,是以全球的銀行和其他金融機構為主,針對的產業包括各國的銀行信貸部門、媒體、金融交易公司、政府機關與金融匯兌機構。(圖片來源/FireEye)

鎖定全球銀行的網路攻擊不斷,今年資安公司FireEye指出,他們所關注的一個駭客團體APT 38,就是北韓網軍Lazarus旗下組織,且任務就是搶劫銀行,幫助北韓政府竊取大量資金,而去年國內的遠銀SWIFT遭盜轉18億元也是典型的事件。

該如何面對這種針對全球金融的駭客威脅,上個月,FireEye資深威脅情報分析師Yihao Lim也親自來臺,進一步說明了該組織的攻擊特色。

專攻銀行SWIFT系統,APT 38有別於北韓其他網軍

為了掌握犯罪組織的手法與動向,Yihao Lim表示,FireEye監控的犯罪團體多達上千個,他們將會分析所有收集的攻擊事件,並將相同模式的歸類在一個團體,等到累積到一定的程度與時間點,再將相關資訊匯整並對外公布。而這麼做的用意在於,就是希望能做到知己知彼,因為,當掌握了背後攻擊者的資訊時,相對比較容易防備。

今年10月,FireEye發布關於APT 38組織的研究調查報告,特別以「不尋常的嫌疑人」為題,直指北韓政府就是幕後推手。最主要的原因,就是APT 38的攻擊相當全球化,且集中於金融產業,又有政府力量在支持,已經帶來極大的危害。

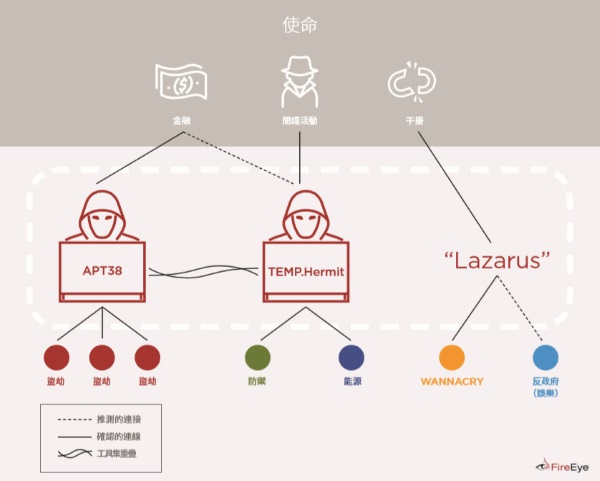

雖然多家資安公司,早已把多起SWIFT盜轉事件的矛頭,指向北韓政府支持的駭客組織Lazarus,但這次FireEye更是指證歷歷,表示該團體已分出專搶銀行的小組,名為APT 38。

簡單來說,FireEye是從APT 38的動機,以及所運用的獨特工具、策略與技術手法,來識別出與其他北韓網路攻擊活動的不同。

Yihao Lim表示,他們觀察到該組織的做法,就是直接將銀行的錢擅自轉走,並不會用勒索方式,也並未出現故意攻擊ATM的例子。再者,Lazarus與APT 38曾使用同一個電子郵件信箱,以及相同的IP地址與工具,讓他們察覺其背後是同樣的支持者所為。

特別的是,APT 38還開發出一套可操縱SWIFT服務器本機資料的工具──DYEPACK,這成為他們近期調查APT 38的證據,同時也說明了,APT 38對SWIFT系統有高度的瞭解,知道如何能繞過相關防護。

圖片來源/FireEye

北韓資助駭客團體已有明確分工作業

在FireEye的調查報告中,進一步透露了北韓駭客組織的任務分工,其中惡名昭彰的Lazarus在全球有大量干擾活動,WannaCry勒索病毒的危害就是一例,TEMP.Hermit小組是以網路間諜活動為主,鎖定的目標像是國防產業與能源機構,至於APT 38小組,則以金融機構及金融系統為攻擊目標。

北韓政府持續遭到經濟制裁,而導致威脅不容易停止

近年來,APT 38犯案已遍及全球,據FireEye匯整的資訊來看,自從2014年以來,該組織已經攻擊了至少13個國家的16個金融機構,在近期公開的新聞事件中,包括像是2015年12月的越南先鋒銀行、2016年2月的孟加拉中央銀行、2017年10月的臺灣遠東國際銀行,以及今年的墨西哥外貿銀行與智利銀行。值得注意的是,這些攻擊行動有些是同時進行,這也說明了該集團有大量資源,才能如此達成目標。

而且,全球各大洲都有APT 38犯案的身影,似乎只有非洲得以倖免。對此,Yihao Lim則表示,其實非洲也有幾個銀行被攻擊的案例,但還不確定是ATP 38,或其他犯罪集團所為。

Yihao Lim強調,由於北韓政府遭受聯合國的嚴厲制裁,比起中國與伊朗的犯罪組織,在盜取資金的動機上要相對高,只要針對該國的制裁沒有停止,他們相信,APT 38的行動將變得更加頻繁,因此不能漠視北韓國家所贊助的駭客活動威脅。

攻擊技術越來越進步,也懂得使用各式手段銷毀證據

值得注意的是,在APT 38組織不斷的犯案之下,Yihao Lim認為對方也會進步,不僅是越來越貪心,攻擊也越來越厲害。

例如,在2015年攻擊越南的銀行時,當時他們只企圖偷取110萬美元,今年墨西哥與智利銀行的事件,企圖竊取的金額已高達上千萬美元。

而且,這幾年APT 38對於SWIFT系統,一定有更深入的研究,藉以不斷改良他們的惡意程式。加上該組織還有足夠的耐心,可以在攻擊階段潛伏多時,直到摸清系統運作才發動攻勢。根據FireEye的報告內容指出, APT 38組織潛伏在金融機構的時間平均達到155天,最長的案例甚至高達678天,而在這段期間內都沒被發現。

不僅如此,在轉移資金之後,APT 38會以各式手段銷毀證據,讓人不易追查,或是為後續跨國洗錢爭取時間。例如,他們會清除系統上的記錄,而像是DYEPACK惡意程式也具有自動解除安裝與刪除的能力,在一案例中,他們發現該惡意程式被設定為在預設日期自我摧毀。

更特別的是,該組織也曾經使用勒索軟體,將電腦系統加密,用來干擾調查人員並摧毀證據。而且,他們也會採用一些小手段,像是曾在惡意程式中夾帶俄羅斯文的字串,但用的詞彙像是線上翻譯而來,若調查人員沒有查證,可能被誤導。

關於將金額盜轉出去的後續作業,Yihao Lim提到,該組織傾向用東南亞的洗錢網路,可能是當地金融管理局沒有那麼嚴格導致。以孟加拉央行SWIFT遭駭事件為例,APT 38先是將錢轉到菲律賓的銀行戶頭,再轉到當地的賭場,之後當地有人以現金方式取走。

儘管所有攻擊不一定都相同,但這些是FireEye目前發現該組織使用過的手法,也突顯APT 38組織的威脅不應被輕忽。

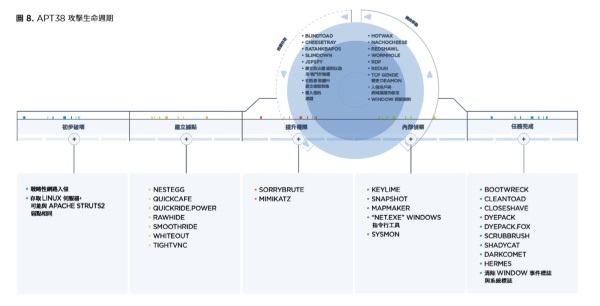

圖片來源/FireEye

關於APT 38在鎖定金融攻擊的六大階段,包括了入侵初始、站穩腳步、提升特權、內部偵察、保持現狀與任務完成,當中他們在各個攻擊階段,採用了不同的惡意程式與工具來達到目的。並且,他們還會以各式工具或手法,將系統記錄與惡意程式清除。

應注意SWIFT與轉帳異常,以及各國內部金流系統安全

無論如何,金融機構不只是要提高警覺,也應多多瞭解APT 38採用的攻擊方式、惡意程式與攻擊工具,並在自身防禦體系增加相關的防堵措施。Yihao Lim也提醒,同時還有很多犯罪集團喜歡攻擊銀行,一樣必須注意。

關於未來值得注意的變化,Yihao Lim認為,該組織是有可能改變其攻擊目標。原因在於,近年SWIFT系統的攻擊太多,金融產業已經在關注他們的動向,而近年又有其他犯罪組織,是針對各國當地的銀行的支付系統來攻擊的例子,像是鎖定墨西哥的SPEI,以及俄羅斯的AWS CBR,因此,他們不排除,未來APT 38有可能轉移鎖定的目標。

而以臺灣環境而言,包括像是跨行通匯系統Inter-bank Remittance System(IRS),以及轉帳系統CBC Interbank Funds transfer System(CIFS),就是國內也不應輕忽的部分。

最後,Yihao Lim強調,企業不能低估APT 38這樣的組織,即便曾被攻擊過的公司,未來仍可能再被攻擊。值得注意的是,他建議,用戶面對這些攻擊事件時,要冷靜沈著,不要打草驚蛇,雖然企業希望能越早發現被入侵的跡象,但切記不要讓對方知道有人在調查他們,因為可能讓駭客不敢輕舉妄動,使調查完全沒有頭緒。事實上很多企業往往在發現被入侵時,就是將機器關機,或是清除硬碟,但這樣做,不一定是最好的方法。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02