GAO

美國政府責任署(Government Accountability Office,GAO)本周針對美國國防部(DOD)的武器系統發表一滲透研究報告,指稱DOD的主要武器系統缺乏嚴密的安全機制,只要利用簡單的工具及技術就能在不被察覺的情況下掌控相關系統。

有鑑於DOD正打算支出1.66兆美元來發展現有的武器系統,潛在的對手則已開發鎖定DOD的網路間諜/攻擊技術,使得美國國會要求GAO審核DOD武器系統的網路安全狀態。

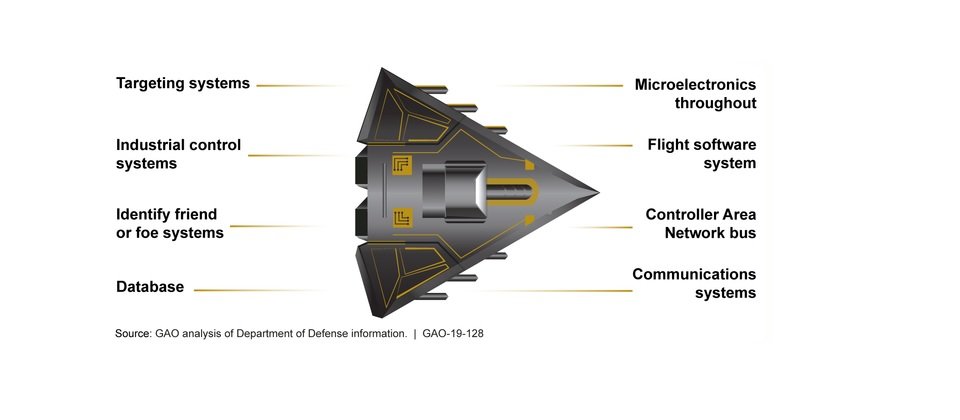

GAO表示,現在的武器系統既電腦化又網路化,因而替對手營造了更多的機會,例如維護系統、工業控制系統、飛航軟體系統、可辨識敵水的系統、生命支援系統、通訊系統、物流系統與資料庫等,而這些只是檯面上可公開的系統,並未計算被列為機密的武器系統。

於是GAO針對DOD的各式武器系統展開滲透測試,其中有兩人一組的團隊只花了一個小時就進入了其中一個武器系統,花了另外一天取得該武器系統的完整控制權。

儘管有些系統可防範未經授權的遠端存取,卻對近端或是內部人員門戶大開。而且一旦測試人員得以進入某個系統,他們通常能在系統內暢行無阻,還能擴大權限直到取得系統的掌控權。

另有一組測試團隊控制了操作員的終端,因此能即時地看到操作員的螢幕畫面,還能操縱此一系統,也能在使用者的終端螢幕上跳出任意訊息。更有許多測試團隊發現他們可以複製、變更或刪除資料,其中一組直接下載了100GB的資料。

更令人擔心的是,要存取或控制這些武器系統並不需要大費周章,測試團隊透過簡單的工具及技術就能辦到。例如薄弱的密碼設定到處可見,有人在9秒內就猜出了管理人員的密碼,有些採用商業或開源軟體的系統甚至未變更預設密碼,且相關的安全控制亦不足。

總之,GAO認為DOD並未把武器系統的網路安全列為首要之務,也相信此次的發現並非DOD安全缺陷的全貌,因為他們並未測試所有的DOD專案,建議DOD在發展關鍵武器系統之際,應該要先改善相關系統的安全性。

其實美國國防部在2016年就展開抓漏獎勵專案,邀請白帽駭客入侵國防部網域,迄今已執行6項抓漏專案,總計發現上千個安全漏洞,此外,DOD也在同年發表國防部漏洞揭露政策(DoD Vulnerability Disclosure Policy),提供安全人員回報漏洞的準則。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02