Avast也發現智慧家庭使用的控制儀表板,部份因為採用的開源軟體未預設密碼防護,讓駭客可透過控制儀表板遙控使用者家中的智慧裝置。

Avast

捷克資安業者Avast周四(8/16)指出,他們在網路上找到了逾4.9萬台因配置錯誤而曝露在公開網路上的MQTT伺服器,其中有超過3.2萬台甚至缺乏密碼保護,透露出主要應用在M2M(Machine-to-Machine)與IoT裝置之MQTT協定的安全部署受到嚴重的漠視。

MQTT的全名為Message Queuing Telemetry Transport(訊息序列遙測傳輸),可藉由智慧家庭連結中樞(Smart Home Hub)來連結與控制智慧家庭裝置,對消費者來說,MQTT伺服器通常是存在於個人電腦或基於Raspberry Pi的迷你電腦上。

Avast表示,MQTT協定本身其實是安全的,主要的風險來自於使用者在實現與配置上的錯誤,可能允許駭客藉由了解智慧家庭裝置的運作情況而得知主人在家與否,或者是操縱家中的娛樂系統及語音助理等智慧裝置。

這些缺乏密碼保護的MQTT伺服器將允許駭客攔截透過該協定所傳輸的所有訊息,例如得知智慧門窗或家中燈光的狀態,也能嵌入惡意指令以打開車庫門。

即使是在MQTT伺服器受到保護的狀況下,與MQTT伺服器具備同樣IP位址的控制儀表板也可能會遭到駭客利用,主要是因為許多熱門的智慧家庭軟體或連結中樞皆為開源碼解決方案,當中有些方案的預設值竟然不要求密碼,因此,駭客仍然能夠藉由控制儀表板入侵家中的智慧裝置。

假設MQTT伺服器與儀表板都受到了保護,但有些連結中樞軟體與家用助理軟體開啟了不安全的SMB分享功能,而讓駭客得以於公開網路上找到配置檔,以及檔案中以明文存放的密碼與金鑰,同樣可讓駭客取得家中裝置的控制權。

在某些情況下,駭客還能利用與MQTT連結的行動程式來追蹤使用者的位置。

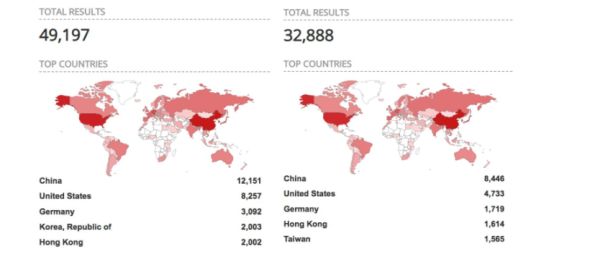

根據Avast的統計,在網路上曝光的MQTT伺服器中,有1.2萬台位於中國,逾8,000台位於美國,至於完全不需密碼就能登入的MQTT伺服器則有8,446台位於中國,有4,733台位於美國,1,719台位於德國,1,614台位於香港,還有1,565台在台灣。

下圖左超過4.9萬台因配置錯誤而曝露公開網路的MQTT伺服器及國家分佈,右邊則是超過3.2萬台未設密碼保護的MQTT伺服器國家分佈,台灣位居第5名:(來源:Avast)

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02