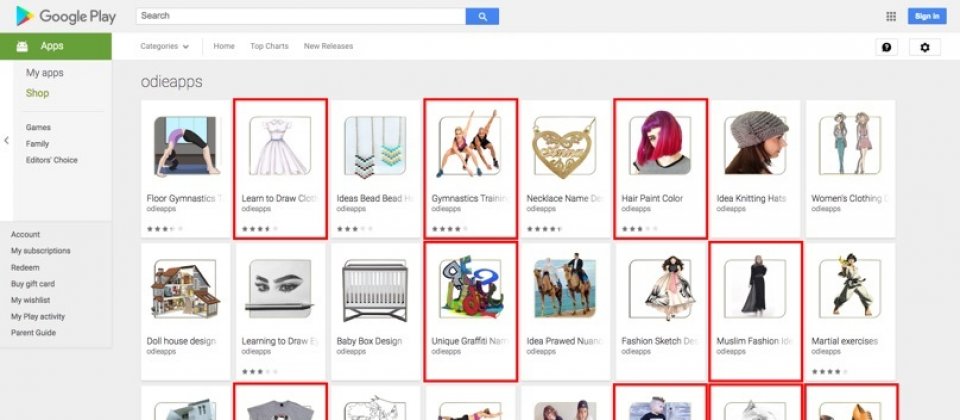

紅色框框為遭到感染的app。

Palo Alto

安全公司Palo Alto近日發現Google Play有145個感染Windows鍵盤側錄執行檔的app。而Google在獲報後也將之移除。

這145個app中的APK檔分別在不同地點感染不同名稱的Windows惡意可攜式執行檔(Portable Executable, PE)。

Palo Alto的WildFire小組分析惡意的PE檔,發現有二個特別兇猛。其中一個PE檔則感染了21個APK,另一個PE檔更感染了高達142個APK檔,包含Google Play上的檔案。後者會進行Windows鍵盤側錄,藉此竊取用戶信用卡號、社會安全號碼及密碼。另外,它們也採用無害的檔案名稱來偽裝,像是Android.exe、my music.exe、gallery.exe、msn.exe、css.exe等等。

這些惡意PE檔在Windows機器上的行為包括:在Windows系統資料夾中建立隱藏的可執行檔,包括自我複製,然後將Windows registry改成重新開機後自動啟動,之後在Windows系統上蟄伏一長段時間。蒐集用戶資料後,這個惡意程式會透過8829 port和87.98.185.184的IP建立連線。

Google Play上發現的問題app發佈日期涵括2017年10月到2017年11月,顯示存在Google Play上最少已經半年,其中不乏安裝數破千或是評價四星級的app。

研究人員指出,這些感染惡意PE的APK並不會對Android 裝置本身產生影響,因為它們只能在Windows機器上執行。但如果不小心在Windows PC上開啟了這些APK,就會對用戶產生危害。而且如果開發商未來又發佈Windows版本,感染就會蔓延。

此外,研究人員警告,這顯示開發人員是在被感染的Windows機器上開發出這些Android App,意謂著軟體供應鏈出現風險。有的APK是前述二種PE檔都感染,有的APK更感染了其他惡意PE檔,表示開發商已經成為散佈病毒的有效管道。之前的一些惡意程式如KeRanger、XcodeGhost和NotPetya都是經由感染開發商而散佈。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02