Root Bridge示意圖。

Wiki

InfoSec資安研究人員Kevin Beaumont揭露Root Bridge漏洞,不少裝置供應商錯誤使用Android Debug Bridge(ADB),導致數萬Android裝置存在一個5555連接埠,任何人都可以連上這些裝置,無須密碼的使用管理員權限,進行遠端存取控制,安靜無聲的安裝惡意程式也沒問題。

包括美國的油輪以及韓國智慧型手機都受影響,研究人員掃描這些裝置,統計每天有1萬不重複IP,一個月有10萬不重複IP上線,由於浮動IP與轉址的影響,無法確定數量但肯定非常多。

ADB是Android開發人員常會碰到的名詞,這是一個Android SDK中的工具,提供伺服器與客戶端的架構,開發者藉由ADB可以直接控制Android模擬器或是真實的Android裝置,進行上傳、下載或是安裝apk等工作。由於這工具提供了Unix殼層存取權限,因此可以在裝置上執行各種不同的命令。

但有問題的並非ADB功能本身,而是該功能被供應商以錯誤的方式部署,Kevin Beaumont表示,理論上Root在非開發者版本應該被停用,但在不少裝置上明顯存在旁路。供應商仍在製造販售啟用ADB功能的商品,ADB監聽5555連接埠,可以與任何人建立連線,不需要認證就能以管理者權限執行任何命令,當然,那些破解自己裝置取得Root權限的使用者,同樣也受這個安全性漏洞影響。

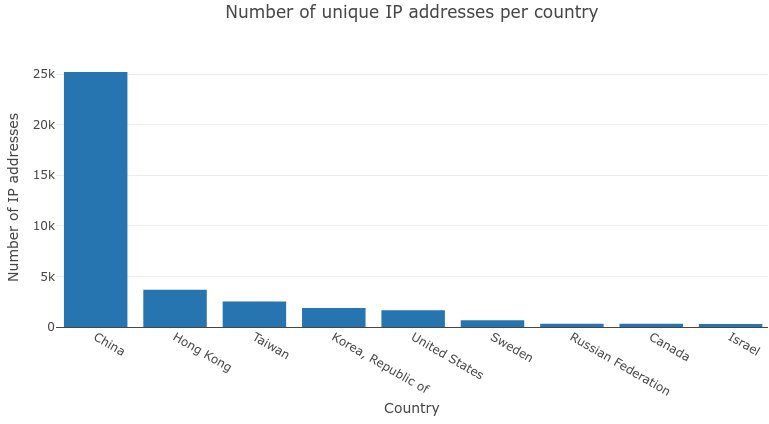

Kevin Beaumont在網路上掃描有問題的裝置,發現美國的郵輪、香港的數位視訊錄影機以及韓國的智慧型手機都存在Root Bridge漏洞,甚至特定型號的智慧電視也受波及。分析原始收集來的資料,在24小時內有接近1萬個不重複IP,而在30天中則有10萬不重複IP的裝置上線,但由於轉址以及動態IP的影響,很難精確地知道究竟有多少裝置存在漏洞,但是可以肯定數量非常多。而這些裝置許多都已成為奴工,正偷偷的替駭客開採加密貨幣。

相關問題最早由奇虎360在2月時發出警告,主要發生的地區是亞洲,Kevin Beaumont以臺灣IP部署蜜罐(Honeypot),很快的裝置就被感染了經過修改的Mirai惡意蠕蟲,並且與挖礦程式捆綁在一起。這個挖礦架構沒有C2伺服器裝置控制,純粹使用對等網路(Peer-to-peer,P2P)以5555連接埠相互感染,Kevin Beaumont提到,由於這個蠕蟲的程式碼存在一些臭蟲,導致沒能散布的很好,只能在幾種裝置上運作。(圖片出處Piotr Bazydło)

研究人員進一步使用物聯網搜尋引擎Shodan,掃描連網裝置的5555連接埠,但由於許多應用程式都可以監聽5555連接埠,因此他們使用Netflow的資料交叉分析,以及Rapid7 Metasploit模組adb_server_exec的檢查指令,確定中國境內存在極大數量的有問題活躍裝置。

Kevin Beaumont進一步表示,把Root Bridge漏洞單純看做是駭客用來挖礦會簡單許多,但事實上可能沒這麼簡單,因為這個漏洞任何有心人士都能利用,不少裝置存在於企業內部,因而可能演變成非常嚴重的問題。他表示,製造商不應該在連網裝置啟用ADB的網路連線功能,應該盡速向用戶提供軟體更新,企業也應該對內部的裝置進行徹底健檢,確認曝露於漏洞風險的裝置數量。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10