iThome

隨著科技應用越來越深入企業流程,各種資安風險和威脅也變得越來越像日常生活的一個環節,即便是過往,有許多臺灣企業對於各種資安威脅的認知不深,但是從去年爆發的第一銀行ATM盜領事件,或者是今年初的券商遭到駭客組織發動DDoS攻擊並索取贖金的狀況,甚至是層出不窮的勒索軟體加密使用者硬碟,必須支付贖金才能取回解密金鑰的資安事件,更是屢屢傳出。

上述發生的這種種資安事件,都讓臺灣企業進一步意識到,各種資安威脅其實都在已經可以日常生活中發現或觀察到類似的資安事件。這些資安事件的發生,其實跟企業規模大小不見得有直接的關係,有些時候,不見得是企業輕忽資安、沒有提供足夠的資安防護機制,更多時候,資安事件的發生就如同瑞士乳酪理論一樣,其實是種種的巧合加上巧合造成的,就像是光線正好穿過不同塊瑞士乳酪的洞口而已。這其中,只要有一層乳酪的洞口,剛好位置偏移或被擋住,光線就無法順利穿透,這也意味著資安事件就不會因此發生。

更有甚者,各種資訊科技的應用已經更為深化,不論是各個都會城市的首長,希望透過打造智慧城市,提供更多的便民服務;或者是政府為了提升產業競爭力,大力揭櫫的各種工業4.0的政策方針;還有像,金融業正夯的金融科技、行動支付以及區塊鏈的應用等等,各種服務推出的背後,都一定要解決共同面臨的關鍵問題,那就是各種有形或無形的資安問題。

也因為面對這層出不窮的資安問題,開始有企業或組織正視該如何解決這樣的問題。於是乎,美國最早成立CERT組織的卡內基美隆大學軟體工程研究所(Software Engineering Institute,SEI),也開始思考應該要協助企業甚至是國家,打造一個可以在第一線處理資安事件的應變處理團隊。唯有在系統安全無虞的情況下,讓各種透過資訊科技和系統提供的服務,都可以正常且安全無虞的提供服務。

這樣企業的第一線資安事件處理團隊,我們稱之為電腦資安事件應變團隊(Computer Security Incident Response Team ,CSIRT),這樣的團隊並沒有明文規定需要有多少成員,像是日本電信業者因為公司規模夠大,CSIRT團隊成員超過50人,日本網路即時通訊App Line則是橫跨日本、韓國打造虛擬CSIRT,而日本百年電子設備製造商OKI的CSIRT團隊則只有9人。當人數不是問題、跨部門不是問題,連跨國也不是問題的前提下,企業自行打造CSIRT團隊,就意味著,企業是否具備處理資安事件的能量和能力。

.png)

歐美制定CSIRT標準,日本企業自建CSIRT成風潮

目前,美國國家標準技術研究所(NIST)也針對CSIRT制定相關的標準規範,像是SP800-61電腦安全事件處理指引(Computer Security Incident Handling Guide)、SP800-83惡意程式資安事件防禦參考指引(Guide to Malware Incident Prevention and Handling)以及SP800-86 整合資安事件處理與鑑識技術參考指引(Guide to Integrating Forensic Techniques into Incident Response)等;另外,在歐盟也有歐盟網路資訊安全局(ENISA)也陸續制定包括網路資安事件與危機協同處理應變策略(Strategies for Incident Response and Cyber Crisis Cooperation)和按部就班如何打造CSIRT團隊守則(A STEP-BY-STEP APPROACH ON HOW TO SET UP A CSIRT)等相關標準,作為企業自行建置CSIRT的參考。

從歐美國家陸續對於企業自建CSIRT團隊先後制定相關的標準,慢慢也帶動歐美大型企業願意打造CSIRT團隊,只不過,歐美企業的CSIRT往往是當公司規模大到一定程度,對資安需求提高到一定水準時,都會自行建置相關的資安監控中心(SOC)、資安事件通報應變處理團隊(CERT)、資安資訊分享與分析中心(ISAC),以及電腦資安事件應變處理團隊(CSIRT)等。

反觀日本,卻是在這近兩年來,慢慢形成一股企業自建CSIRT的風潮,尤其只要是喊得出名號的大型企業,不僅都會自行建置CSIRT團隊,也會同時加入日本JPCERT/CC和日本CSIRT協會(Nippon CSIRT Association,簡稱NCA)的會員,甚至於,也會一併加入國際性的資安事件處理團隊FIRST。

而根據日本 JPCERT/CC在今年五月份公布的一份調查資料顯示,截至今年五月,日本總共有232間企業的CSIRT團隊,參加由JPCERT/CC協助籌組的非政府組織NCA。日本NCA協會副主席乾奈津子(Natsuko Inui)表示,NCA從2007年成立後,剛開始幾年,都只有十多間企業參與,一直到2015年4月日本金管會更新稽核手冊內容並鼓勵金融業自建CSIRT團隊,可以第一線處理企業面臨的資安事件,帶動許多日本金融相關業者成立CSIRT團隊。

當然,乾奈津子也說,2015年日本政府制定相關的網路策略指導方針,開始鼓勵日本企業考慮設置CSIRT團隊,加上同年日本爆發日本國民年金機構外洩高達125萬名日本民眾個資的大規模個資外洩事件後,也刺激許多重視資安的日本企業,開始如同雨後春筍般的建立企業內CSIRT團隊。

日本CSIRT重視情感交流,臺灣CSIRT參考指引第三季推出

面對有這麼多日本企業的CSIRT團隊都會加入NCA這樣的非政府組織,日本CSIRT協會副主席荻原健太(Kenta Hagihara)笑說,NCA本身除了資安情報的交流外,更具有很深的聯誼性質,平常除了會透過20個不同性質的工作小組(Working Group)發揮各自的專業外,更重要的目的其實就是透過吃飯、喝酒,交流彼此之間的感情。

荻原健太說:「當你上班時發生了一起資安事件,你不知道這件事情到底有多嚴重時,你如果可以拿起手機,打電話給昨天還在跟你一起吃飯喝酒的其他企業CSIRT成員,透過同業私下告知的私管道獲得的情報,往往會比公管道獲得情報更快速且精確。」

看到歐美以及日本企業,透過由企業自行建置CSIRT團隊,逐步累積處理資安事件的能力,臺灣電腦危機緊急應變小組TWCERT/CC主任廖志明則表示,行政院技術服務中心已經針對公部門建置CSIRT團隊,制定一份參考指引,而肩負通聯臺灣民間企業資安情報交換的TWCERT/CC,也已經在著手制定臺灣版的企業自建CSIRT參考指引。

行政院資安處處長簡宏偉表示,民間企業如果可以有能力自建CSIRT團隊,不僅可以累積對資安事件的應變處理能力,更能做到有系統化的資安分析,將可以進一步強化民間企業的資安聯防能力。他說,資安處目前還在針對TWCERT/CC制定的CSIRT參考指引提供相關建議,預計最晚今年第三季,相關的參考指引就可以正式對外公布,提供民間企業參考。

.png)

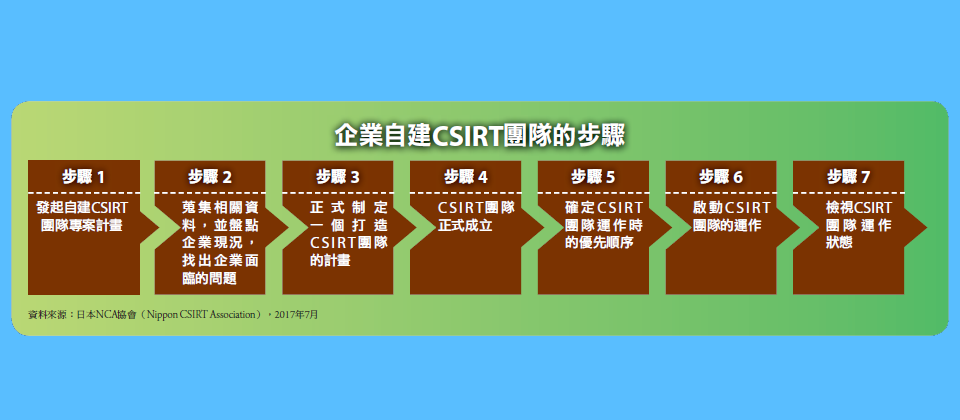

七步驟,教臺灣企業如何自建CSIRT團隊

臺灣預計在今年第三季,臺灣電腦網路危機處理中心TWCERT/CC才會正是對外公布,這份參考日本、歐盟與美國標準,可以提供給企業自建電腦資安事件因應團隊的建置參考指引。

但因為日本從2015年起,突然興起一股企業自行建置CSIRT團隊的風潮,有許多日本企業加入的非政府組織日本CSIRT協會(Nippon CSIRT Associationh,簡稱NCA)也陸續釋出許多英文版資料供外界參考,這樣的參考指引手冊則非常適合對於建置CSIRT團隊有興趣的臺灣企業參考。

首先,NCA協會建議,企業如果要打造CSIRT團隊,就必須先啟動一個建立CSIRT團隊的計畫,「好的開始,就是成功的一半」,有想要建置CSIRT團隊的起心動念,才會開始第二步,蒐集相關資料,並透過盤點企業內部的真實現況,挖掘企業面臨真實的資安風險與威脅,有了完整的清點之後,企業的優劣強弱一目了然,才有辦法對症下藥、藥到病除。

第三步,將原本只是書面的計畫,正式落實並啟動,可以正式制定一個打造CSIRT團隊的計畫;第四步,這樣的團隊正式成立後,在運作時,則會面臨團隊運作時,許多計畫優先順序的抉擇,而第五步就是如何針對這些計畫先後次序進行排序,這也是未來該團隊優先選擇的發展方向。

第六步,則是讓CSIRT團隊真正好好的運作執行一段時間,不論中間遇到多少的困難問題需要解決,除了可以邊做邊調整的方向外,也必須落實第七步,定期檢視CSIRT團隊的運作狀態,讓該團隊可以在一個PDCA的正向循環中,修正、反省、檢討並改過。

企業e化程度越高,越應支持打造CSIRT團隊

廖志明表示,CSIRT就是企業處理資安事件的第一線人員,最主要的目的就是希望可以做到資安風險的災害控管,他認為,尤其是e化程度越高、越依賴IT提供服務的企業,越應該要支持企業內部成立這樣的CSIRT團隊。

他指出,CSIRT團隊平常就必須練就耳聰目明的功力,不僅要負起資安通報的責任,更要協助企業避免再度發生類似的資安事件,這樣的CSIRT團隊除了可以是實際的部門成員組成外,也非常適合由不同部門,共同打造一個虛擬的CSIRT團隊。

但染谷征良也觀察到,有一些企業對於建置CSIRT有錯誤的迷思,那就是,高階主管認為只要他同意要建置CSIRT,公司就一定可以成功建置CSIRT團隊。但事實上,他表示,CSIRT看似資安應變團隊,其實要扮演的卻是內外部客戶的資安溝通樞紐,只有高層的推動意識是不夠的,還必須要其他利害關係人的同意,才能夠真正達到扮演溝通樞紐的效果。

陳威棋指出,近期臺灣有一些銀行業和保險業開始詢問建置CSIRT團隊的可行性,從目前金融主管機關每年要求金融業者要做到定期執行「資訊安全事件應變演練」,加上資通安全管理法草案中,也要求包括八大關鍵基礎設施等服務提供者,都需建立通報及應變機制,「但重點在於,企業之間能不能有好的互信基礎,無私的交換威脅情資,才能有助於CSIRT團隊快速解決資安議題。」他說。

臺灣勤業眾信也從五個面向,建議企業如何將傳統資安防禦能力,提升為主動運用威脅情資及提升資安事件應變能力,進一步做到有效因應數位科技所帶來的資安風險。

陳威棋指出,巧婦難為無米之炊,第一步就是要成立電腦資安事件應變團隊CSIRT,明確定義相關權責角色及任務分配,以期能在最短的時間內進行關鍵決策。他指出,企業內部也可以針對職責分工不同,分別設置包括資安事件調查組、資安事件管理組、網路支援組、系管支援組、資料庫支援組、應用系統支援組等應變功能分類。

第二步則是要建立資安事件通報程序與現場調查步驟,陳威棋認為,透過標準化的作業程序以及完善的檢核表,就可以讓第一線的CSIRT面對不同資安事件時,都有相同和基本的遵循標準和參考指標。

他指出,第三步就是要建置一個有效的資安事件分析調查環境,可以讓CSIRT團隊透過自動化蒐集和分析工具,快速有效確認資安事件發生的來龍去脈,清楚掌握資安事件的脈絡。

第四步則是,「透過整合內外部的資安威脅情資,加速確認資安事件發生的手法和範圍,」最後則是希望透過不同情境的資安攻防演練方式,提升CSIRT團隊對於資安事件應變處理的熟悉程度和處理能量。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-04