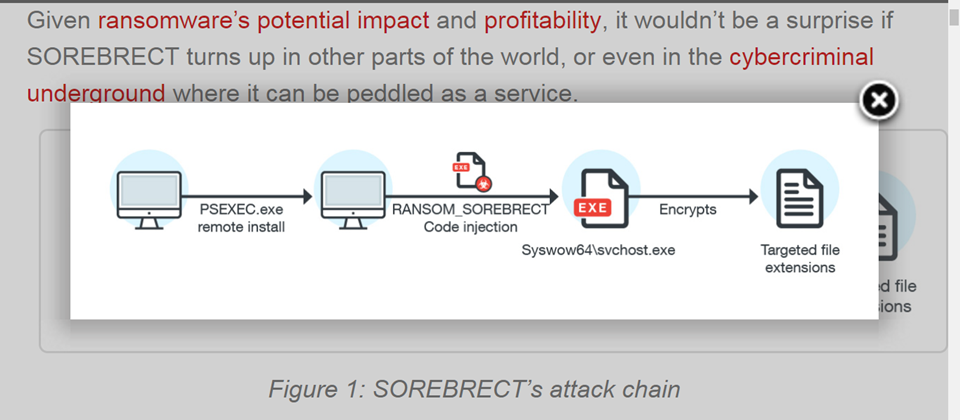

勒索軟體SOREBRECT攻擊流程圖

趨勢科技

重點新聞(06月17日-06月23日)

勒索軟體濫用Windows遠端指令功能,鎖定臺灣三大產業發動無檔案攻擊

趨勢科技近期揭露,勒索軟體SOREBRECT利用Windows的遠端指令功能PsExec,植入惡意程式碼至目標裝置的svchost.exe工作程序,不需釣魚郵件或含惡意程式的檔案,就能夠執行勒索加密攻擊。加密完成後,SOREBRECT還會立即刪除系統日誌,以及其他會顯示攻擊途徑的文件,例如有時間戳(Timestamp)的記錄檔案。研究人員指出,他們發現在美國、中國、日本、義大利、墨西哥、俄羅斯,甚至臺灣都檢測到SOREBRECT的攻擊行為,而且SOREBRECT專門鎖定製造業、科技業以及電信業者攻擊。更多資料

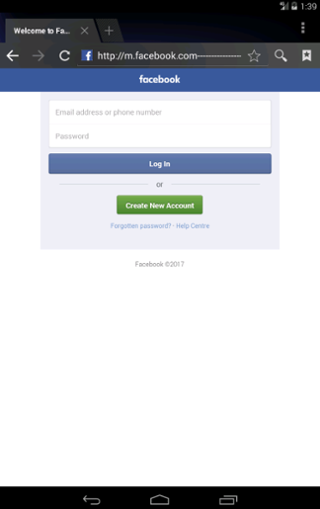

臉友注意!小心假冒親友名義散布的臉書手機版偽造長網址

專門研究釣魚攻擊的資安公司PhishLabs日前公布《網路釣魚趨勢與知識》報告指出,最近他們發現駭客會建立一組長網址,偽裝臉書手機版的網址,誘騙使用者點擊,竊取使用者的臉書帳號,再冒用使用者親友的名義,繼續傳布釣魚連結。駭客建立的釣魚連結刻意包含臉書的網域來誤導使用者,駭客利用大量連字號(hyphen)來隱藏了真正的網域,例如hxxp://m.facebook.com------validate----xxx.rickytaylk[dot]com,這個網址真正的網域是「rickytaylk」。目前,從今年1月底到現在,研究人員發現有50多次這類型的攻擊。更多資料

圖片來源:PhishLabs

遭勒索軟體Jaff攻擊的受害者有解了!卡巴斯基從漏洞找到解密工具

卡巴斯基實驗室近期在官方部落格宣布,研究人員Fedor Sinitsyn發現勒索軟體Jaff存在一項漏洞,能夠成為解密的金鑰,協助受害者來解鎖遭加密的檔案。受害者在使用解密工具前,需要先在工作管理員強迫中止勒索軟體Jaff的勒索畫面(程序名稱為SKM_C224e9930.exe),之後下載並解壓縮解密工具包RakhniDecryptor,再點擊「啟動掃描」,選擇遭加密的檔案後,就能夠立即啟動解密工具。更多資料

資安公司免費釋出勒索軟體EncrypTile解密工具

資安公司Avast也在日前發布新的解密工具,專門解除遭到勒索軟體EncrypTile加密的檔案,並更新了新的解密工具包括AES_NI、BTCWare、CrySiS、Crypt888,以及XData。研究人員指出,他們在2016年10月發現了EncrypTile,受害者遭到勒索攻擊後,會立即把勒索程式增加至自動啟動清單中,並且強迫保護某些執行檔不會被刪除,來防止受害者執行任何防毒軟體。為了避免勒索軟體EncrypTile會阻止解密工具的執行,受害者需下載更改解密工具的檔名再執行。更多資料

維基解密揭露CIA駭客工具,能入侵D-Link、華碩、思科、蘋果等數百種路由器

維基解密於6月15日新公布CIA機密文件《Cherry Blossom(櫻花)》揭露,CIA與斯坦福國際研究院共同開發,專門入侵無線分享器與AP(Access Points)相關設備的駭客工具「CherryBlossom」。CherryBlossom能夠攔截竄改受害者與網際網路服務之間的網路流量,並載入惡意程式碼來取得目標裝置的管理權利,竊取受害者的個資,包含電子郵件、用戶名稱、MAC地址、VoIP號碼,影響超過200多款裝置,包括D-Link、華碩、Linksys、蘋果等知名品牌。更多資料

微軟修補Windows OS的搜索漏洞和LNK漏洞

微軟在6月例行修補日釋出了超過90個安全漏洞更新,其中有2個漏洞曾遭到駭客利用,包含Windows Search漏洞(漏洞編號:CVE-2017-8543),攻擊者可以利用Windows搜尋服務,傳送特殊的SMB訊息,取得目標電腦的管理權限,遠端執行任何程式碼,影響範圍為所有版本的Windows OS。另一個修補的漏洞是LNK漏洞(漏洞編號:CVE-2017-8464),攻擊者可以透過傳遞問題捷徑檔(.lnk)來植入惡意程式碼,影響範圍Windwos XP和Windows Server 2003以上版本。更多資料

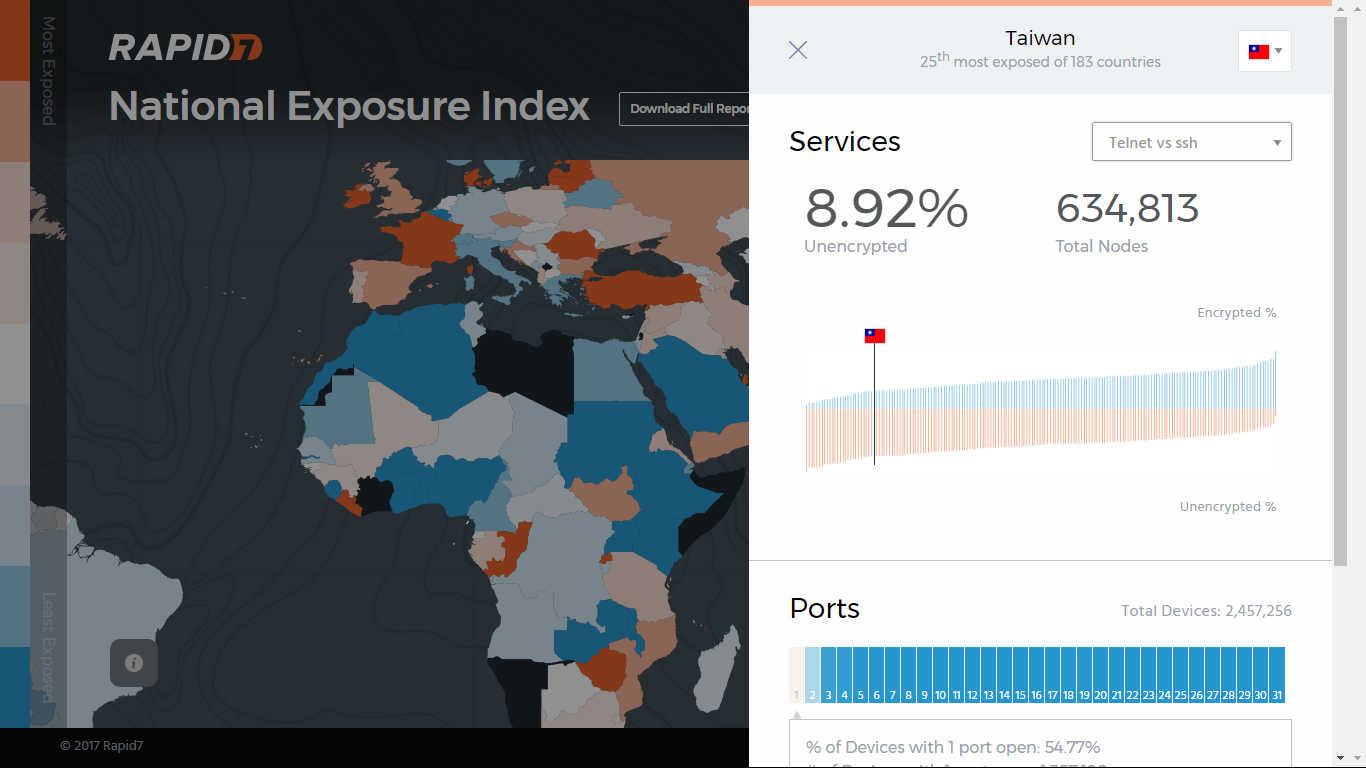

報告:全球仍有1,000萬臺裝置的Telnet連接埠暴露在網路,臺灣也有63萬臺

資安公司Rapid7近日公布《National Exposure Index》第二版報告指出,2016年全球有1,000萬臺裝置的Telnet連接埠,仍然公開暴露在網路上,不僅如此,研究人員也發現有2,000萬臺裝置的SSH傳輸埠也暴露在外。另外,先前勒索蠕蟲WannaCry攻擊的SMB埠,也有80萬臺電腦暴露在外。其中,臺灣有634,813臺裝置的Telnet連接埠與SSH傳輸埠曝光,占全球排名第25名。更多資料

Android出現第一支Runtime注入木馬,惡意程式碼植入系統函式庫

卡巴斯基實驗室資安研究人員Roman Unuchek發現,今年3月出現一支Android木馬Dvmap,偽裝成遊戲App「colourblock」,可以把惡意程式碼,植入Android裝置的runtime函式庫,趁機取得該裝置的root權限。Unuchek指出,Dvmap不僅安裝木馬模組到Android裝置系統,也是首支Runtime注入木馬。這支含木馬Dvmap的App已經超過5萬人次下載,但Unuchek通報了Google的官方人員後,Google Play目前已經下架此App。更多新聞

美史上最大宗選民資料外洩案,近2億選民資料放AWS S3不設防易竊取

資安公司UpGuard安全風險分析師Chris Vickery近日發現,一個高達1.1TB含有近2億筆共和黨選民資料,儲存在未做任何防護的Amazon S3儲存服務資料夾。任何人只要連上正確路徑就能取得1.98億筆的選民詳細個人資料,約佔美國人口的61%,這些資料含2008年、2012年與2016年的選民個資,包括選民姓名、出生日期、住家地址、電話號碼,以及選舉註冊資料,甚至還有選民政治偏好的資料模型。這件外洩案超過了先前政治資料外洩的規模,之前2016年4月菲律賓及墨西哥也分別傳出5,500萬及9,340萬筆選民資料遭外洩,後者也是由Vickery發現這些資料可以在Amazon S3上公開存取。稍早之前,美國軍方的衛星情資也是Amazon S3儲存的操作疏忽,造成資料外洩。更多新聞

Unix/Linux爆可取得Root權限的Stack Clash漏洞!

資安業者Qualys於6月19日揭露,有一個堆疊衝突(Stack Clash)漏洞藏在記憶體堆疊區(Stack),允許任何人利用此漏洞,破壞目標裝置的記憶體,以及在目標裝置執行任意程式,影響作業系統有i386或AMD64的Linux、OpenBSD、NetBSD、FreeBSD與Solaris等。研究人員表示,這類型的攻擊在2005年與2010年都曾出現過,隨後Linux隨後發展出堆疊保護頁(stack guard-page)來抑制相關攻擊,但後來也證明了這些機制的防護能力還不足。目前,Qualys與多家業者共同合作來修補漏洞,並呼籲前述平臺的使用者應儘速更新。更多資料

整理⊙黃泓瑜

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-06

2026-03-02