Android木馬Dvmap偽裝乾淨的App,誘騙使用者下載

卡巴斯基實驗室

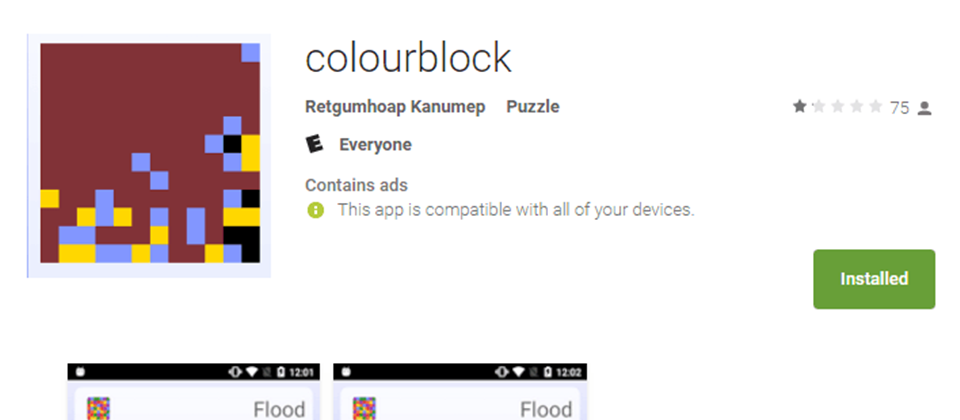

卡巴斯基實驗室資安研究人員Roman Unuchek發現,今年3月出現一支Android木馬Dvmap,偽裝成遊戲App「colourblock」,可以把惡意程式碼,植入Android裝置的runtime函式庫,趁機取得該裝置的root權限。Unuchek指出,Dvmap不僅安裝木馬模組到Android裝置系統,也是首支Runtime注入木馬。

駭客為了避開Google Play的安全檢查,首先在Google Play上架一個未含任何惡意程式的App,然後在短時間內,把原來的App替換成含木馬Dvmap的App,最後再換回原來的App,繼續掩人耳目。根據Unuchek調查發現,駭客在4月18日至5月15日期間,至少進行了5次此行動,而且通常會在當天完成。

木馬Dvmap感染裝置後,植入惡意程式碼至libdmv.so或libandroid_runtime.so來竊取裝置的root權限,以及安裝惡意App「com.qualcmm.timeservices.」,執行某個程式的封裝檔案(binary)。Unuchek表示,他在調查過程中,偵測到該App有連接木馬Dvmap的C&C伺服器,但沒有接收到任何駭客傳遞的命令,所以無法知道執行哪些類型的程式,可能是惡意程式或是廣告程式的檔案。

這支含木馬Dvmap的App已經超過5萬人次下載,但Unuchek通報了Google的官方人員後, Google Play目前已經下架此App。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-06

2026-03-05

2026-03-02