Comaeio

發生於上周五的史上最大規模勒索軟體攻擊WannaCry,在全球資安研究員卯足全力追查下,在短短的兩天周未裏就揭露了許多攻擊內幕,而且劇情翻轉的速度亦不輸八點檔連續劇。

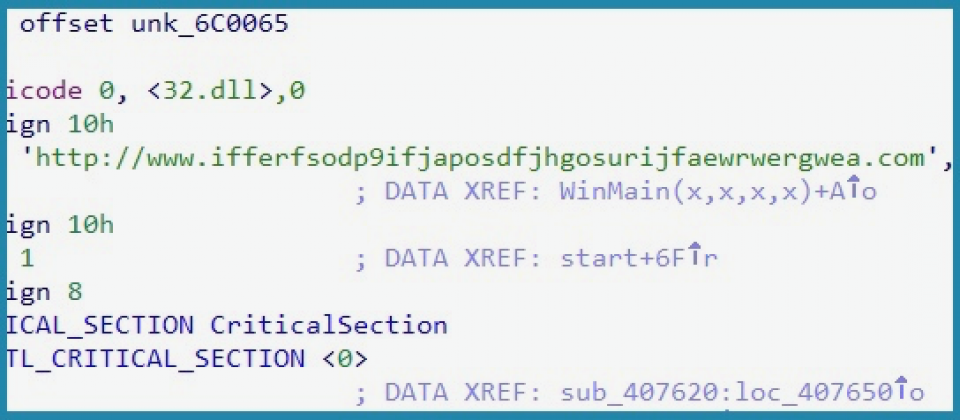

正當大家都焦頭爛額時,MalewareTech公司的一位年經資安研究員,在反解譯攻擊程式後發現它會連結一個陌生的網址,而且該網址尚未被註冊,於是該資安研究員就循慣例把這個網址註冊下來,這樣就可以接收惡意程式與這個網站溝通的訊息,從中應可進一步發掘更多攻擊的細節。

結果就在這位資安研究員註冊了網址之後,整個WannaCry的攻擊趨勢竟然就下降了,原來這個陌名網站的功用並非做為控制勒索軟體發動攻擊,而是控制攻擊行動停止。研究員發現WannaCry勒索軟體會連結這個網站,只要是無法連結網站,也就是該網站不存在,WannaCry勒索軟體就會繼續感染其他電腦,若該網站是運作的,WannaCry勒索軟體可以存取到網站,就會自動停止運作,於是整個攻擊趨勢就會停下來。

這是資安研究人員首次在勒索軟體攻擊中發現銷毀開關(Kill Switch)的設計,然而過了不久,卡巴斯基實驗室全球研究與分析總監Costin Raiu聲稱發現了沒有銷毀開關的WannaCry勒索蠕蟲,於是開始有了WannaCry 2.0變種的說法,但是,過沒多久Costin Raiu出面澄清,他們手上擁有的勒索蠕蟲樣本的模組都具有銷毀開關的設計。而沒有銷毀開關的樣本不具有攻擊能力。

My bad - finished analyzing all #Wannacry worm mods we have and they all have the kill switch inside. No version without a kill-switch yet.

— Costin Raiu (@craiu) May 14, 2017

在此同時,Comaeio共同創辦人Matthieu Suiche則公布他收到WannaCry勒索蠕蟲樣本出現新的銷毀開關網址,雖然他馬上就把該網址註冊下來,削減了新一波攻擊的力道,然而這代表WannaCry勒索蠕蟲正上演著資安攻防常見的道高一尺、魔高一丈的情節,企業可不能因為聽聞第一波的銷毀開關被封鎖就缷下心防,尤其是週一開始上班之後,WannaCry幕後藏鏡人或許也將開始展開新一波攻擊。

Updates on the new killswitch ! #WannaCry — New Variants Detected! https://t.co/SW4LjtWWCC

— Matthieu Suiche (@msuiche) May 14, 2017

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02