Avast

資安業者Avast發現,WannaCrypt0r 2.0(或稱WannaCry、WCry)勒索軟體上周五(5/12)同步於全球展開大規模的攻擊行動,當天即偵測到5.7萬次的攻擊,涉及數十個國家,周六(5/13)更增加到104個國家,攻擊次數擴大到12.6萬次,儘管全球都是受災區,但WCry的主要攻擊目標為俄國、烏克蘭與台灣。

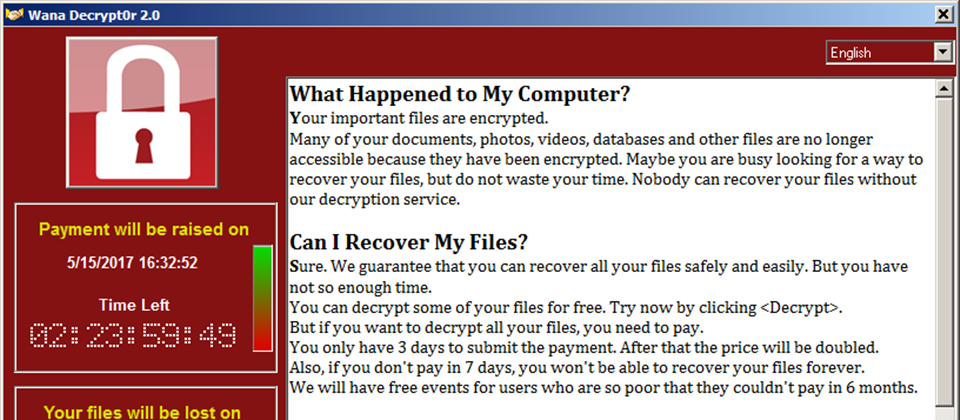

其實第一代的WannaCrypt0r早在今年2月便現身,只是當時並未引起太多的關注,上周五駭客在短短數小時內就以WannaCrypt0r 2.0執行了數萬次的攻擊,引起全球騷動。WCry的簡稱來自於利用WannaCrypt0r 2.0加密的檔案都是以.wcry作為副檔名。

傳統的勒索軟體主要仰賴使用者開啟惡意的郵件附加檔案作為感染途徑,但WCry則不然。根據Avast、卡巴斯基實驗室與西班牙網路緊急應變中心(CCN-CERT)的說明,駭客是先利用EternalBlue攻擊程式開採了Windows中的SMB漏洞,再載入WCry。

EternalBlue來自美國國安局(NSA)的網路攻擊彈藥庫,是由駭客集團影子掮客(The Shadow Brokers)於今年4月所公布。它開採了Windows位於處理伺服器訊息區塊(Server Message Block,SMB)的安全漏洞,SMB為微軟所設計的應用層網路傳輸協定,主要功能是讓網路上的機器能夠共享檔案、印表機、串列埠及通訊等資源,成功的開採將允許遠端駭客執行任意程式,而微軟已於今年3月的MS17-010安全公告中修補該漏洞。

CCN-CERT警告,一旦企業網路上的某台電腦受駭,災情即可能擴散到企業網路中其他未修補的電腦。

WCry會加密系統上的所有檔案,然後把系統桌布置換成勒索訊息,要求受害者支付與300美元等值的比特幣到特定帳戶中,且勒索金額會隨著時間的流逝而增加。目前已確定的受害者包括英國國家醫療保健服務(NHS)旗下的十多個組織,以及西班牙的電信業者Telefonica。

其實若Windows用戶已部署微軟於3月釋出的安全更新,便不必擔心上述的攻擊途徑,但仍要留心WCry藉由電子郵件附加檔案進行感染。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-09

2026-03-06