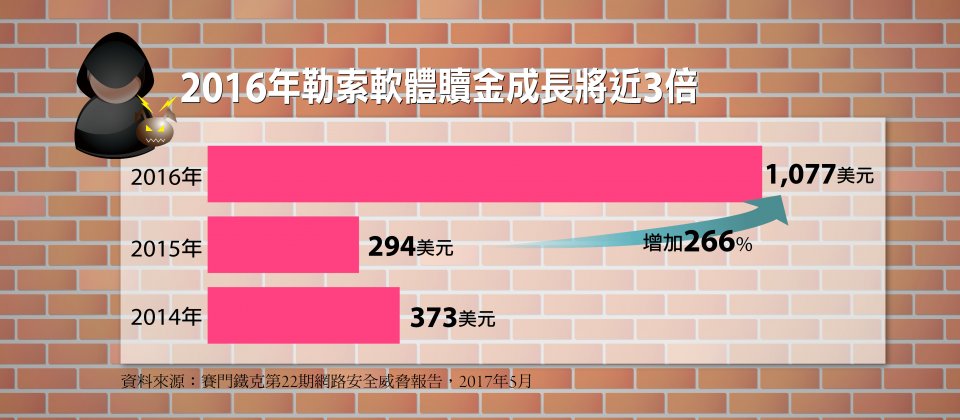

根據賽門鐵克第22期網路安全威脅報告(ISTR)指出,2016年勒索軟體平均勒索金額高達一千美元,比2015年成長近三倍。

iThome

勒索軟體橫行,許多資安專家和政府部門都呼籲,受害者不要支付贖金給駭客,但事實上,美國有將近7成受害者被迫支付贖金,臺灣也有超過3成受害者為了拿到解密金鑰,而被迫支付贖金。從這個勒索軟體支付贖金的比例來看,除了可以確認勒索軟體已經是相當橫行的資安威脅外,從許多受害者不得不支付贖金以獲取解密金鑰的過程來看,許多使用者本身並沒有良好的資料備份習慣,以至於一旦遭到勒索,只能屈服而已。

2016年勒索軟體平均贖金超過一千元,臺灣有34%的受害者願意支付贖金

賽門鐵克日前發布第22期「網路威脅安全報告」(ISTR)發現,勒索軟體依然是嚴重的資安威脅,以偵測到的勒索軟體數量而言,2016年偵測到數量約為46.4萬個,比2015年偵測到34萬個,增加率約為36%;每天偵測到的勒索軟體數量,2015年933個,但到2016年則為1271個,增加率為近4成;至於勒索軟體的家族數量,2015年為30個家族,到2016年為101個家族,增加2倍以上。

從報告中也發現,消費者仍然是勒索軟體主要攻擊對象,2016年有69%受害者是消費者,31%受害者是企業;而勒索軟體要求的贖金也從2015年平均支付294美元,到2016年平均贖金已經增加為1,077美元,增加近3倍(266%)。

臺灣賽門鐵克首席技術顧問張士龍表示,如果受害者並沒有在截止日期之前支付贖金,之後贖金價格還會加價,有些駭客則會和受害者談判,一旦勒索軟體綁架的是企業的電腦資料,贖金也會暴增,例如,在2016年單一個勒索軟體要求的贖金,最高高達28,730美元。

張士龍也說,從該份報告可以得知,駭客主要鎖定勒索軟體攻擊的頭號目標仍然是美國,其次為日本和義大利;而臺灣被駭客鎖定攻擊的排名是全球第32名,亞洲排名第11名,偵測到的勒索軟體只占全球檢測數量的0.4%。

但他特別提醒,臺灣勒索軟體的風險相較全球不算高,因為勒索軟體已經成為新興的熱門賺錢產業,每一位願意支付贖金的動作,都會助長勒索軟體的盛行和風險,據賽門鐵克統計,美國願意支付勒索軟體駭客贖金比例高達64%,臺灣支付贖金比例也高達34%,等於是每3個受害者,就有1個人付贖金。

2分鐘就可駭入物聯網裝置,近4成物聯網裝置預設密碼為admin

賽門鐵克的研究報告指出,2004年將一臺沒有安裝任何防毒軟體以及修補程式的電腦連網,只需要4分鐘就會遭到駭客攻擊;但在2016年一個同樣沒有任何安裝防護軟體的物聯網裝置連網後,駭客只需要2分鐘,就可以取得該物聯網裝置的控制權。

因為目前的物聯網裝置通常比較精簡,也不會安裝其他的防毒軟體,甚至也很難做到軟體升級更新,張士龍說:「2分鐘就可以入侵物聯網裝置的現況,也證明目前看到的許多物聯網裝置老早就已經曝露在高風險中了。」

從另外一個角度來看,賽門鐵克在2016年1月也觀察到,相關的物聯網誘捕系統(Honeypot)每小時遭到5次攻擊,到12月遭到攻擊次數則增加為9次,攻擊次數成長率為8成。

這份報告其中還針對熱門的物聯網安全進行研究發現,鎖定物聯網裝置進行攻擊的次數,從年初到年底增加近5成外,更多物聯網裝置都因為使用預設密碼而變得不安全,張士龍表示,最常見的預設密碼就是admin(36.5%),其次為root(16.3%)和123456(10.7%)。

至於其他造成這些物聯網裝置不安全的因素還包括:物聯網裝置沒有強化、沒有軟體更新,他更指出:「如果物聯網裝置的帳號密碼已經是以燒錄的方式,嵌入在硬體設備中而無法更改時,這個物聯網裝置就不應該繼續使用。」

他也以去年十月中旬,美國DNS服務業者Dyn因為遭到Mirai傀儡網路控制的網路攝影機所發動的DDoS攻擊為例,當時推測高達1Tbps的DDoS攻擊流量則導致許多包括臉書、推特等各種網路服務業者,因為無法解析DNS以致於無法連線到相關的網站。

事後則發現,在這一波針對Dyn發動DDoS攻擊的網路攝影機,其實都是使用中國雄邁公司的機板的產品,迫於壓力,雄邁後來只召回在美國販售部分產品做升級,仍有部分使用雄邁機板的網路攝影機,因為密碼是燒錄在機板上而無法進行韌體升級更新。

張士龍則說,這波Mirai傀儡網路的原始碼遭到公開後,不到兩個月就出現變種惡意程式,預估Mirai傀儡網路的惡意程式數量約為49.3萬個,目前推估,至少有17個惡意軟體家族已經鎖定攻擊物聯網裝置,包括家庭路由器設備。

惡意郵件比例暴增,商業郵件變臉詐騙金額超過30億美元

報告中的另一個發現顯示,電子郵件夾帶惡意連結或惡意檔案就被歸類為惡意郵件,而2016年惡意郵件的比例是近五年最高,以2014年為例,每244封電子郵件中,就有一封是惡意郵件;2015年則是220封電子郵件中,有一封是惡意郵件;但到2016年,在131封電子郵件中,就有一封是惡意郵件。

不過,許多收件者對於夾帶Word檔案的附件通常沒有戒心,所以,如果收件者沒有被騙開啟巨集的話,使用者部會受到傷害;問題在於,有越來越多駭客開始會使用各種巨集工具,透過發送電子郵件攻擊使用者,目前最常見的駭客工具就是微軟的PowerShell和微軟Word檔案作為感染使用者電腦的攻擊武器。而張士龍表示,根據賽門鐵克的統計分析,目前這個基於.NET的任務自動化與配置管理框架的PowerShell,網路上高達95%都是惡意檔案。

甚至於,賽門鐵克的統計資料更顯示,針對公司高層主管進行的商業郵件變臉詐騙(BEC)也是利用釣魚郵件進行攻擊,張士龍表示,駭客每天針對四百間企業發動攻擊,過去三年更從企業中詐騙超過30億美元,這已經成為企業最嚴重的資安風險之一。

張士龍以典型的電子郵件惡意軟體感染流程為例,首先,收件者會收到偽裝成發票或是收據的例行性通知的電子郵件;其次,這個郵件附檔通常是包含用惡意JavaScript腳本程式或是Office的文建檔;第三,打開郵件的附檔後就會執行PowerShell腳本程式,藉此下載惡意軟體;最後,這個下載的惡意軟體經判定,通常都是會加密使用者電腦硬碟資料的勒索軟體。

根據賽門鐵克資料顯示,惡意軟體的數量從2015年的3.57億個增加到2016年4.01億個,成長率超過10%,但其中,有將近九成(89%)的惡意軟體是在2016年首度出現,也有20%的惡意軟體可以偵測到,所處的環境是否是虛擬機器,一旦發現是處在虛擬機器中,該惡意軟體則會停止執行。

賽門鐵克也發現,在2016年發現的惡意軟體中,有4%會使用雲端服務,另外有3%會使用SSL加密通道與中繼站(Cammand & Control Server)進行通訊,這個比例比2015年成長近八成(79%),其中也有1%會使用洋蔥(Tor)路由器進行加密連線。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09