示意圖,與新聞事件無關。

思科周一發佈安全公告,公佈自家高達318款網路交換機產品軟體存在一款漏洞,能讓CIA等外部駭客遠端下指令執行惡意程式碼取得控制權。目前該漏洞還沒能修補。

思科明白指出,這項漏洞是該公司分析兩周前維基解密公佈的美國中情局(CIA)機密文件發現到。思科藉此警告用戶可能因此遭到CIA監聽或竊取機密。

這項漏洞位於Cisco 作業系統IOS及IOS XE中的叢集管理協定(Cluster Management Protocol,CMP)。CMP使用Telnet作為不同叢集間的通訊和指令協定,但卻未能限制只接收叢集的內部或本地通訊,而是可接受並處理任何Telnet連線,另一個問題則是未能正確處理改造過CMP專屬Telnet連線。這使得攻擊者可以傳送經改造過的CMP專屬Telnet指令到有漏洞的Cisco產品上,執行任意程式碼,最後取得裝置的所有控制權,或引發受害裝置重新載入惡意程式碼。

雪上加霜的是,受害的交換機產品預設執行CMP專屬Telnet,在沒有下達叢集組態指令時依舊會處理Telnet流量。無論是IPv4或IPv6連線上建立的Telnet通訊可能開採這款漏洞。而且該漏洞目前也還沒有修補程式。

所幸只有和裝置建立Telnet通訊時才會發生攻擊,關閉進入的Telnet流量就能自保。在完成修補之前,思科呼籲使用者關閉Telnet,改使用SSH通訊。無法或不願關閉Telnet協定者可建立基礎架構存取控制表(iACL)強化流量控管。

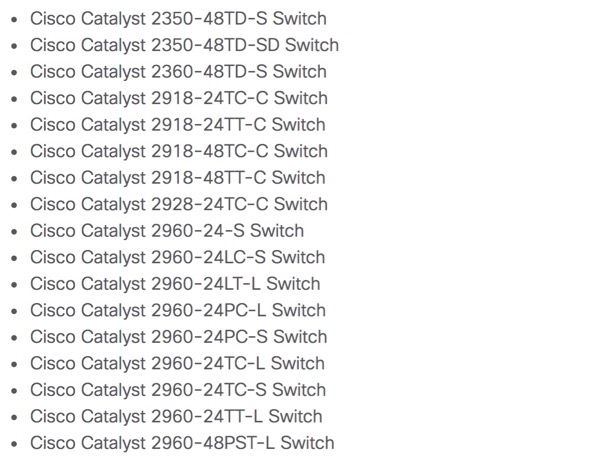

總共受影響的300多台產品包括Catalyst交換機、工業用乙太網路交換機及嵌入式服務,下圖為受影響的部份裝置列表(來源:Cisco),詳細受影響的產品列表於此。

維基解密三月初在名為Vault 7的行動中,公佈8000多份文件,顯示CIA發展及購買各種駭客工具、各種惡意程式、攻擊手法用來入侵歐美公司的產品,包括iPhone、Android手機、Windows PC、三星智慧電視及思科產品。

雖然維基解密創辦人Julian Assange曾表示要協助蘋果、Google等廠商修補漏洞,但媒體報導,該組織迄今沒有什麼實質行動。

熱門新聞

2026-03-06

2026-03-06

2026-03-09