Windows Mirai伺服器企圖竊取製造商程式碼簽署憑證來入侵成為殭屍裝置

卡巴斯基

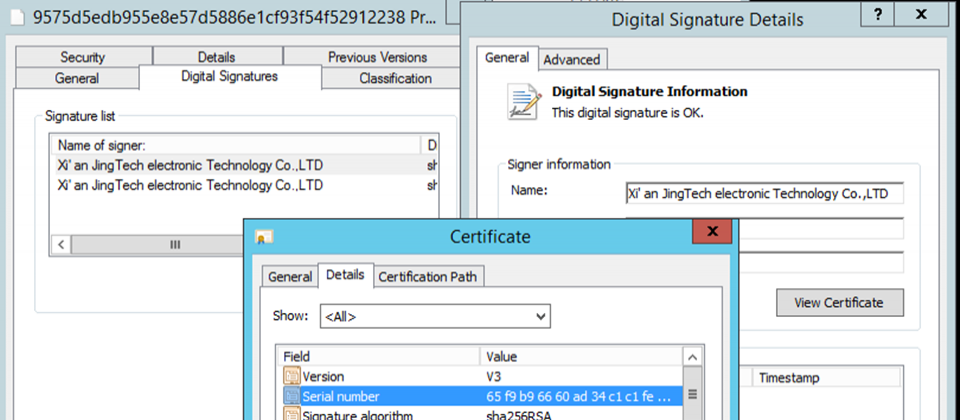

卡巴斯基實驗室發現,目前有500臺Win32環境的伺服器,成了Windows版殭屍網路Mirai的散布者(spreader),其中有些主機是中文系統,而且駭客甚至將主機部署在臺灣,專門竊取中國IoT設備製造商的程式碼簽署憑證(Code Signing Certificate)。卡巴斯基認為,Windows版Mirai作者可能很孰悉中文。Windows版Mirai主要感染採用Windows作業系統的IP攝影機、DVR、家庭媒體、樹莓派(Raspberry Pi)裝置和香蕉派(BananaPi)裝置。

卡巴斯基實驗室全球研究分析團隊(GReAT)進一步說明,多數人誤以為Windows版Mirai是最近剛出現的原生IoT殭屍網路,但其實是既有的Windows殭屍網路,利用了可以感染Windows裝置的Mirai變種來擴大規模。而且不像原有Mirai木馬專攻Linux裝置,Windows版Mirai殭屍木馬甚至可以用來感染Linux環境的裝置。Windows版Mirai利用了Telnet、SSH、WMI、SQL injection和IPC(Inter-Process Communication)等技術,來入侵Windows裝置,比原來Mirai木馬的感染方式更多元。

2016年Mirai已利用嵌入式Linux系統的IoT設備,發動接近1.5Tbps的DDoS攻擊,超過歷年來DDoS攻擊最高流量,不僅影響全球使用者無法進入Twitter、CNN、Github等知名網站,也造成賴比瑞亞鎖國。而且,Mirai作者開放原始碼在網路之後,許多駭客利用原始碼製造新的變種,去擴大感染其他系統的IoT裝置,成為Mirai殭屍大軍的一環。為了降低Mirai所帶來大規模DDoS攻擊造成的傷害,GReAT目前與資安緊急應變小組(CERT)開始清除某些受Mirai感染的殭屍裝置。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-25

2026-02-23