美國大選期間俄羅斯駭客入侵事件沸沸揚揚,雖然美國國土安全部(DHS)與聯邦調查局(FBI)已在12月7日發表聯合報告,直指俄羅斯民間與軍事情報組織RIS在幕後策畫,但因缺乏具體事證而被反譏捕風捉影。在12月29日DHS與FBI再出具一份聯合調查報告,明確指出與RIS相關的兩個俄羅斯駭客組織涉入侵政黨,並詳細說明其攻擊過程與手法。

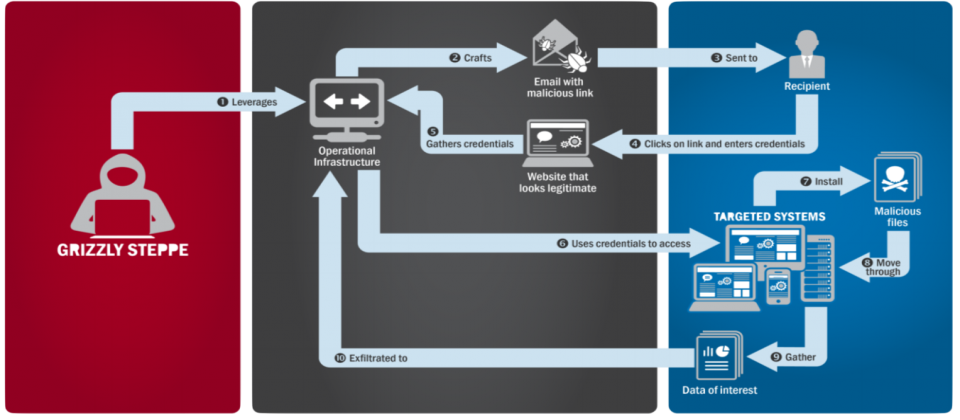

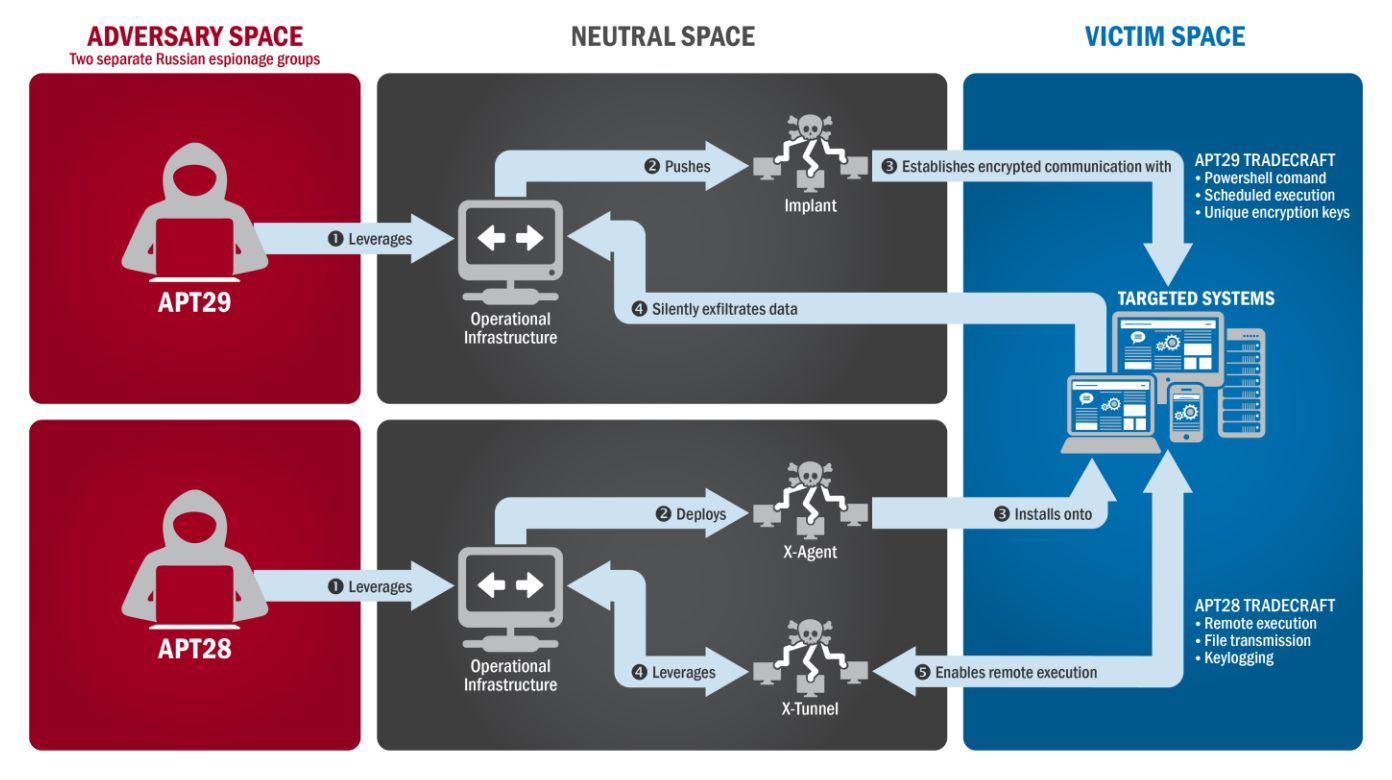

這份報告指出,美國政府已經確認兩個與RIS有關的駭客組織陸續入侵政黨,其中一個駭客組織APT 29早在2015年夏季就入侵該政黨的資訊系統,另一個駭客組織APT 28,則是在2016年春季入侵該政黨。該報告指此行動代號為灰熊草原(Grizzly Steppe)。

這兩個駭客組織並非只是針對美國政府,該份報告指出,他們入侵全世界的政府單位、智庫、大學與企業已經有很長的歷史。其中,APT 29駭客組織慣用的駭客手法是針對特定目標發送惡意釣魚郵件,一旦受害者點了郵件內的連結網址,就會被安裝惡意程式,在木馬程式安裝完成後,APT 29的駭客就會遠端控制這些電腦,他們也採取許多技巧以躲避偵察。

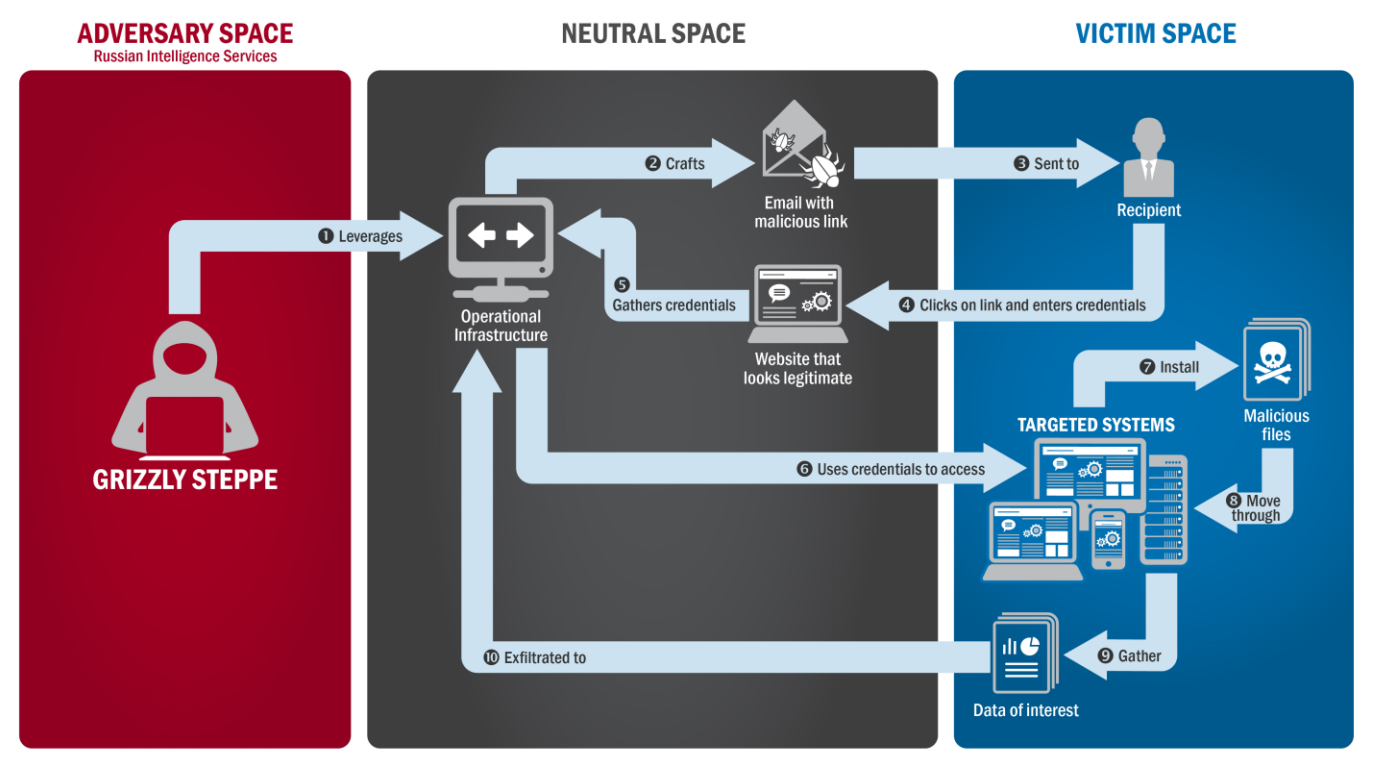

APT 28駭客組織慣用的手法則是以偽裝的網站騙取帳號密碼等重要資訊,他們會針對攻擊目標的組織或對象,打造一個看似為真,實為陷阱的網站,讓受害者誤信而輸入密碼等重要資訊。APT 28也是利用釣魚郵件發送含有惡意網站的連結,其附加在郵件的網頁連結通常是縮址式的網址。

這兩個駭客組織分頭進行攻擊後,會匯整彼此取得的資訊,從中拚湊出更有價值的情報,再針對特定目標發動釣魚郵件攻擊。而為了掩人耳目,這兩個駭客組織將攻擊活動所用的網站、網址、控制伺服器、情報蒐集等系統,架設在不被懷疑的合法網域。

APT 29駭客組織在2015年夏季針對多個美國政府機構,已經發送超過1千封含有惡意連結的釣魚郵件,並且利用美國一些機構與教育單位的合法網域來發送釣魚郵件與放置惡意程式。

這份調查報告指APT 29成功入侵一個美國的政黨,但沒明講是哪一個政黨,只說是該政黨至少有一位受害者點選釣魚郵件的惡意連結,並且開啟了惡意程式。APT 29成功在該政黨的系統植入木馬程式後,已經長期蟄伏,並且提升其權限、盤查網域目錄Active Directory的使用者帳號,以及從多個電子郵件帳戶取得信件,透過加密的管道傳回駭客組織。

APT 28駭客組織在2016年春季也以釣魚郵件入侵同一政黨,這次他們以要求更換郵件信箱密碼的釣魚郵件誘使受害者上當,而該受害者也不疑有他,在APT 28架設的偽造電子郵件網站上輸入了密碼,於是駭客就進一步取得其郵件資訊,該調查報告認為,APT 28可能就是利用在郵件取得的資訊,而進一步獲取該政黨多位高階人士的資訊,再對外公布。

該調查報告指出,與RIS有關的駭客組織仍然持續發動釣魚郵件攻擊。

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13