透過Whois查詢假冒民進黨中央黨部網站的資訊發現,這是今年4月6日成立的網站,4月7日就用來發動網站攻擊,修復完畢後,隨即又遭到入侵。這種行為表示,駭客對於民進黨中央黨部網站的掌握,已經如入無人之境。

資安公司FireEye臺灣分公司日前發布一份新聞稿,揭露民進黨中央黨部的網站,在今年的4月份,連續遭到駭客入侵兩次,並且側錄瀏覽民進黨網站使用者的資料。不具名的資安專家也指出,民進黨短期內遭到兩次入侵,但都在最短時間內立即修復,但從駭客可以連續成功入侵民進黨中央黨部的網站來看,也證明駭客已經真正掌握民進黨部的網站漏洞,重複入侵只是一種宣示的行為。畢竟,民進黨成為臺灣真正的執政黨,可以入侵一個國家執政黨黨部的網站,對於以竊取機密資料的駭客而言,這當然是一個重要的入門磚、轉捩點。

不過,民進黨中央黨部發言人王閔生針對FireEye公佈的入侵資訊,對外一律表示,民進黨向來很重視資訊安全,近期沒有收到黨部網站被入侵的消息,而且,重要的是,因為民進黨不是FireEye的客戶,所以FireEye根本不可能知道民進黨中央黨部是否被入侵。

也有媒體報導指出,民進黨向來很重視資安,以前也曾經在進行重要會議時,會將參與者的手機和電子產品全部關機放在塑膠袋內,放在其他地方集中保管,以避免有心人士竊取重要訊息。

以這類APT(進階持續性)攻擊為主的駭客而言,基本上是越低調越好,大家都不知道時,駭客就可以潛伏更久、偷到越多資料。對於資安圈人士而言,如果王閔生的說法就代表民進黨內部對於資安防護的概念的話,也會讓人忍不住擔心民進黨整體的資安防護概念已經是不及格的成績;而認為一定要是FireEye的客戶,才能夠知道民進黨是否遭到攻擊的說法,更加證明,民進黨完全看低這些資安研究員的能耐,以管窺天的結果,只是更加彰顯自己在資安領域這方面的無知而已。

民進黨中央黨部資安觀念薄弱,防護能力必然不足

王閔生如果知道,民進黨中央黨部原本就是長期被駭客鎖定攻擊的對象,卻仍對外表示,「總統大選選後至今,不論是病毒郵件或癱瘓網站的駭客攻擊,民進黨並沒有遇到特殊大量的網路攻擊現象。」如果不是他故意睜眼說瞎話、企圖營造民進黨不懂資安、讓駭客可以掉以輕心進而露出馬腳的作法外,那就表示,民進黨的資安防護觀念還是太薄弱,薄弱到自我感覺良好時,那就是民進黨中央黨部資安潰敗的起點。

王閔生發言凸顯的無知關鍵就是,民進黨不是FireEye的客戶,所以FireEye不會知道民進黨是否遭駭、是否被入侵。他的說法,讓一干資安專家們笑到倒地不起,因為,除非攻擊是從使用者內部系統發生的,例如要找出攻擊者從哪裡入侵,要追蹤內部移動的過程,就一定要到使用者端做調查,否則,有許多網路攻擊的攻擊軌跡或資訊,其實在網路上就可以找到。

像是近年來,有許多資安公司的資安研究員會從網路上的各種管道,追查各種可能的攻擊跡象,進而彙整出一個攻擊趨勢或者是手法,對外發布,希望藉由提醒,讓更多使用者註意類似的攻擊手法、避免受駭。而這些管道包括駭客經常主動公佈攻擊資訊的論壇網站、暗網(Dark Web),或者是一些網路聊天室(IRC),甚至是網路黑市的資訊等等,都可以從中觀察到一些蛛絲馬跡,再由資安研究員抽絲剝繭,找出關鍵所在。

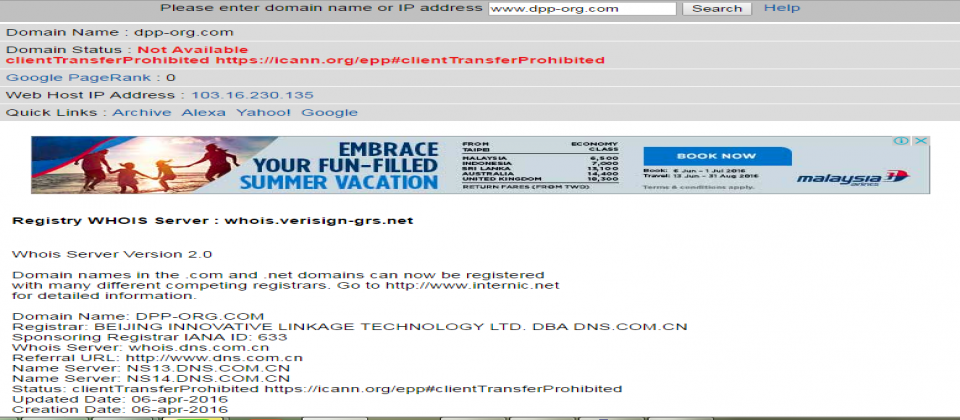

根據FireEye釋出的資料,駭客在4月7日入侵民進黨中央黨部網站後植入後門程式,會將瀏覽民進黨網站的使用者,導引到另外一個到植入Scanbox惡意程式碼的惡意網站(wxw。dpp-org。com)(資訊人員應該將此網址納入阻擋規則,為避免使用者誤連,故將www改成wxw,將.改成句點),瀏覽官網者的使用資訊也會因此被側錄資料。民進黨隨即在4月8日修復網站漏洞後,但在4月13日卻又發現官網又再度遭到駭客入侵,之後也立即在第二次遭駭後,完成網站漏洞修補。

根據Whois的資料,這個惡意網站是今年4月6日才成立的網站,4月7日就用來發動攻擊,而註冊網站的資料都可以亂寫,但是註冊國確認是中國,而有經驗的資安專家從這個Whois的填寫資料也推測,極有可能是上海網軍註冊的網站。

把手機裝塑膠袋內集中保管的實體隔離方式,也不是真的安全

再者,從其他媒體報導也有提到,民進黨黨中央為了避免資料外洩,也會先把與會者的手機關機後,將在塑膠袋裡放置在其他地方集中保管。如果這個報導屬實,放到塑膠袋裡的作法則會讓資安專家們大笑不已,要更嚴格的不讓手機有訊號可以被偵測到,除了可以放在具備隔絕電磁波的裝置內,也可以使用更專業的法拉第籠(Faraday Cage),阻絕手機的訊號。

即便想要透過將手機放在他處的實體隔離方式,確保資訊不會外洩,但是,除非保管手機的地方,不會有任何人跡出沒,也不會連上任何網路連線等,不然,這也只是半調子的資安防護作法而已。加上,現在的手機大多數無法拔掉電池,便有許多被駭客操控的手機,可以讓你以為手機已經關機的狀況下,仍然開啟其他可以蒐集和傳輸資料的通訊管道或App等,進行各種資料的蒐集和傳輸,讓人防不勝防。

但是,我們也可以想像,民進黨中央黨部的IT人員,如果想要把在黨部工作的員工們,或者是將參加中常會或是中執會諸公們的手機強制控管,除非,身為總統兼黨主席的蔡英文以身作則,要求所有黨部員工的電腦與行動設備都納入管控,並對於每周定期參與民進黨各種會議成員的筆記型電腦、平板電腦和智慧型手機全數納入強制控管,不然是不可能做到的。

尤其是,黨部工作員工可以視為企業對員工做權限和行動裝置控管來處理,但是,許多黨部員工對於這些參加會議的資深、大牌又不受控的委員們,往往是莫可奈何,除非不得不為,不然這些委員們絕對不可能允許個人的手機、平板電腦或筆記型電腦受到任何控管。這也凸顯出,為什麼所有的資安政策制定和推動,都必須是由上而下推動,才可能成功。

除了隔絕訊號的法拉第籠,也可以利用行動裝置控管(MDM)或者是應用程式控管(MAM)的方式來控管黨部員工的各種行動裝置,像是MDM可以控制手機的照相機、錄音機或者是其他資料傳輸功能,在某種情境下是無法操作使用的:若是MAM,就可以讓各種機敏資料的讀取,都必須在某個指定的App內才可以使用,也可以讓這些機敏資料的流向可被追蹤。

另外,對於平常只有開會才出現的參與會議委員們,也可以考慮參考類似行政院每週舉辦跨部會的行政院院會時,所採用的無紙化會議,可以進一步做到控管並追蹤與會委員們手中機敏資料的流向。

畢竟,大家都知道,這些只是來開會的委員們,因為不受民進黨中央黨部管控,加上通常不具備足夠的IT和資安防護觀念,除了筆記型電腦可能是大毒窟、各種惡意程式集散地,所使用的手機也可能隱藏會偷資料的惡意App在內,就有可能成為機敏資料外洩的源頭之一。

面對APT攻擊,「一定會被入侵」是最基本的防護前提

就資安的攻擊和防禦而言,攻擊只需要有一個點的突破,就可以達到攻擊的目的,但是防禦,往往都需要做到點、線、面全方面的縱深防禦,才可能真正達到「防禦」的目的。也因此,駭客的攻擊只需要找到一個點,就可以順利入侵使用者端的電腦,但是,使用者的防護卻需要做到全方位的保護,還不一定可以真正做到不被入侵的情況下,防護的難度是遠遠高於攻擊的難度。

也因此,面對這類APT的攻擊,現代的資安防禦概念和早期的概念已經有所轉變。現在所有的企業和使用者,都必須假設「一定會被入侵成功,只是時間早晚而已」作為防護的前提,再來評估如何從最弱的環節進行防禦來看,回頭看看,民進黨的資安防禦概念如果是認為該單位沒有被入侵,甚至因此感到沾沾自喜或自滿時的態度來看時,我們甚至可以大膽推論,民進黨系統被入侵且沒有被外界發現,早已是必然的結果。

APT攻擊之所以刁鑽難防,是因為這幾乎是所有資安攻擊中,最高級的綜合格鬥術,整合了社交網路攻擊手法,搭配魚叉式釣魚郵件,利用各種零時差漏洞或者是應用程式的弱點,順利入侵使用者電腦後,就可以在藉此植入木馬或是後門程式,讓駭客可以進行遠端遙控、定期下達竊取或回傳資料的指令,而當駭客已經可以掌控鎖定攻擊的目標中的某一臺電腦,就可以進一步藉由橫向移動(Lateral Movement)的方式,逐步從次要的系統,慢慢地往主要鎖定的目標前進。

而當駭客成功抵達鎖定攻擊的目的地時,第一個動作往往是發動隱身術,不被各種防毒程式、防禦系統和設備察覺木馬程式的存在,就像是駭客在電腦系統中,努力先設法躲過巡邏衛兵的盤查,通過第一關。

接下來,遠端透過木馬程式操控使用者電腦的駭客,就會開始透過各種方式下達指令,除了傳統的木馬程式Phone Home行為、主動跟駭客報到,或者是透過木馬程式連回命令與指令伺服器(C&C Server)接收通知,甚至是偷偷隱身在系統中,偽裝成一般的電腦程式而不動聲色,直到最後一刻、發動致命攻擊等,都是常見的手法之一。駭客下達指令的方式也有許多變形,像是之前就有資安研究員發現,駭客是透過木馬程式連線到一般的部落格方式下達指令,這種方式被察覺到的機率就很低。

木馬程式接收駭客的命令,最主要的目的就是要進行情搜,盡可能的蒐集所有的資料再回傳給駭客;而如果駭客所需要的資料,並不在木馬程式所在的電腦或系統時,就會開始進行系統內部的移動,直到找到鎖定的系統、拿到所需要的資料才會停止。

當木馬程式取得所需要的資料時,就需要將資料回傳給駭客。而在資料回傳的過程中,最美妙的方式就是木馬程式在回傳資料給駭客的過程中,可以隱藏在一般80埠或443埠的對外網路流量中將資料外傳,使用者通常不容易發現有任何異常狀態,木馬程式就可以順利完成任務。

不過,順利完成任務的木馬程式通常不會輕易的「功成身退」,可以順利在某一臺重要的電腦或系統中潛伏並達成竊取並回傳資料的任務,駭客就不會輕易放棄這個重要的灘頭堡據點,所以,最常見的狀況就是,駭客完成回傳資料的任務時,又默默的隱身在系統中,在盡可能不被防護程式察覺的情況下,靜靜等待下一次的駭客指令後再行動。

從駭客植入木馬程式到潛伏系統中一直到被使用者察覺,根據各大資安公司的調查,這些APT攻擊的木馬程式,潛伏在系統內而不被發現的時間,從半年到十年不等。這也意味著,一般被鎖定的使用者其實最少有半年的時間,是完全曝露在駭客的掌握之中;加上,目前沒有任何一種資安解決方案,可以百分之百防止APT攻擊,所以,許多資安專家都建議,在面對難以察覺的APT攻擊時,除了提高現有防禦設備的偵測率之外,也必須開始學會「了解你的敵人」,就時候就需要有網路威脅情資( Cyber Threat Intelligence,CTI)幫忙使用者找出敵人的動態,藉此找到反制的方法。

也因為這類攻擊的隱匿性,一旦使用者察覺到任何攻擊者的風吹草動時,「立刻將電腦重灌」絕對是要命的禁忌,反而應該要找外部的資安專家,從這個木馬程式的攻擊軌跡中,找到系統的入侵點,除了做資安事件的處理(Incident Response,IR),更需要透過資安鑑識的方式,找到入侵的來龍去脈,才有機會進一步預防下次APT資安事件的發生。

本週(5/29~6/4)重要資安事件回顧:

※ 全球網路時間協定出狀況,NTP修補嚴重的DDoS安全漏洞

※ 美國聯邦儲備系統過去5年至少 遭受50次駭客攻擊,惹來眾議院關切

※ Apple Store、iCloud、Music等凌晨傳斷線

※ 中國網軍520前後加強情搜,不只民進黨,連時代力量都不放過

※ 駭客在黑市兜售微軟Windows零時差安全漏洞,叫價9萬美元

※ FBI:去年美國企業因網路犯罪損失10億美元,商業郵件詐騙佔1/4

※ Sirin Labs發表要價1.4萬美元加密手機Solarin,講電話不再怕被竊聽

※ 報導:臉書的Messenger用戶將可選擇端對端加密保護通訊隱私

※ PC預載更新軟體潛藏危機,五大品牌PC都可能遭中間人攻擊

※ 微軟、Google及臉書將配合歐盟,移除網路上的仇恨言論

※ 孟加拉央行盜轉案後近4個月,SWIFT終於表態願採用雙因子認證

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-06