作者 Intel Security台灣及香港區域解決方案架構師沈志明

資訊安全就是軍備競賽,沒有廣告時間與中場休息,更沒有終點線。組織化的網路罪犯不停創新,不斷向前推進並定期突破第一線的防禦策略,如特徵碼式的安全性,以及現今的進階型惡意軟體之間的競爭發展,就是實際案例。

多年來,光靠以特徵碼為基礎的安全技術,就能快速、可靠地防禦大多數已知的攻擊,因此,更有能力的駭客已經學到經驗,往往會避免發動能被輕鬆辨識出的攻擊。

他們的戰術變得更隱匿、難以捉摸、具防禦意識,並會聰明地自我調適。因此,像是零時差攻擊與其他目標式進階型惡意軟體,經常成為特徵碼式入侵防禦系統(IPS)的難題。而且,儘管IPS特徵碼經過完整更新,仍會遭到攻擊。

因此,雖然特徵碼式偵測仍舊是入侵偵測的重要基礎,但要對抗這些新一代的惡意攻擊,顯然是不足的。

.png)

入侵防禦設備(IPS)本身會先進行雲端與本地情報比對、檔案深層分析與行為式線上模擬作業,以期在最短時間找出可能的進階威脅,若仍無法判斷有威脅,再將檔a案送交具有進階威脅防禦能力的Advanced Threat Defense(ATD)系統,進行沙箱分析,如此不僅可以節省沙箱資源,亦可將即時阻擋零時差威脅的機會,予以最大化。

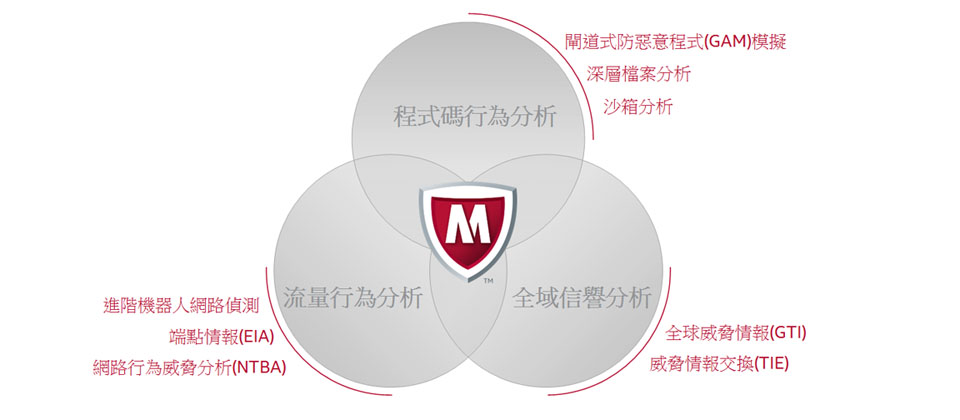

三個防護關鍵:程式碼行為、流量行為及信譽

如何阻止這類攻擊?

若單憑特徵式安全性防護,只會捕捉過去已識別與分析的攻擊,無法辨識第一次出現的新變種。

或者,我們如果封鎖所有含內嵌指令碼的檔案,當然會變得更安全,但這會妨礙一些常見與實用的溝通工具。

我們也可將所有含內嵌指令碼的檔案,傳送到離線沙箱進執行動態分析,但這種作法會延遲傳遞內容,並為密集運算的資源增加大量的工作負載。

我們需要更先進的方法來有效判定,在缺乏特徵碼確認的情況下,判斷不明執行檔的安全性。

為了達成這個目的,進階作法是透過模擬分析與行為預測來探索新的威脅,不需求助於已知入侵程式與事件的歷史記錄,在多層堆疊中應用多個偵測方法,透過從網路活動的一般雜訊中有智慧地擷取微弱的威脅訊號,並可以減少誤判率。

將傳統的特徵式防禦技術改造,導入以下三個關鍵分析技術,便能以更高的精確性與可靠性,識別與封鎖不明的惡意攻擊。

1.程式碼行為分析:使用輕量級模擬、沙箱與進階靜態分析,透過直接檢查或執行程式碼,來評估與預測檔案與執行檔的行為。

2.流量行為分析:透過所造成流量中的異常行為,識別網路內的惡意攻擊。這些技術會與大量的網路和端點事件產生關聯,以便從一般網路活動的背景雜訊中,擷取微弱的威脅訊號。

3.全域信譽分析:將外部內容與情報新增至本機檢查與評估。

這些偵測分析,會依照運算密集程度遞增的情形排序,透過網路入侵防禦系統解決方案,可運用到不明的威脅上,其中包括:

● 整合式IPS網路防禦裝置:可發現與封鎖網路中的精密威脅,包括進階型惡意軟體、零時差威脅、阻斷服務攻擊與殭屍網路等,並能深度檢查網路流量。

● 進階的惡意防禦解決方案:利用動態沙箱分析及靜態程式碼分析,以逐步縮小的方式排序,使效能最佳化以找出進階威脅,此裝置能輕鬆地部署在網路中,作為網路與端點安全的中央惡意軟體檢查點。

● 端點智慧型代理程式:透過佔用空間小、隨插即用的軟體模組,部署在端點代理程式上。它提供即時的各連線流量情報,可將每個工作階段與原始主機系統、使用者及應用程式產生關聯。

● 威脅行為關聯分析裝置:使用行為式演算法來對網路作業產生基準線,以便快速找出和風險與威脅的異常,能夠將端點執行檔的活動對應到網路連線與流量,延伸該產品的流量行為檢查功能。

● 直覺式的網路安全管理平臺:以政策集中控制上述元件,幫助系統管理員透過進階關聯工作流程,將多個警示組織成一個事件,以便縮短調查警示所需的時間。

.png)

動態分析雖然能精準地指出惡意程式的行為,但是面對具有沙箱迴避能力的進階威脅則無法判斷,因此需要靜態程式碼分析,以反向工程取得原始程式碼,並進一步比對惡意程式家族相似度比對。

實施免特徵碼式網路防護的10種做法

建立行為式、亦即免特徵式的偵測機制,已刻不容緩,目前的網路安全系統已經開始會應用下列技術,來達到更進階、深入的防護目的。

1.程式碼行為分析

免特徵碼式檢查引擎,會利用模擬與沙箱技術檢查檔案或執行檔,並預測或觀察其在執行階段中的行為。

有些引擎能夠節省資源,因此會以幾乎即時的方式運作;有些引擎則需要密集運算,造成延遲。

因此,若能用資源密集度遞增的順序,將這些引擎結合在一起,就能以符合成本效益的方式,最大化處理效能與成效。

2.即時深層檔案檢查

這是多層的非特徵碼式惡意分析中的第一線防禦,此功能會尋找與阻止隱藏在內嵌指令碼中的威脅,如上述的 PDF 範本。

其中的深層檔案分析,主要使用簡化的 JavaScript 環境,來模擬指令碼執行與預測執行時期行為,一旦發現有異狀,系統會立即阻擋被查出是惡意指令碼的檔案,並依政策回應。

3.即時模擬(閘道式的防惡意程式引擎)

即時模擬會模擬工作中的環境來研究整個檔案的行為,有多個輕量型的執行環境可供各種瀏覽器、檔案類型與指令碼語言使用,提供一個精簡版的CPU、記憶體執行環境,以及作業系統應用程式設計介面(API)資源。

這些模擬器會模擬程式碼執行、為惡意程式碼提供勾點,並預測產生的行為。即時模擬會快速識別 rootkit、零時差威脅、進階持續威脅,及其他的進階型惡意軟體。

4.動態程式碼分析

當模擬發現未知檔案中沒有威脅後,下一步就是進行動態程式碼分析,在安全的虛擬機器沙箱中,完整執行程式碼。

此分析與模擬不同,因為它會實作出一個完整作業的執行階段環境,此環境是隔離的,以便安全地執行可能有惡意的程式碼,系統會將所有觀察到的行為,加以記錄與分類,包括作業系統、檔案與登錄項目的變更。

5.靜態程式碼分析

其實,靜態程式碼分析的應用,也是動態分析過程中不可或缺的一面。

由於沙箱分析能夠根據直接觀察的行為,因此找出惡意軟體的信賴度極高,它會在複雜的執行檔中可靠地找出隱藏的威脅,但很容易就會被各種策略躲過。

例如,一個檔案可能只要靜待超過觀察期,拖過預定的時間,讓這段時間內查無異狀,就會使沙箱檢查失效。或者,可以用程式撰寫一個檔案,來識別某些資源存在或不存在,判斷環境是否安全,並只執行一組看似無害且有限制的作業。

基於上述這些理由,動態分析的執行,應與真正的靜態程式碼分析一起,共同搭配才行。

而且,靜態檢查過程中,會有一段潛伏(未執行)程式碼性質的潛伏時段,這在動態分析中是完全看不到的。

同時,真正的靜態分析,會識別潛伏程式碼與已知惡意軟體樣本之間的結構相似之處,量化沙箱評估期間執行程式碼的百分比,並將複雜檔案的所有邏輯執行路徑對應出來。

執行靜態程式碼分析期間,會和動態分析同時啟動,並納入一些可用的輸出結果。有別於許多靜態惡意軟體分析技術,此檢查會完全解除封鎖隱匿的程式碼,並進行反向工程,以反組譯碼還原成原本的版本,然後剖析組譯碼,並進行統計分析,以便做到下列幾件事:

● 評估與已知惡意軟體系列的相似性

● 測量動態分析期間未執行的潛伏程式碼

● 提供檔案完整執行路徑的邏輯地圖

上述這些發現,都會納入動態分析的觀察中,提供整體威脅分數,以便表現樣本檔或執行檔為惡意的確定性。

6.流量行為分析

通常,這些免特徵碼式檢查方法會檢查流量中的行為模式,以尋找隱藏在正常活動背景雜訊中的異常訊號,無論訊號有多微弱。

7.端點情報分析

端點代理程式會將每個網路工作階段,與原始主機系統、使用者及應用程式處理序之間,產生關聯,以提供即時端點流量關聯性。它會利用主機端收集到的情報,展現端點執行檔與網路流量之間的關係,以便能夠進行下列動作:

● 近乎即時地找出惡意網路連線與執行檔

● 檢視每個攻擊的詳細處理序內容

● 封鎖惡意通訊並防止進階軟體散佈

● 隔離並修補遭入侵的主機系統

一旦代理程式安裝與設定後,它會盤點主機上的所有應用程式處理程序,並監視其通訊活動。

這時,網路中控臺會將此端點和工作階段資料,以及來源和目的地端點的信譽情報,相互結合,因此,我們對於擱置中的通訊,以及內部端點安全狀態的威脅評估結果,可以高度信任。

而且,系統會嘗試隔離遭入侵主機的通訊,藉此控制網路內的惡意流量。透過隔離遭感染的主機,並將認出的惡意軟體加入黑名單,可防止重要資料外洩,並局限其對網路的影響。

8.進階型殭屍網路偵測

透過流量與網路事件關聯性,將多個個別網路警示或異常產生關聯,並套用啟發式技術,以顯示出殭屍網路感染的真實蹤跡,此關聯能識別威脅,而其信賴度,遠高於單一、個別特徵碼所能提供的保護。

例如,在進階型殭屍網路分析下,會將看來明顯無關的DNS 網站查詢,和各種行為,例如PDF下載、內部端點與高風險Web網域間的流量突然增加等等,建立關聯。

這些事件個別來看,都不足以判斷內部端點是否有問題,但總體而言,該證據的發現,就足以證明進行隔離、調查和補救的正當性。

此外,進階的殭屍網路防禦技術會將各種事件與活動排序、建立關聯,並予以加權,以指出其他防禦技術所看不到的入侵行為。

9.網路威脅行為分析

藉由網路威脅行為分析,它會將網路交換器、路由器與其他裝置的網路流量資料彙整起來,並與入侵防禦系統的第7層應用程式流量資料結合在一起,依照每個應用程式,自動建立一般頻寬使用、主機對主機流量,以及加密使用情形的模型,並套用這些模型來進行識別,找出細微的異常狀況,以便發現入侵行為。

在這樣的網路威脅行為分析系統當中,會深入分析複雜、多媒介的攻擊,以及混合式威脅。

實際上,它會整體評估網路層級威脅、識別每個網路元素的整體行為,並立即找出明顯的異常,以識別:阻斷服務(DDoS)攻擊、零時差威脅、殭屍網路、蠕蟲及偵查型攻擊——即時且完全不需要特徵碼。

10.全球信譽分析

這些信譽分析服務,主要提供網路威脅識別所需的重要內容:外部網域、主機及訊息負載的信譽評估。

在資安廠商建置的全方位雲端威脅服務上,可使用對檔案、網站、訊息與網路連線的即時信譽評估,保護網路存取免於遭受來自所有媒介的攻擊,現今已可做到下列功能:

● 協助端點防範DDoS分散式阻斷服務攻擊、殭屍網路、命令與控制活動、進階持續攻擊,以及有危險性的網頁連線

● 縮短停機時間與網路型攻擊所造成的修補成本

● 在網路邊緣阻擋威脅,降低系統和網路的負擔

當發生如前述的惡意PDF攻擊時,來自雲端威脅服務的信譽情報,將提供多個機會來封鎖或防禦攻擊。而對於傳遞給IPS的檔案信譽情報,也能允許在威脅傳遞前,就予以封鎖。

負責惡意端點處理程序的信譽情報,則能通知端點代理程式,封鎖傳出連線要求,並找出遭入侵的主機。

由於雲端威脅服務會通知每一層防惡意軟體防禦,因此可創造多個機會攔截與限制攻擊,並且全都無須耗用到特徵碼式偵測的資源。

若從實際的企業級產品來看,就以Intel Security自身的McAfee TIE為例,它是本地化威脅情報交換平臺,我們可藉由此威脅交換平臺的建立,讓網路、端點、資料、應用程式,以及其他第三方安全性解決方案,即時共享安全情報,而能進一步落實安全性的自動調適,以及立即聯防。

這將如何運作?在前述提到的案例中,網路端截取到的可疑樣本,送到進階的惡意防禦解決方案進行沙箱分析後,確認是惡意後,即可回覆給網路安全系統進行阻擋。

如果先前就有其他的端點接收到相同的檔案,而透過威脅交換平臺的情報資料分享,所有的安全解決方案,如:端點與網路安全等防護系統,都能在第一時間就被告知該檔案是惡意的,他們就能立即聯防、避免受駭了,藉此發揮安全智慧連結的效益。

.png)

網路流量與用戶端代理程式的資訊,都會集中到Network Threat Behavior Analysis(NTBA)進行流量行為分析,並向中控臺匯報可疑的流量。

免特徵碼惡意軟體偵測技術的重要性

惡意軟體威脅狀況不斷改變,網路安全實務也緊隨其後發展。目前而言,基於特徵碼式的防禦技術,仍是阻止數百萬已知攻擊最重要的方法,但是,只有特徵碼,是無法阻止現今先進、有規避能力的惡意軟體。

今日,要實現有效的安全性,同樣也需要免特徵碼惡意軟體偵測技術,此技術會利用多個偵測階段,並部署在多個彼此重疊的保護層中,才能提升零時差進階威脅的防禦能力。

專欄作者

熱門新聞

2026-02-20

2026-02-16

2026-02-17

2026-02-16

2026-02-16