作者 創泓科技產品經理Jim Huang

在多數的資安議題演講簡報中,我很喜歡以希臘神話中的無敵戰神——阿基里斯來描述現今資安的情況,無論你的環境布置再嚴密的資安防護網,都可能因為一個可被利用弱點漏洞,而產生極嚴重的傷害。

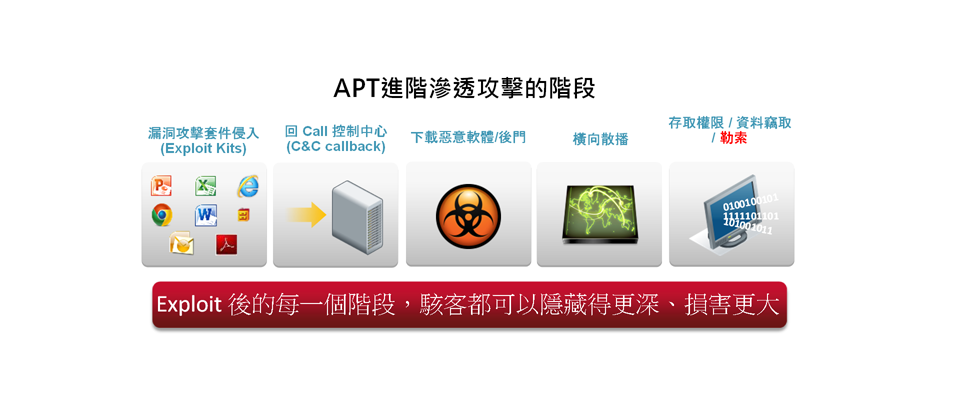

例如,近年來,多起重大的電子犯罪及資安攻擊事件中,不論是時下最夯的加密勒索APT攻擊、DDoS攻擊、資料外洩等各種型態,基本上,都可以發現許多攻擊套件(Exploit Kits),往往針對可利用的弱點漏洞來達到目的。

多數資安威脅源自於弱點漏洞

事實上,沒有人會預期哪個系統會出現有問題的弱點,然而,多數的資安弱點一旦被發現,卻幾乎等同於有零時差攻擊(Zero-Day)的風險。

而且,對於多數組織來說,只能等相關弱點公布後,盡速評估與處理。

以Heartbleed弱點為例,資安教父Bruce Schneier曾公開表示,這是一個災難性的漏洞,如果從1到10要評分的話,他給11分。就像OpenSSL,雖然在2014年4月8日發布Heartbleed弱點的重大安全通告,但實際上,這個弱點已經潛伏了兩年,同時,受到影響威脅的層面極廣,而且深遠,造成多數採用Apache和Nginx平臺的網站伺服器的SSL加密不安全。

根據SANS(美國系統網路安全研究院)所做的資安研究報告,這一波使用有Heartbleed漏洞OpenSSL的產品,也包括各家網路和資安設備廠商在內,例如:思科、Juniper、Fortinet、F5、Aruba和Check Point等。

在此之後,有越來越多的弱點接連爆發,例如ShellShock弱點、JBoss漏洞,或是常見的Windows、Office、PDF、Java、Flash漏洞等等。但從整體趨勢來看,隨著網路電子犯罪的非法獲利意圖,也促使弱點威脅產生新的意涵。

因為,資安弱點並非僅存在傳統認知的軟體及應用程式層面,所以,我們必須將弱點檢測涵蓋面擴大。

而且,具資安威脅的弱點,都可能存在各式各樣的系統設計、架構設計、甚至組態設定、人為作業,並嚴重影響企業網路安全的部署。

.png)

根據Skybox Security所進行的弱點檢測頻率調查,理想的頻率為每週,然而,多數受訪者表示,目前的弱點掃描頻率為每月或每季。

資安防護起手式——弱點管理

事實上,臺灣現行的弱點處理方式,多半是從內控稽核的層面著手,而非從資安面思考。

多數的單位進行例行性的系統弱點掃描作業,以滿足內控稽核的要求,就掃描的頻率而言,平均一年1次或是半年1次;而對於部份產業(如金融機構)或一級機關,則會達到每季1次的弱點掃描檢視作業。

在Skybox Security公司所做的《2015 Enterprise Vulnerability Management Trends Report》報告裡面,他們針對歐美企業對於弱點檢測頻率進行調查,結果顯示:理想的執行頻率為每週一次,但多數公司目前實施的弱點掃描頻率,是每月或每季一次。

由於弱點檢測作業對於IT系統管理者是個沉重的任務,不論是自行檢測或是委外服務,一旦負責的系統被檢測出弱點漏洞,系統管理者就必須逐一的瞭解弱點影響性,並提出評估修補或對應方式。

而且,發現的弱點越多,代表要處理的工作越重;假如有特定標準與規範(例如PCI-DSS、NIST、GCB等)遵循需要,將更增添系統管理者的負擔。

但就資安層面而言,已知弱點存在的時間越久,越足以讓犯罪者做好一切攻擊部署程序。

根據研究機構Forrester Research的調查,組織從發現弱點到修補的期間為176天,攻擊者透過弱點進行利用的比率,高達53%,因此,對於組織而言,當前面臨的嚴峻挑戰是:「如何找出『正確的』漏洞,並且快速修復」。

因此,如何落實有效率的弱點管理(Vulnerability Management),對於資安防護而言,顯然是個必要且幫助極大的基礎工作。它可以協助組織掌握:各個IT資產的風險性、可能的攻擊路徑、資安防護政策設計、正確的防護投資、提升管理者的管理效率,以及有意義的資安狀態量化。

就如同我們進行身體檢查一樣,端看後續我們如何看待檢查報告,以及發現的病徵異狀。如果採取漠視,或是錯誤的治療方式處理,也只是對身體健康與生命造成傷害威脅。

事實上,「弱點本身不是主要問題,但忽視弱點的存在,才是主要的問題。」。因此,對於弱點的管理,是必要的IT資安起始工作。

.png)

弱點管理不應只著重於弱點評估與修補,而是必須結合完整的管理流程。

新世代的弱點管理方法

由於現行的弱點檢測方式多以「掃描、修補、複掃、報告」的程序進行,每一次的弱掃執行,只能以當次的結果做總結,並非以持續性的方式,針對弱點進行追蹤、評量。

但面對今日的弱點漏洞,已經成為各種攻擊威脅的主要根源,而且弱點發生率增加,以及各種惡意攻擊套件的產生,因此,企業對於弱點管理工作的實施,更加必須做到持續性的監控(Continuous Monitor),以及能夠依動態的需要(On Demand)進行弱點風險分析。

舉例來說,A單位的弱點掃描政策,如果為每季實施一次,在剛完成本季度的弱點檢測報告的隔週,如果突然獲知新的弱點具有重大威脅,此時管理者將面臨困難的抉擇。

就以今年四月甲骨文(Oracle)所發布的大更新為例,修補軟體的漏洞數量為史上第二多(136項),廣泛涵蓋了Oracle Database、MySQL、Solaris、Java及E-Business Suite、Solaris、PeopleSoft等產品,其中,以MySQL而言,就出現了31項漏洞(有4個弱點,可遭遠端執行程式碼入侵,另外有2個弱點的CVSS分數高達9.8);而同一月份,SAP及VMware這兩大軟體供應商,也提出重大弱點修補通知。

此外,近年來有越來越多的開源軟體(Open Source)及程式語言套件,被廣為各項的應用服務開發使用,例如:物聯網、智慧電網、雲端服務、行動App等,都可能存在漏洞,在某個模組元件發生可被利用且具威脅的弱點。

不過,只要是弱點,就是問題呢?其實不然。被發現的弱點,不一定會產生危害,必須搭配適當的條件,才能被利用(Exploit),此時,弱點才會具備威脅與風險。

換言之,管理者對於弱點的研判與處理方式上,可以因時、因物、因才、因地、……,因不同的條件制宜。

透過有方法、系統化的弱點管理,將協助管理者,針對持續監控的整體IT環境弱點,進行不同維度的處置。

對於管理者而言,其實可以參考由NIST所提供的CVSS弱點評分系統(Common Vulnerability Scoring System),來評比組織內IT系統的安全性,並且訂定出IT資產(Asset)的分門別類,這將有助於管理者日後能夠因應不同的弱點管理需要,針對特定IT資產來套用弱點掃描政策,藉以獲取精確、有助益的分析統計報告。

而在較新型的弱點管理方法當中,不只是採用弱點掃描檢測的方式,其實,更著重於弱點發現後的處理流程管理,結合自動化分派方式,達到妥善管理。

除此之外,弱點掃描的方式不單是透過網路掃描、探測(Network Scan),也可以善用另一種稱為授權掃描(Credential Scan)的作法,以便進行更深層準確的檢測結果。

這兩種弱點掃描方式,可以相互搭配。就像是利用輕便、快速的網路掃描,進行經常性弱點檢測(例如以每週的頻率來進行),同時,還能針對重要的IT資產,輔以授權掃描,進行詳細的弱點檢測作業(例如,以如每季的頻率進行)。

藉上述作法達成持續性的弱點管理監控,管理者將能夠以時間軸瞭解IT整體的弱點威脅趨勢,並結合外部資安防護系統(防火牆、入侵防禦系統、網站應用程式防火牆等)的阻絕,針對重大弱點進行強化補償措施。

弱點管理另一個考量點,在於能否自動化進行。

以往的弱點處理方式必須耗費大量的人工作業,包括:弱點檢視分析、產出報告、分派弱點修補、回報處理方式、複查檢驗修補狀況等多項任務,每一項任務不僅耗費時間,而且無法協同作業,在此狀況下,要求增加弱點檢測的頻率,肯定只能當作一種理想。

因此,面對日益增長且頻繁的弱點威脅,唯有提升弱點管理方式的自動化,才能加速所有的作業程序。

此外,工作流程的整合,對於弱點管理自動化,也是必要的機制,畢竟,掃描後所發現的弱點,必須要通知相關的系統管理者,進行評估及修補改善,因此,對於檢出的弱點,若能夠主動通報(Notify/Alert)及派單(Ticket)的自動化作業,將更能節省時間。

如此,對於弱點管理任務的權責與流程,企業就能有系統地建立起來。

.png)

授權掃描是獲得許可進入系統內部進行詳細的檢測方式,檢測項目詳細準確。

弱點不是主因,忽視才是問題

隨著網路地下經濟的興起,不論是老的或新的弱點,都可能被網路惡徒拿來利用,而且,各式各樣的弱點攻擊套件,已經變得更容易取得使用。近來最被廣為注意的加密勒索威脅,就是一個活用弱點的範例,許多單位仍在尋訪一帖萬靈丹,要求做到完全防禦加密勒索威脅,事實上,並不存在這樣的仙術。

但做好相對應的弱點修補與強化,則是目前最快速而有效的方法之一,端看組織對於方法的選擇。

專欄作者

熱門新聞

2026-02-16

2026-02-17

2026-02-16

2026-02-16

2026-02-13