回顧2020,充滿嚴峻考驗,在現實世界存在著COVID-19新冠病毒的生命威脅,而在數位世界,則有勒索病毒的資安威脅。因應勒索軟體之餘,我們也要注意此種威脅的發動,近期經常與目標式攻擊(Targeted Attacks)有關。事實上,目標式攻擊此一名詞常出現於APT事件,隨著攻擊威脅提升,「目標」已從指定的組織單位,更進一步去針對指定的產業、系統,以及供應鏈,而且,目標型態的轉變,與逐年增長的勒索攻擊及黑色產業都有關。

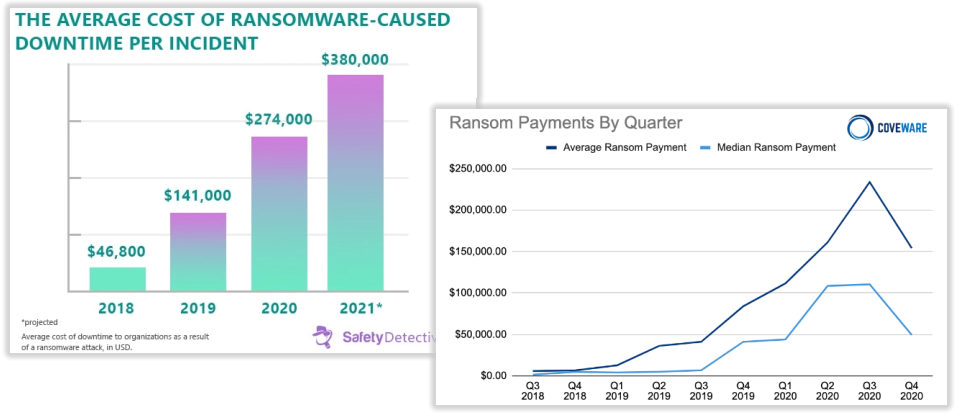

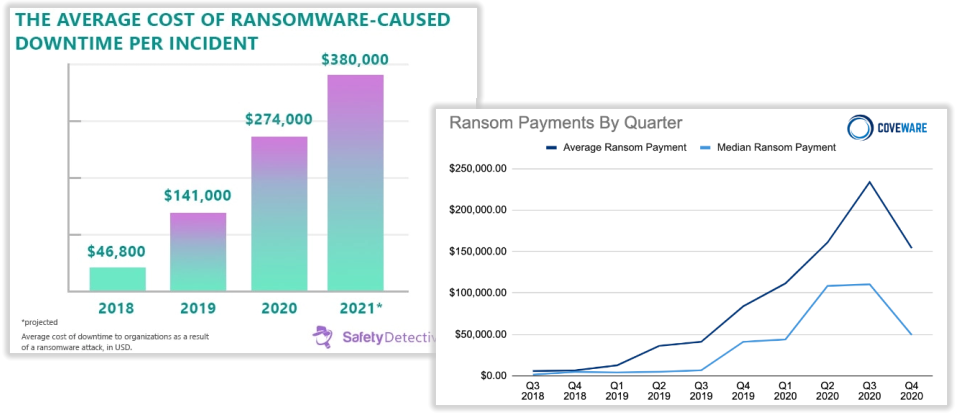

而且從SafetyDetectives的調查,我們發現:駭客勒索攻擊對企業組織造成的經濟損失比贖金更大──全球於2019年因勒索攻擊的損失,高達2兆美元。

就目標式攻擊趨勢而言,從金融證券業遭DDoS勒索攻擊、醫療單位的醫療工作系統加密勒索、教育學校的行政系統勒索,到2020年針對製造業發動攻擊,我們可發現犯罪者確實存在更精準有效率的目標式攻擊,別於過往隨機式攻擊(Opportunistic Attacks)。

以去年國內幾起資安事件為例,網路犯罪者都是有計畫,且連續針對目標下手,從受駭的石油公司、自動化設備業者、半導體業者、電子製造業者等案例,都存在著一旦受駭則產線運作停擺的風險衝擊,而這就是犯罪者看準製造業不可承受的威脅痛點,因為產線運作的停擺,將造成無法正常生產、排程受阻、交貨延遲、設備受損等連串問題。

此外,犯罪者常以點放曝光受害業者的內部資料來證明綁架成功,逼迫受害業者就範,甚至有二次勒索的打算。

事實上,不僅這些見報的大型製造業者遭受勒索,有更多的相關產業中小型企業也在同期間受到相同的威脅,在他們負擔得起的情況下,往往選擇支付贖金來盡快恢復工作以息事寧人,這也跟現實生活中的情況類似。

圖片來源/SafetyDetectives、Coveware

駭客勒索攻擊導致資料毀損及營運停擺的事件,已經造成高達數百萬美元的損失;而根據Coveware組織對於2019到2020年勒索攻擊的統計分析,勒索贖金的支付數字在過去兩年持續增加,勒索支付於2020年第三季度達到平均為233,817美元,於第四季度則為154,108美元。

目標式攻擊下一波:供應鏈

從2020年起,便有多個資安研究組織與專家呼籲:「供應鏈攻擊(Supply Chain Attacks)的資安風暴已到臨」,尤其是最近的SolarWinds供應鏈攻擊,不僅全球知名的APT資安防護大廠受駭,甚至多個美國政府機構及全球多家資安科技公司,也傳出存在SolarWinds後門木馬的疑慮;隨後當然有駭客組織,開始進行目標式攻擊(開採漏洞),直至目前仍未平息。整體而言,SolarWinds攻擊行動,躲過美國政府斥資數百億美元建造的網路攻擊防禦系統Einstein,而這也突顯:供應鏈攻擊引發的鏈狀連鎖反應,具備更大破壞力。

「供應鏈」是指通過不同供應者(Vendors or Suppliers)連接產品或服務的作業流程,存在於各種產業、生產製造、系統、軟體、或委外服務架構中;至於「供應鏈攻擊」,則是指攻擊者利用我們對供應鏈合作夥伴的信任,來繞過安全防禦機制並造成大量危害,針對供應鏈中脆弱可利用的環節攻擊,並進而感染散播到下游其他地方。目前常見的供應鏈資安攻擊類型有:版本更新感染、派送脅持嫁接、程式庫感染、第三方元件感染、軟體漏洞及臭蟲等。

由於供應鏈攻擊是針對存在的脆弱環節為攻擊目標,以2020年8月發生的Zerologon攻擊為例,若濫用CVE-2020-1472漏洞,可以讓駭客利用Windows Netlogon 遠端協定,針對Windows Active Directory DC主機完全控制,並且能任意將惡意程式安裝到網域下的所有裝置;而且,更有駭客組織結合Fortinet、MobileIron等網路安全閘道或VPN的漏洞來進行連續技。試問:這樣甜美的目標,又怎能不讓有心人士蠢蠢欲動,進而大量開採呢?!

套用在2021年初爆發的ProxyLogon攻擊,目標則轉換到微軟Exchange Server漏洞,又發生一連串的駭客組織釋出攻擊包,以植入惡意Web Shell。

針對供應鏈資安發動的目標式攻擊,具備3個特色:可利用性更佳、可下手的目標對象更多、可組合攻擊技更豐富,這對防守方而言,並非好消息。

-%E5%9C%96%E7%89%87%E4%BE%86%E6%BA%90%EF%BC%8FSupplyChain247.jpg)

圖片來源/SupplyChain247

針對供應鏈安全(Supply Chain Cybersecurity),美國密歇根州立大學教授Steven A. Melnyk提出幾個關鍵問題。首先是「要保護什麼」,第二是「針對哪種類型的攻擊」,第三則是「考慮哪些網絡安全投資」。

目標式攻擊的防禦戰略

面對今日的資安攻擊威脅,「防不勝防」肯定是所有守護方的心聲,因為要在有限的人力、物力、精力,以及時間下,做到絕對的防禦戰略,是緣木求魚、不切實際的浪漫理想。

相對地,我們必須思考在常態的防禦基礎下,如何更精確、快速、有效率地即時反應部署資安結界,以展開闖入者的威脅獵捕。以下是可以思考的作法:

一、目標式防護

這並不是「單點式」的防護,而是站在攻擊方來檢視目標(自身)的供應鏈脆弱環節,部署、規畫適當資安機制。

我們必須先針對脆弱環節本身及其前後關連者,(1)優先加強監測機制,其次(2)著手可快速補強的方式,然後才是(3)評估及執行更新修補,當然也需要思考(4)遭攻擊崩壞時的災損範圍控制,以及災變回復機制。

傳統資安思維往往執著於「有洞就要補好補滿」,但補洞評估與程序經常費時,反讓駭客可將惡意程式安置妥當。

二、零信任安全架構

由Forrester Research前副總裁John Kindervag提出的Zero Trust概念,認為應預設任何的網路存取要求均不可信任,唯有經過認證之後,才可以依政策權限存取。此為逆向思考或者懷疑理論,畢竟資安沒有百分之百的保障,我們必須思考脆弱點及破口的存在。

隨著現今雲端網路及行動應用的高度發展,更顯出傳統定義的企業網路安全邊界崩解;換言之,過往「企業內部網路的人、事、物就是安全可信任」,這類的資安思考方式,必須重新檢視。

事實上,從近十年資安事件來看,都已驗證「零信任」安全概念的論點。

就像美國國家標準技術研究所(NIST)的看法,他們在2020年2月公布的ZTA Draft 2(SP800-207)標準草案第2版,再次強調「零信任是以資源保護為核心的網路安全示範,前提是:信任從來不是默認的,而是須持續評估認證;將網路安全防禦政策從靜態的網路邊界防護改為關注使用者、數位資產與關鍵資料及資源的動態防護」。

三、持續、自適應的風險管理

如果你還在追求或要求百分之百的資安防護,或許應先停下來,重新思考一下這種資安防護的定義與目標。

在2017年,Gartner研究組織提出全新戰略,那就是:持續、自適應的風險與信任評估(Continuous Adaptive Risk and Trust Assessment,CARTA),目的在於「控制風險,而不要去消滅風險」,面對越來越多資安漏洞被揭露的今日,這是值得思考的做法。

以目前微軟Patch Day的每個月漏洞發布週期及數量,若採取現行的漏洞評估及修補機制,組織中的資安人員及IT人員根本無法負荷,因此,CARTA強調:要「持續和自適應地對風險和信任兩個要素,進行評估並取得平衡」。

所謂的「自適應」是指在判斷風險時,不應一味追求完全無菌的零風險狀態,而是因應企業可接受或可控制的風險管理來達到平衡,並藉由「持續性」來針對風險和信任的研判過程以持續不斷並反覆多次監督,達到適當的調適。

面對目標式攻擊,資安防護資源應該具備更彈性適切的機動調配,若能達到持續性自適應的風險管理,將有助於常保企業資安健康狀態。

四、多維度的防禦解決方案

資安防禦經常會提到防護三部曲「事前、事中、事後」,以及「縱深防禦、聯合防護」概念,但往往在實作上,卻又以單一維度的設計或滅火方式的應變處理。

單一維度設計,是指網路邊際防禦、主機保護、網站應用防護、弱點評估、滲透測試、源碼檢測等等,再由個別中央管理或SIEM平臺,用於資安記錄訊息的收容蒐集,進行關聯分析後的結果再觸發行動。但這作法回應今日目標式攻擊的速度不足,大量事件警報也可能拖垮有限的資安資源。

而滅火方式的應變處理是指,資安事件如同發生火警,當警報響起時,才能通知救災人員到場處理,但是事故現場的資訊缺乏下,救災人員只能消極地先到場察看,再行判斷處理。假如火警事故發生在不同的場域(例如一般民房、摩天大樓、化學工廠、核能電廠等),處理的器具、方法及人員就不盡相同。

因此,現今面對目標式攻擊的防禦方案,須具備更為主動的第一線處理能力與智能智慧化設計,如XDR(Cross-Layered Detection and Response)技術,為跨層次的檢測與回應,其中的「檢測與回應」已廣泛用在新一代端點防駭EDR方案上,並正逐步延伸到邊際、網路、應用、雲等不同層次。

而且XDR對目標式攻擊的威脅獵捕工作,提供更精準的偵測探查異常行為,若能同時結合威脅情資(Threat Intelligence)的事件分析及採樣,所回應的資安事件(Incidents)含金量更高,對資安人員在事件攻擊研判效率,以及應變處理情報的獲取,都更加有幫助,因通報傳至SIEM平臺所關聯分析並萃取出的,是更有意義的資安管理情報。

舉例來說,當發生火警事故時,透過XDR這類型技術,將能把現場的情況透過感應器、監視器、GPS定位、場域識別、情報比對等有意義的訊息,通報給救災中心,以獲得正確合適的救災派遣,甚至可用於現場的防災輔助,也能做好啟動措施。

因此,如果我們說XDR技術是提升更豐富的感知神經,那麼,新一代資安戰情中心(NG-SCO、NG-SIEM),結合資安協作自動化應變SOAR技術方案,就相當於具有邏輯判斷跟下達行動力的大腦與小腦,是建立多維度防禦的重要核心中樞。其他先進式防禦,包括:Segmentation Protect、Automated Penetration Testing、Secure Score、Risk-based Vulnerability Management,這些都將取代傳統的資安評估與管理模式,朝向更主動積極的新世代資安防護。

-%E8%B3%87%E6%96%99%E4%BE%86%E6%BA%90%EF%BC%8FGartner%EF%BC%8CiThome%E8%A3%BD%E8%A1%A8(1).png)

2020年Gartner安全風險與管理大會中,資深分析師Brian Reed提出一份名為《Top Security Project for 2020 to 2021》的報告,他說,我們可能花費太多寶貴的時間,用在過度分析在安全性方面所做的選擇,努力實現這種根本不存在的完美保護;我們必須超越基本的保護決策,並通過創新的方法進行檢測和回應,最終從資安事件中恢復,進而提高組織的彈性。(資料來源/Gartner,iThome製表)

跨域思考,跨領域的防禦借鏡

資安雖然是一門專業,但這領域的發展歷史與成熟度,並不像醫學、法學、管理學等來得完整,相關理論方法都處於建構與發展中,此現象也是現今資安工作制訂及資安人才培育的問題瓶頸,因此「跨域思考」即是借鏡不同產業的資安經驗或不同領域的方法,套用於企業自身的參考模仿方式。

如同金庸在《笑傲江湖》中「獨孤九劍」所傳達的意涵,面對不同兵器對陣時所採用的攻防觀念,講究的是劍術(駭客攻擊手法)而非劍招(駭客病毒工具),假如要針對各門派的武功招式都一一對抗克制,則永遠得要面對N+1的狀況,我們無法知道+1存在於何時、何處、何來,就像資安所面對的「未知攻擊」威脅;例如現今熱門的資安框架MITRE ATT&CK,對於識別威脅入侵的攻擊鏈描述具有更一致的標準,它就是值得被參考的方法,至少是集合已知的多樣化資安威脅之大成,比起更早之前各家資安業者訂定的Cyber Kill Chain,更有依循參考性。

在國內IT領域資安工作,當屬金融業銀行單位的經驗值與管理方式,最為豐富,尤其是民營金融單位的務實性更高,對於其他各個產業領域在IT資安議題值得借鏡,因此,我們可以學習,思考如何應用在自身企業單位的環境,但千萬不可照樣模仿、照單全收!

舉例來說,金融單位防範資料外洩的嚴謹度,若套在企業商業機敏資料,是可以適用的;電子商務參考網路銀行的方法也適用,另外,工控無人操作裝置可以參考銀行ATM管理防護──取其方法跟經驗做為跨領域的參考思考,建立合適防護與管理方法並做強度調整。

但切忌不明就裡之下而照本宣科的模仿,比如IT、OT、IoT的資安防護設計,就是截然不同的思考模式。近年來,工業及關鍵基礎設施因OT與IoT資安攻擊而逐漸關注,最初雖借鏡IT的資安防護管理方法這帖藥,但這對於過往沒有資安基礎的OT與IoT領域而言,似乎藥性不對,反而產生困擾。

隨著不同領域的經驗累積思索,IT、OT及IoT開始發展各自的資安認證標準,以及共通的資安治理與管理制度來同時對應相關的要求,相信更成熟健全的資安專業成熟度即將到臨。文⊙數聯資安資安管理平台發展處副處長黃繼民

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10