這兩天蘋果大動作發出警告,而受到全球關注,他們向部分疑似遭到傭兵間諜軟體(Mercenary Spyware)鎖定的用戶發出通知,提醒這些用戶應提高自己使用的裝置防護層級,並尋求專家協助及進行後續調查。

而這並非該公司首度針對間諜軟體呼籲用戶提高詧覺,去年10月,他們就曾對國家級駭客的竊密攻擊提出警告。

【攻擊與威脅】

4月10日蘋果針對印度等92個國家的用戶發出威脅通知(Threat Notification),表示他們已偵測到部分用戶遭到傭兵間諜軟體(Mercenary Spyware)鎖定,攻擊者企圖遠端入侵特定人士的行動裝置或是電腦。

該公司指出,若是使用者遭到鎖定,他們將會透過電子郵件及iMessage進行通知,使用者也能在Apple ID的管理網頁看到警示訊息。使用者應依照他們提供的步驟來提升裝置的防護層級,例如,啟動封閉模式(Lockdown Mode)。同時,該公司指出,使用者應儘速尋求專家協助。

而對於識別威脅通知的真偽,蘋果強調,他們不會要求用戶點選連結、打開檔案、安裝應用程式或是組態檔案(Profiles),也不會透過電子郵件或電話號碼要求用戶提供Apple ID的密碼或驗證碼,用戶應存取Apple ID網站(appleid.apple.com)網站進行確認。

LastPass員工遭遇語音網釣攻擊,駭客透過Deepfake冒充該公司執行長行騙

4月10日密碼管理解決方案業者LastPass提出警告,他們的員工收到一連串的電話、簡訊、語音郵件,其中對方使用Deepfake冒充該公司執行長,透過WhatsApp對該名員工傳送語音訊息。

由於對方使用的聯絡管道,超過該名員工平常業務通訊的範圍,使得這名員工提高警覺,並留意到歹徒利用的多種社交工程手法特徵而未上當,且向LastPass資安團隊通報此事,該公司也強調,這起事故並未對他們造成影響。

越南駭客組織鎖定亞洲、東南亞用戶,利用惡意程式RotBot、XClient竊取資料

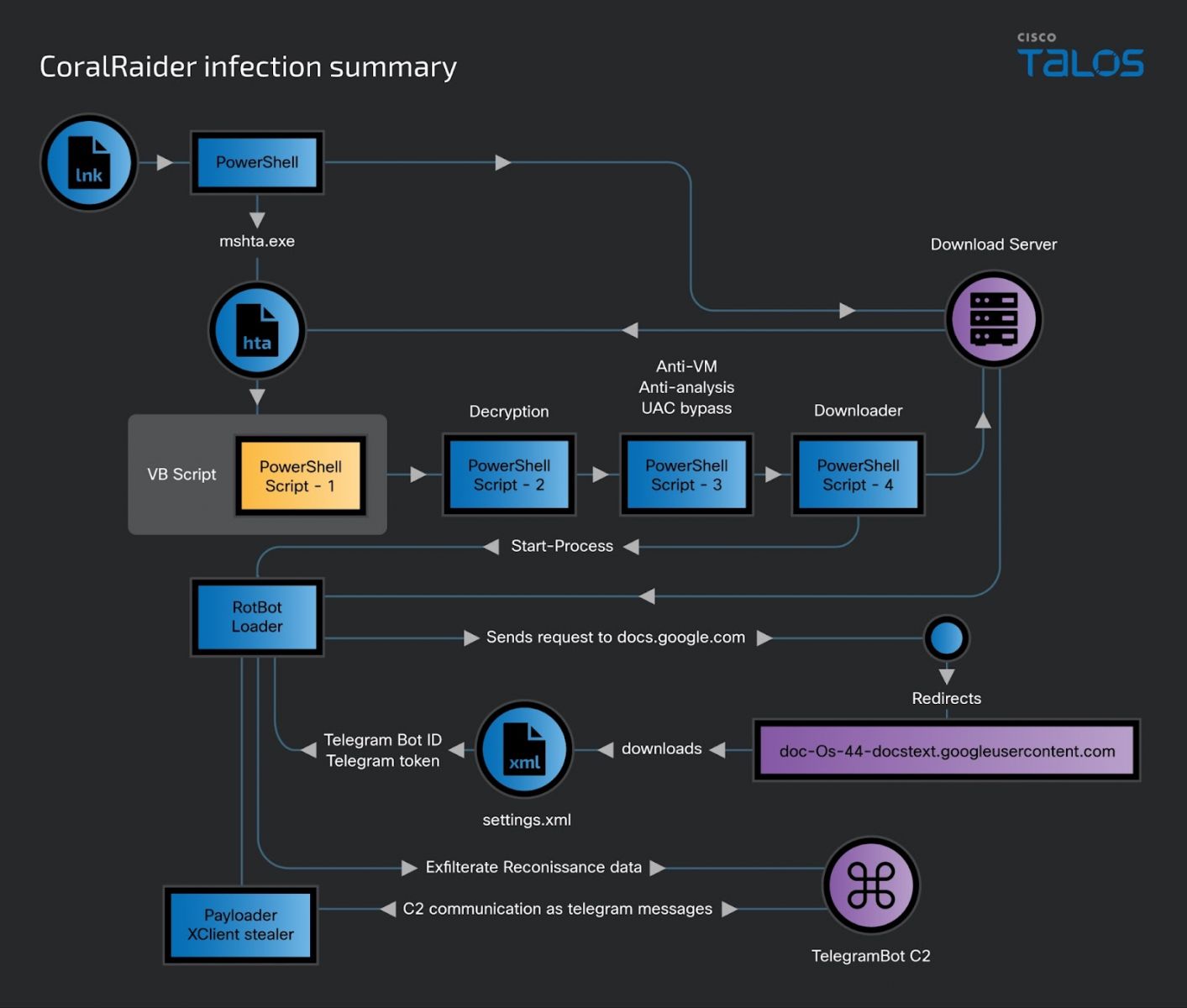

思科旗下威脅情報團隊揭露去年出現的越南駭客組織CoralRaider,此團隊主要鎖定印度、中國、韓國、孟加拉、巴基斯坦、印尼、越南等多個國家,目標是竊取受害者的帳密資料、財務資料、社群網站帳號(包含企業及廣告帳號)。

思科旗下威脅情報團隊揭露去年出現的越南駭客組織CoralRaider,此團隊主要鎖定印度、中國、韓國、孟加拉、巴基斯坦、印尼、越南等多個國家,目標是竊取受害者的帳密資料、財務資料、社群網站帳號(包含企業及廣告帳號)。

攻擊者先是透過Windows捷徑檔案(LNK)發動攻擊,一旦使用者開啟對方提供的檔案,電腦就會從攻擊者控制的伺服器下載HTML應用程式檔案(HTA),此檔案嵌入經混淆處理的Visual Basic指令碼,該指令碼會在記憶體內執行PowerShell指令碼,然後觸發另外3個指令碼,對於受害電腦環境進行偵察,確認是否為虛擬機器(VM)環境,並執行反分析檢查,繞過使用者存取控制(UAC)、停用Windows應用程式通知,最終植入惡意程式QuasarRAT變種RotBot。

4月11日美國網路安全暨基礎設施安全局(CISA)提出警告,資料分析服務業者Sisense近期遭遇網路攻擊,呼籲用戶應重新設定相關服務的帳密資料,Sisense也透過電子郵件通知客戶重設密碼。

雖然該公司並未公布進一步細節,但有研究人員指出,用戶若不儘速採取行動,可能會帶來的危害。研究人員Marc Rogers認為,由於Sisense通常能夠存取用戶機密資料來源,像是JDBC連線、SSH、Salesforce網站,亦具備相關帳密資料,發動上述資安事故的攻擊者很有可能已取得這些資料,而導致客戶的網路環境曝險。

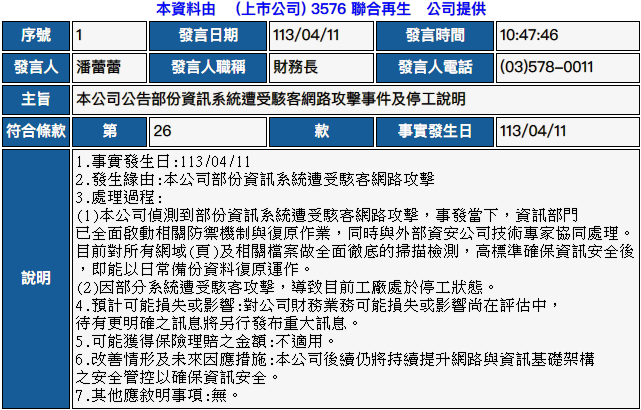

4月11日太陽能業者聯合再生於股市公開觀測站發布重大訊息,表示他們偵測到部分資訊系統遭遇網路攻擊,事發當時資訊部門全面啟動相關防禦機制,該公司已對所有網域及網頁,以及相關的檔案進行全面、徹底的掃描,並表示在確保資訊安全的狀態下,他們將會以日常備份資料復原受害系統,回復正常營運的狀態。

4月11日太陽能業者聯合再生於股市公開觀測站發布重大訊息,表示他們偵測到部分資訊系統遭遇網路攻擊,事發當時資訊部門全面啟動相關防禦機制,該公司已對所有網域及網頁,以及相關的檔案進行全面、徹底的掃描,並表示在確保資訊安全的狀態下,他們將會以日常備份資料復原受害系統,回復正常營運的狀態。

值得留意的是,這起事故已對他們的營運造成影響。該公司表示,他們因系統遭到攻擊,目前工廠處於停工狀態,正在評估公司財務及業務營運帶來的影響、損失,後續將會另行發布重大訊息說明。

其他攻擊與威脅

◆日本光學設備製造商Hoya傳出遭到勒索軟體駭客組織Hunters International攻擊,遭索討1,000萬美元贖金

◆摩洛哥、西撒哈拉人權鬥士遭駭客組織Starry Addax鎖定

◆印度、巴基斯坦安卓用戶遭到eXotic Visit間諜軟體鎖定

◆惡意軟體Raspberry Robin透過Windows指令碼散布

◆鎖定關鍵基礎設施的Volt Typhoon肆虐,美國、日本、菲律賓將組成資安威脅情報共享聯盟

【漏洞與修補】

Intel、聯想伺服器的BMC韌體存在長達6年之久的第三方元件漏洞

資安業者Binarly揭露的網頁伺服器元件Lighttpd漏洞,該專案曾在2018年發布1.4.51版,默默地修補一項記憶體堆疊越界讀取漏洞,但並未在資安公告裡提及,也沒有登記CVE編號,使得採用Lighttpd但並未套用相關修補程式碼的AMI MegaRAC基板管理控制器(BMC),如今仍存在相關漏洞。

值得留意的是,研究人員向採用該廠牌BMC的兩家伺服器廠商(Intel、聯想)通報此事,但這些廠商因為曝險產品已經達到生命週期結束(EOL)狀態,拒絕提供修補,或是不願承認研究人員通報的資訊。

對此,Binarly認為這項弱點會長期影響相關的軟體供應鏈,而將其稱做「永遠的漏洞(Forever Bugs)」。

近期資安日報

【4月11日】臉書出現提供生成式AI服務桌面軟體的詐騙粉絲頁,目的是誘使大家安裝惡意程式

熱門新聞

2024-04-29

2024-04-29

2024-04-28

2024-04-29

2024-04-26

2024-04-26

2024-04-27