Apple因應未來量子電腦對當前加密協定帶來的風險,將全面升級iMessage的加密機制,添加比安全通訊軟體Signal使用PQXDH協定更強大的後量子加密協定PQ3,使得iMessage成為加密安全最強健的通訊軟體。

雖然當前市面上的通訊軟體,不少使用RSA、橢圓曲線和Diffie-Hellman金鑰交換等經典的公鑰加密技術,在裝置間建立端對端加密連線,而這些演算法也都被證明為困難的數學問題,要解開這些數學問題所需要的運算量,超越古典電腦的能力範圍。不過這個情況將在量子電腦時代改變,一臺足夠強大的量子電腦,其理論運算速度足以威脅當前加密通訊的安全性。

雖然目前擁有這種能力的量子電腦還沒被開發出來,但是資源豐富的攻擊者,可以先大量收集加密資料和檔案,待未來強大的量子電腦出現,就能進行破解讀取加密的內容。

為了降低未來量子電腦帶來的風險,密碼學界一直在研究不需要量子電腦,就能夠執行的後量子加密演算法,也就是可以在當前古典電腦上運作,同時也能夠免受未來已知量子電腦威脅的協定。在去年9月的時候,Signal率先宣布加入對PQXDH協定,成為第一個擁有後量子安全性的大型通訊應用。

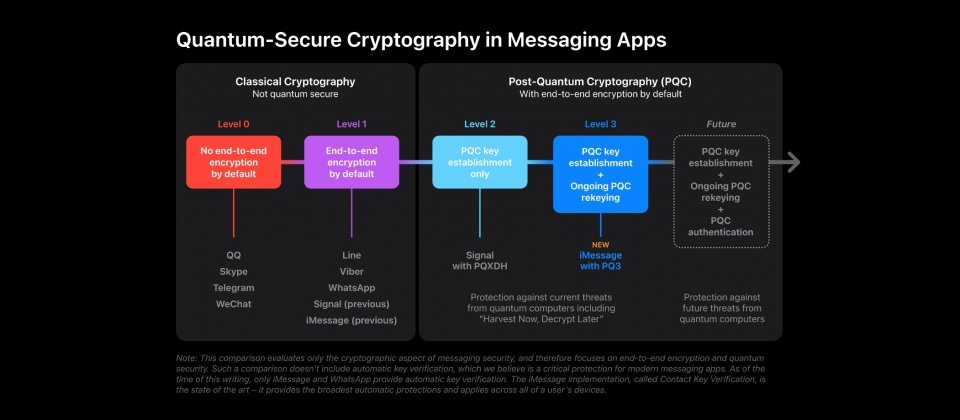

Apple持續強化iMessage的安全性,從2011年開始預設提供端到端加密,在2019年Apple將iMessage原本所使用的RSA加密協定,升級到更安全的橢圓曲線加密方法,並透過安全區(Secure Enclave)保護裝置上的加密金鑰,而現在Apple也要在iMessage加入後量子安全性,使其成為加密安全性等級三的通訊應用程式。

Apple指出,Signal支援PQXDH協定為安全性等級二的通訊軟體。等級二代表在提供端到端加密之外,應用程式還添加後量子安全性,但是其後量子加密技術僅用於初始金鑰建立的過程,而這代表在建立通訊連接時使用的金鑰,的確足以抵抗量子運算攻擊,但是一旦連接建立,後續的通訊不一定受同等級的保護,因此當對話的金鑰材料洩漏或是沒有更換,攻擊者便可能利用洩漏的金鑰解密過去或是未來的通訊內容。

Apple強調,他們並非只是以新演算法取代現有演算法,而是重建了iMessage的加密協定。iMessage在採用PQ3協定之後,將成為加密安全性等級三的通訊軟體,該等級要求通訊軟體不僅在初始金鑰建立需要使用後量子加密,在之後的訊息交換過程也必須受後量子加密保護,確保即便金鑰洩露,也不會影響整個對話的安全性。

此外,等級三的後量子金鑰需要定期更新,防止洩漏的金鑰被大量用來解密大量通訊內容,而這樣的設計能夠對抗目前最先進的攻擊者,即便在未來量子電腦時代,也能確保通訊的安全性。在通訊過程,裝置會定期產生新的加密金鑰,新金鑰無法從過去的加密金鑰計算出來,此設計能夠有效防止洩漏的金鑰,被攻擊者用於解密過去或是未來的訊息。

PQ3採用混合式設計結合後量子演算法和當前使用的橢圓曲線演算法,這種設計提供雙重保障,即便後量子演算法存在漏洞或是被破解,仍有橢圓曲線演算法提供保護,確保PQ3提供的安全性不低於現有的橢圓曲線演算法。而且PQ3能夠平衡訊息大小,避免因為增加安全性而額外產生過多的運算開銷,並使用形式驗證(Formal Verification)方法,保證新協定的安全與強健。

在PQ3協定中,每臺裝置都會在本地生成一組公鑰,並將這些公鑰傳送到Apple伺服器進行iMessage註冊。在初始金鑰建立階段,發送方裝置會獲取接收方裝置的公鑰,並且對第一則訊息生成後量子加密金鑰。PQ3採用名為Kyber的後量子公鑰演算法,該演算法經過全球密碼學社群的嚴謹檢查,並被美國國家標準暨技術研究院(NIST)認可。

iMessage仍繼續使用經典的加密演算法驗證發送者身分,以及驗證Contact Key Verification帳戶金鑰,Apple提到,這些機制無法透過未來的量子電腦進行追溯攻擊。攻擊者要嘗試將自己插入iMessage對話中,需要有一臺在通訊前或是當下,能夠破解身分驗證金鑰的量子電腦,Apple認為攻擊者要具備這樣的能力還需要很多年,他們會考量量子電腦的發展,評估加入量子身分驗證的必要性。

iOS 17.4、iPadOS 17.4、macOS 14.4和watchOS 10.4中的iMessage,就會開始採用PQ3協定,目前已經在相對應的開發者預覽版和測試版中進行測試,支援PQ3協定的裝置間通訊,就會自動升級使用後量子加密協定。Apple預計在今年就會將受支援的對話,全部轉移使用PQ3協定。

熱門新聞

2024-04-29

2024-04-29

2024-04-28

2024-04-26

2024-04-26

2024-04-26

2024-04-26