去年12月電玩產業發生多起資料外洩事故,例如:Sony旗下的遊戲開發商Insomniac Games遭勒索軟體Rhysida攻擊,Ubisoft面臨網路威脅滲透至內部的問題,以及RockStar Games在2022年遭駭的部分資料被公開。而上述資安事故,都是因為駭客入侵所致。

而去年底還有一起資安事故因公布受影響的範圍而受到關注,主角是一家遊戲公司,原因是他們存放於雲端服務Google Drive的部分資料被設置為公開,而有可能讓客戶、合作夥伴、員工的個資曝光。

【攻擊與威脅】

日本遊戲開發商Ateam Entertainment母公司公告近百萬人個資曝險長達6年,起因是Google Drive配置錯誤

12月7日日本應用程式開發商Ateam發布公告,表示他們於11月21日發現,採用的的雲端硬碟Google Drive當中,有部分檔案的權限設置為公開,只要知道連結的任何人都能存取,導致檔案儲存的個資可能因此曝光,該公司隔日限縮這些檔案的存取權限,他們也向日本個人資訊保護委員會(PIPC)通報此事。

12月7日日本應用程式開發商Ateam發布公告,表示他們於11月21日發現,採用的的雲端硬碟Google Drive當中,有部分檔案的權限設置為公開,只要知道連結的任何人都能存取,導致檔案儲存的個資可能因此曝光,該公司隔日限縮這些檔案的存取權限,他們也向日本個人資訊保護委員會(PIPC)通報此事。

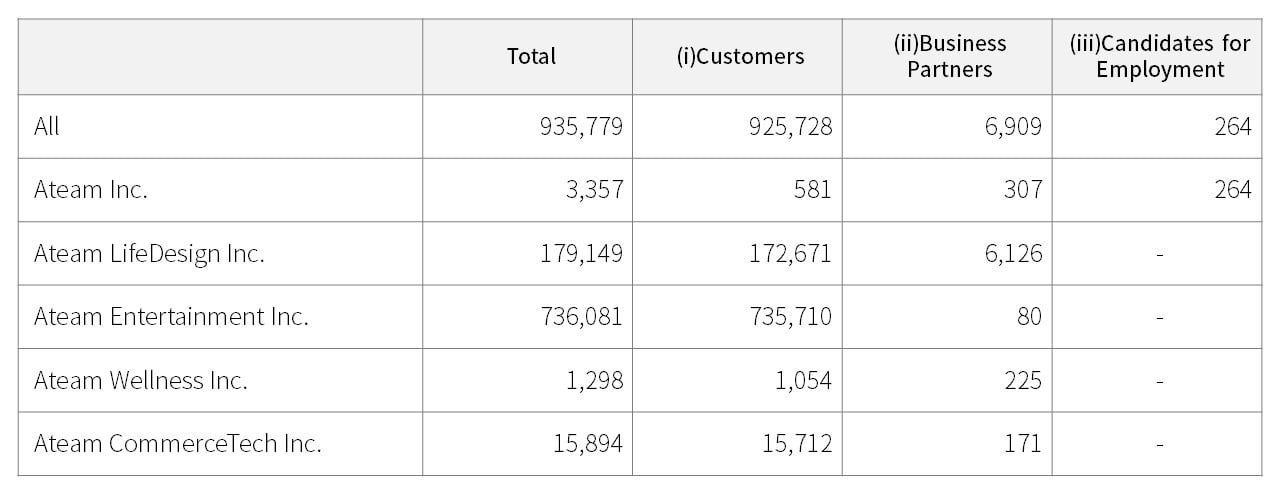

而上述曝露於網際網路的檔案,該公司當時透露約有4千個,總共包含有96萬筆個資記錄。到了22日,該公司公布更完整的影響範圍,並指出他們的客戶、業務夥伴、求職者、員工都可能曝險,確定含有個資的檔案數量為1,369個,總計有935,779人受害,大部分為該公司客戶,曝露的資料可能有姓名、電子郵件信箱、電話號碼、客戶編號、設備識別碼。

值得留意的是,該公司旗下的Ateam Entertainment、Ateam LifeDesign、Ateam Wellness、Ateam CommerceTech子公司也受到影響,比例最高的是電玩遊戲開發商Ateam Entertainment的客戶,有736,081人。這些資料最早被公開在網路上的時間是在2017年3月,目前尚未發現遭到未經授權存取的跡象。

資料來源

1. https://www.a-tm.co.jp/en/news/43909/

2. https://www.a-tm.co.jp/en/news/44383/

英國核廢料服務業者遭遇網釣攻擊,駭客透過LinkedIn對其出手

根據衛報的報導,英國放射性廢棄物管理公司(Radioactive Waste Management,RWM)遭遇網路攻擊,駭客企圖透過職場社群網站LinkedIn發動攻擊,但沒有成功,至於駭客使用何種手法侵入也不得而知。

根據RWM交給當地公司註冊機構(Companies House)的會計資料,Nuclear Waste Services執行長Corhyn Parr提及,他們察覺部分實體遭到特定管道的攻擊,導致所有權被竄改,而這些管道大多是經由LinkedIn,所幸這起去年發生的資安事故並未造成實際影響。

勒索軟體駭客組織NoName針對芬蘭、立陶宛發動DDoS攻擊

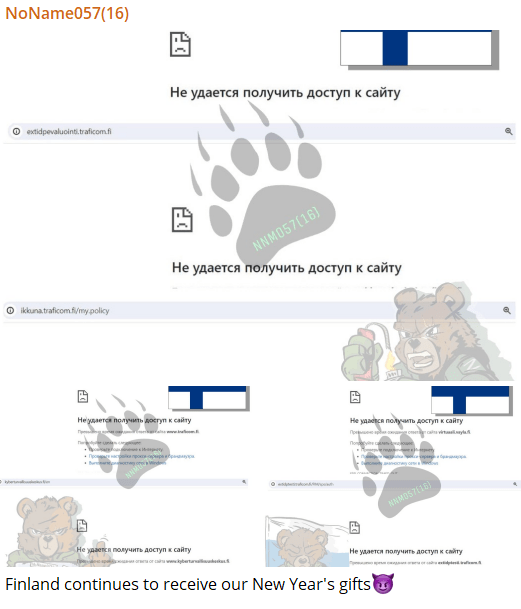

俄羅斯駭客組織NoName(亦稱NoName057(16))在烏克蘭戰爭開打後,從2022年8月不斷對歐美國家發動DDoS攻擊,最近傳出針對芬蘭、立陶宛下手的情況。

俄羅斯駭客組織NoName(亦稱NoName057(16))在烏克蘭戰爭開打後,從2022年8月不斷對歐美國家發動DDoS攻擊,最近傳出針對芬蘭、立陶宛下手的情況。

根據資安新聞網站Cyber Express的報導,這些駭客針對多個芬蘭政府機關發動一系列網路攻擊,導致部分網站暫時無法存取,這些機構包含了芬蘭運輸與通訊管理局(Traficom)、國家網路安全中心 (NCSC-FI)、鐵路局、芬蘭交通法規暨開發暨基礎設施局、芬蘭運輸基礎設施局。該新聞網站指出,駭客這次鎖定的目標多與交通運輸有關,目的很有可能是要干擾當地民眾生活。

這些駭客近期也聲稱對8個立陶宛組織發動攻擊,目標涵蓋國防、交通物流、電信業者、網際網路供應商,理由是該國協助烏克蘭維修坦克。不過,這些遭到鎖定的目標網站仍正常運作,這些組織也並未證實是否遭遇相關攻擊。

資料來源

1. https://thecyberexpress.com/noname-cyberattacks-on-finland/

2. https://thecyberexpress.com/ddos-attacks-on-lithuanian-websites/

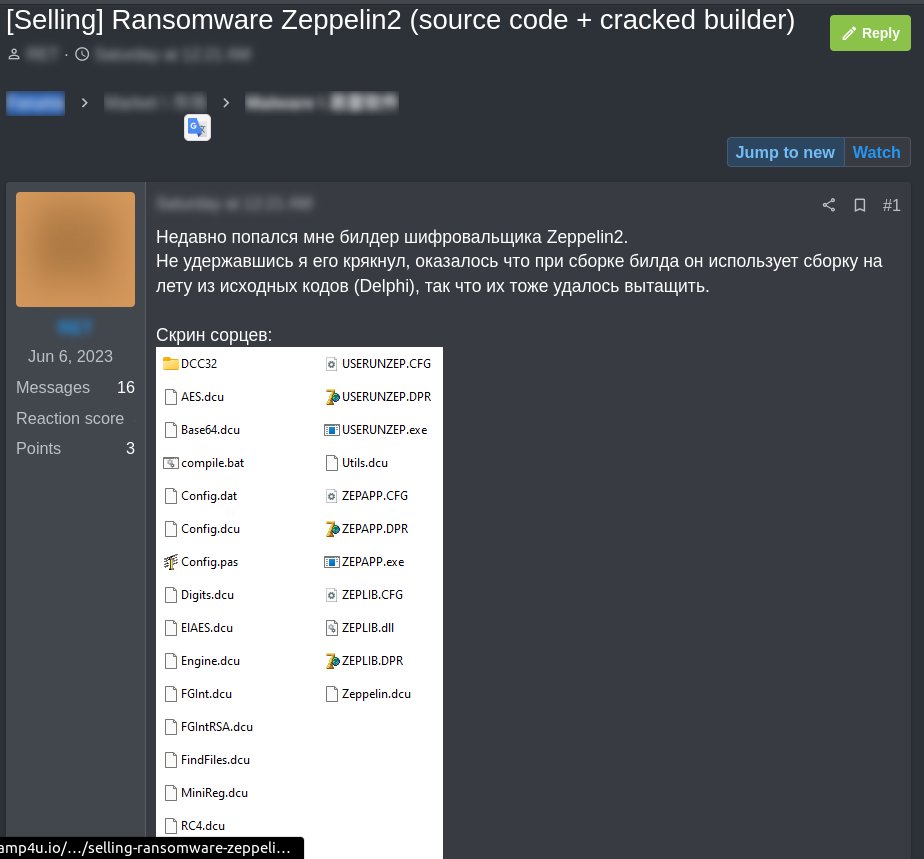

勒索軟體Zeppelin2遭到破解,駭客在地下論壇散布原始碼、建置工具

曾在2019年至2022年6月橫行的勒索軟體Zeppelin2,開發者原本以租用服務(Ransomware-as-a-Service)提供給賣家運用,如今有人將其破解,有可能讓駭客大肆採用。

曾在2019年至2022年6月橫行的勒索軟體Zeppelin2,開發者原本以租用服務(Ransomware-as-a-Service)提供給賣家運用,如今有人將其破解,有可能讓駭客大肆採用。

根據資安新聞網站Cyber Express的報導,有人聲稱破解了勒索軟體Zeppelin2,兜售其原始碼及破解版的建置工具。這名開發者提供原始碼的螢幕截圖,並透露此勒索軟體是採用Delphi開發而成。此賣家提供的建置工具擁有多種功能,包含檔案配置、勒索訊息、IP位址事件記錄、啟動勒索軟體的命令、終止處理程序工具等。

而對於這款勒索軟體的來歷,美國聯邦調查局(FBI)及網路安全暨基礎設施安全局(CISA)於2022年8月提出警告,駭客很可能透過遠端桌面連線(RDP)、SonicWall防火牆漏洞、網路釣魚等手法,入侵受害組織網路,在掌握組織內部網路環境狀態後部署Zeppelin2。

竊資軟體Meduza攻擊範圍廣泛,能挖掘超過一百種瀏覽器與加密貨幣錢包資料

資安業者Resecurity在聖誕節前夕看到駭客在地下社群、Telegram頻道來宣傳2.2版竊資軟體Meduza,號稱能對更多應用程式下手,並強化信用卡資料抓取工具與挖掘帳密資料的能力。該竊資軟體可針對的應用程式琳琅滿目,涵蓋106款瀏覽器、107種加密貨幣錢包、27種密碼管理器,以及即時通訊軟體Telegram、Discord,還有遊戲平臺Steam、VPN用戶端軟體、收信軟體Outlook,都可以從中竊取用戶資料,此外駭客也標榜能盜取特定Token來挾持Google帳號。

此外,駭客這次也提供額外的擴充功能,像是進階的防毒軟體迴避功能,以及加密受害電腦檔案的能力,而這些額外的功能,是由另一個地下加密服務業者TrueCrypt Service提供。

【其他新聞】

Google在瀏覽器無痕模式追蹤使用者,提出以50億美元尋求和解

網路博物館系統供應商Gallery Systems遭勒索軟體攻擊,為防堵受害範圍擴大暫停部分服務

研究人員找到能復原遭勒索軟體Black Basta破壞的檔案的方法

近期資安日報

【1月2日】 竊資軟體濫用Google未公開的OAuth同步機制挾持用戶帳號

熱門新聞

2024-04-26

2024-04-26

2024-04-26

2024-04-26

2024-04-28

2024-04-26