在今天我們整理的資安日報新聞當中,有不少與勒索軟體攻擊事故相關,其中最值得留意的部分,就是發生在去年底雲端服務業者Rackspace的資安事故,而在最近該公司向美國證券交易委員會(SEC)提出的季報資料裡,透露他們損失的情形。

近期透過財報資料披露資安事故帶來的損害情況,還有提供MFT檔案傳輸系統MOVEit Transfer的IT業者Progress,該公司亦表示SEC著手對他們進行調查。

【攻擊與威脅】

雲端服務業者Rackspace因2022年勒索軟體攻擊事故損失5百萬美元

大型代管服務業者遭遇勒索軟體事故,商譽受損之餘,還要額外付出多大代價?根據最近Rackspace向美國政府提交的財報,他們去年為此總共花了5百萬美元(相當於新臺幣1億5898萬元)。去年12月雲端服務業者Rackspace代管Exchange服務遭遇勒索軟體攻擊,至少有27個用戶設置在此服務的PST檔遭到駭客存取,到了近期該公司在財報公布了損失情形。

Rackspace近日向美國證券交易委員會(SEC)提報10-Q表單,當中提及今年1至9月支出5百萬美元,起因就是2022年12月發生的勒索軟體攻擊,這些包含了進行事件調查、復原、法律等專業服務費用,以及當時協助客戶回應所需的人力資源成本。若將這筆金額平均分攤,該公司對每一個受害用戶須負擔的費用,約為18.5萬美元(新臺幣588.9萬元)。

該公司也預期出險能得到540萬美元的賠償,但保險金入帳的時間可能會有所出入。由於不少客戶向Rackspace提出訴訟,該公司處理此事的成本應該還會增加,但他們認為,這些訴訟對於其財務狀況影響有限。

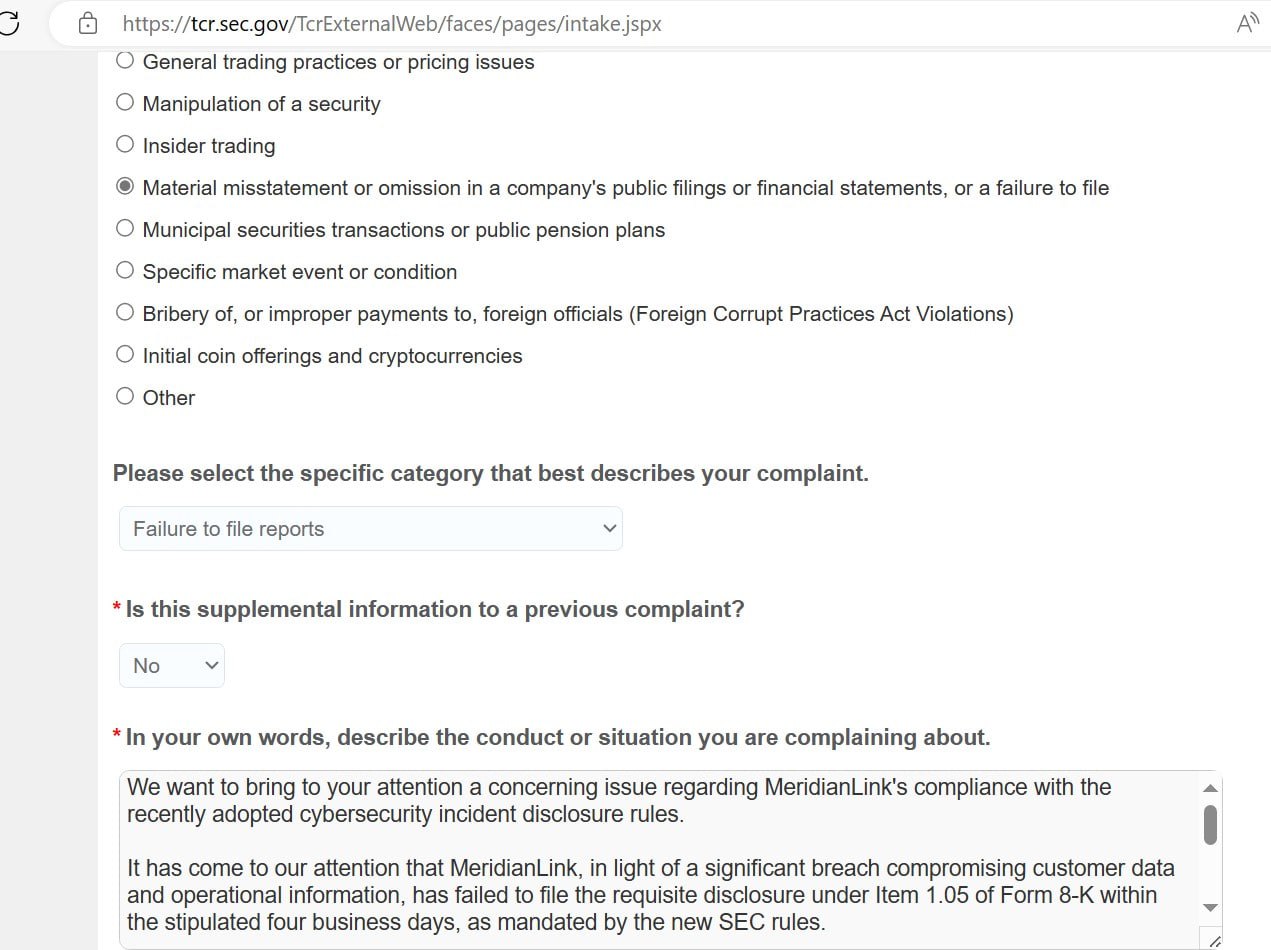

美國上市公司MeridianLink疑遭到網路攻擊未依規定披露,駭客竟向美國證券交易委員會告狀

根據資安新聞網站DataBreaches的報導,勒索軟體駭客組織BlackCat(Alphv)聲稱入侵了金融業軟體解決方案業者MeridianLink,這起事故發生於11月7日,駭客竊得內部資料,但並未將進行檔案加密。

根據資安新聞網站DataBreaches的報導,勒索軟體駭客組織BlackCat(Alphv)聲稱入侵了金融業軟體解決方案業者MeridianLink,這起事故發生於11月7日,駭客竊得內部資料,但並未將進行檔案加密。

該公司同日察覺駭客攻擊的情況,直到駭客15日將其列為受害組織,他們才著手對其入侵的管道進行修補。值得留意的是,雖然MeridianLink曾嘗試與駭客進行聯繫,但似乎沒有成功,這些駭客遂向美國證券交易委員會(SEC)舉報,MeridianLink並未依照7月通過的新規定,在發生重大資安事故的4個工作天裡,向外界揭露事故細節。(但實際上,這項新規定在12月才正式實施。)

對此,該公司作出回應,指出這起資安事故發生於11月10日,他們當日就採取行動取得控制,僅造成極少數的業務中斷。而對於是否真的收到駭客的投訴,SEC拒絕說明。

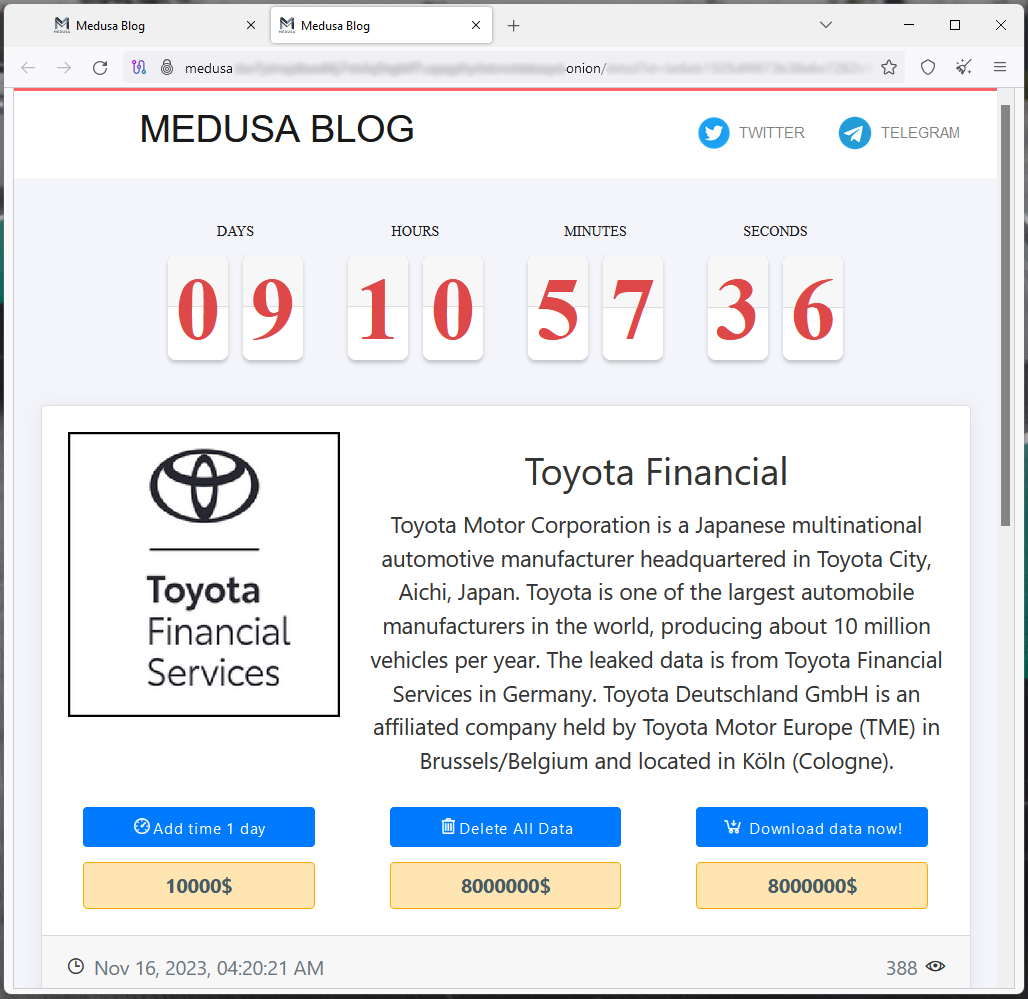

勒索軟體Medusa聲稱竊得豐田汽車融資公司資料,該公司證實歐洲、非洲辦事處受到影響

根據資安新聞網站Bleeping Computer的報導,11月16日勒索軟體駭客組織Medusa聲稱入侵汽車大廠豐田(Toyota)旗下的金融服務公司Toyota Financial Services(TFS),並開價800萬美元贖金,下載駭客竊得的資料,或是要求駭客刪除檔案。

根據資安新聞網站Bleeping Computer的報導,11月16日勒索軟體駭客組織Medusa聲稱入侵汽車大廠豐田(Toyota)旗下的金融服務公司Toyota Financial Services(TFS),並開價800萬美元贖金,下載駭客竊得的資料,或是要求駭客刪除檔案。

該組織限期TFS要在10天內向他們聯繫、進行談判,或是付款1萬美元將期限延長1天。為了證明確有其事,攻擊者公布少部分資料以供驗證,內容包括財務文件、電子表單、購買發票、帳戶密碼雜湊值、用戶ID、合約、護照掃描圖檔、內部組織結構圖、財務績效報告、員工電子郵件地址等,大部分資料都使用德文。對此,豐田向該新聞網站證實,TFS的歐洲及非洲分公司出現未經授權的活動,導致系統上有限數量的資料遭到存取,他們已經將相關系統離線以免受害範圍擴大。

而對於駭客入侵TFS的管道,網路安全分析師Kevin Beaumont推測,該公司德國辦事處的Citrix Gateway自8月底之後就再也沒有更新,很有可能曝露重大漏洞Citrix Bleed(CVE-2023-4966)而釀禍。

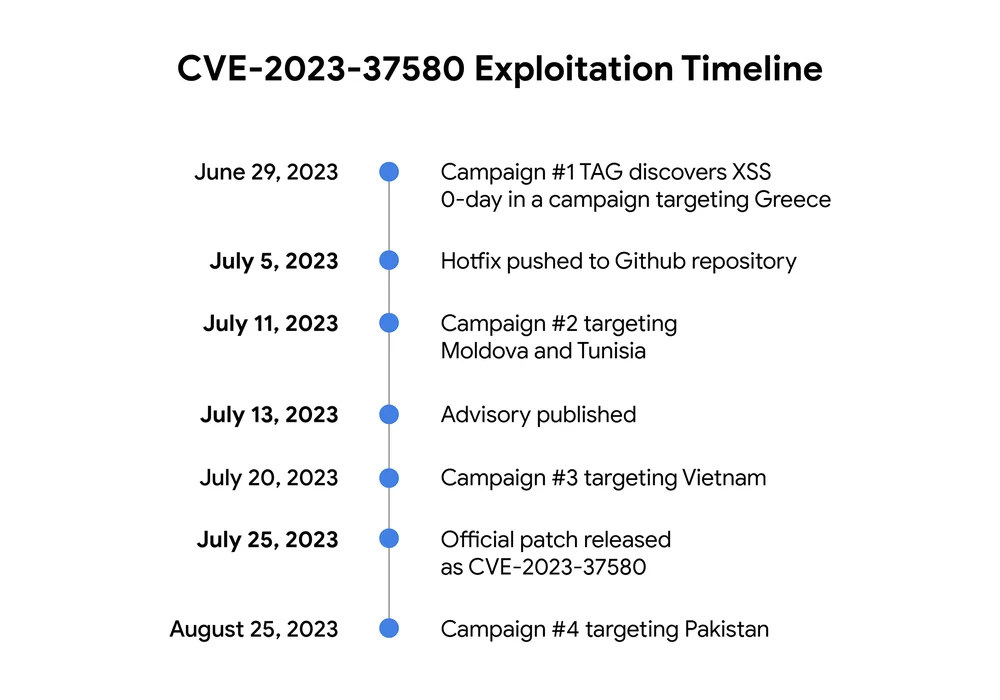

今年6月Google威脅情報團隊(TAG)發現郵件伺服器系統Zimbra零時差漏洞CVE-2023-37580,此為反射跨網站指令碼(XSS)漏洞,Zimbra維護團隊於7月25日發布更新予以修補。

今年6月Google威脅情報團隊(TAG)發現郵件伺服器系統Zimbra零時差漏洞CVE-2023-37580,此為反射跨網站指令碼(XSS)漏洞,Zimbra維護團隊於7月25日發布更新予以修補。

但他們發現,自6月底開始有人將其用於攻擊行動,截至目前為止至少有4起,這些攻擊行動分別針對希臘、摩爾多瓦和突尼斯、越南、巴基斯坦而來,其中有3起是在修補程式推出前發生,這些攻擊行動分別針對希臘、摩爾多瓦和突尼斯、越南、巴基斯坦而來,其中有3起是在修補程式推出前發生。

研究人員指出,這些攻擊行動凸顯駭客不斷監控開源專案的情況,因為在開發人員於GitHub推送修補程式、尚未向使用者正式提供之前,就有人用於發起第2起漏洞攻擊行動。

伊朗駭客組織TA456假借求才的名義,寄送帶有惡意Excel檔案的釣魚信

資安業者CrowdStrike揭露伊朗駭客TA456(亦稱Imperial Kitten、Tortoiseshell)的攻擊行動,這些駭客在10月發起了網路釣魚攻擊,假借徵才的名義寄送釣魚郵件,當中帶有惡意Excel附件。

一旦收信人開啟並啟用巨集,此惡意文件就會投放兩個批次檔及Python惡意酬載(反向Shell),以便持續在受害電腦上行動,並向C2進行通訊,過程中駭客利用PAExec、NetScan進行橫向移動,透過ProcDump從LSASS處理程序所使用的記憶體當中,截取帳密資料。此外,這些駭客也打造了IMAPLoader、StandardKeyboard等作案工具,這2種惡意程式的共通點,就是濫用電子郵件系統當作C2基礎設施。

【漏洞與修補】

Citrix Hypervisor受到Intel處理器漏洞Reptar波及

11月15日Citrix發布資安通告,指出旗下的虛擬化平臺Citrix Hypervisor受到2個漏洞CVE-2023-23583(Reptar)、CVE-2023-46835影響,這些漏洞皆與特定處理器有關。

其中較為受到關注的是CVE-2023-23583,這項漏洞影響建置於Ice Lake(或其他較新世代)的Intel主機上的虛擬化平臺,而有可能導致攻擊者能夠在客戶端虛擬機器(VM)執行非特殊權限的程式碼,從而入侵VM,甚至危害主機。

另一個漏洞與採用AMD處理器的主機有關,可讓攻擊者在客戶端VM以特殊權限執行惡意程式碼,從而透過PCI裝置入侵主機。

【其他新聞】

開發人員在PyPI專案曝露近4千組帳密資料,已有部分確認為實際資料

研究人員揭露利用訊息導向中介軟體ActiveMQ漏洞的攻擊手法,有機會繞過EDR系統偵測

研究人員揭露利用Google Workspace發動攻擊的手法

近期資安日報

【11月16日】 殭屍網路OracleIV、Ddostf分別鎖定Docker環境、MySQL伺服器而來,將其用於發動DDoS攻擊

【11月15日】 勒索軟體駭客組織LockBit鎖定十多家大型企業,利用重大漏洞Citrix Bleed入侵,入侵這些公司內部網路環境

熱門新聞

2023-12-03

2024-04-24

2024-04-25

2024-04-26

2024-04-22

2024-04-22

2024-04-25