Photo by Sigmund on unsplash

上周安全研究人員揭露新的Windows網域控制器(domain control)漏洞PetitPotam。在微軟趕製修補程式期間,安全廠商先釋出修補程式,供有緊急需求的企業下載。

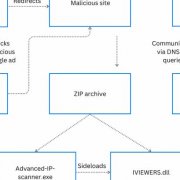

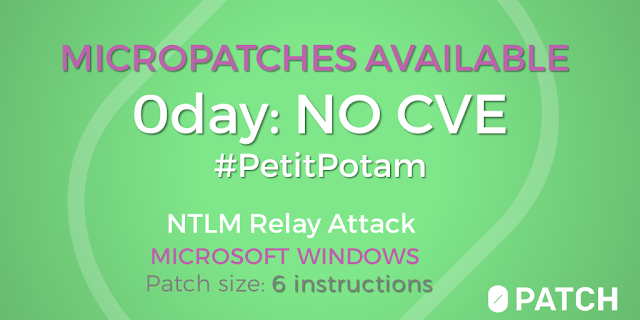

PetitPotam是由安全研究人員Gilles Lionel揭露Windows NT LAN Manager (NTLM)中繼攻擊(NTLM relay attack)的新手法。它是濫用微軟加密檔案系統遠端協定(Microsoft Encrypting File System Remote Protocol,EFSRPC)強制Windows裝置,包括網域控制器(domain controller,DC)驗證由攻擊者控制的遠端NTLM relay伺服器的連線。只要某臺Windows裝置驗證了惡意NTLM伺服器,攻擊者就可以竊取其雜湊和憑證,然後冒用這臺裝置身份及其權限。

CERT/CC安全研究專家Will Dormann說明,這項漏洞和攻擊手法可能讓駭客接管整個網域,包括發佈新的群組政策,或在所有連線端點上植入惡意程式。

微軟上周提供緩解方法,建議用戶關閉沒必要的NTLM(即DC),或是啟動「驗證延伸保護(Extended Protection for Authentication)」機制來保護Windows伺服器上的登入帳密。此外微軟建議啟動NTLM的網路應使用SMB簽章等功能來執行NTLM驗證。但是微軟當時尚未能提供修補程式。

但新研究人員Mitja Kolsek指出,微軟的作法暗示他們並不認為這是一個漏洞,而只是組態不正確,才會只提供一般性的緩解建議。

PetitPotam影響Windows Server 2008 R2、2012 R2、2016及2019。0Patch釋出的修補程式可在微軟釋出官方更新前,解決上述版本漏洞問題。用戶需註冊才能從其網站(0patch.com)下載。

0Patch測試證實,PetitPotam並不影響Server 2012(非R2)、2018(非R2)以及Server 2003。

知名安全研究人員Benjamin Delpy昨日表示,現在期望本周的Patch Tuesday可以提供PetitPotam、Hivenightmare(CVE-2021-36934)與Printnightmare的官方更新。但微軟認為Printnightmare已經修補好了。

熱門新聞

2024-04-29

2024-04-29

2024-04-28

2024-04-26

2024-04-26

2024-04-29

2024-04-26