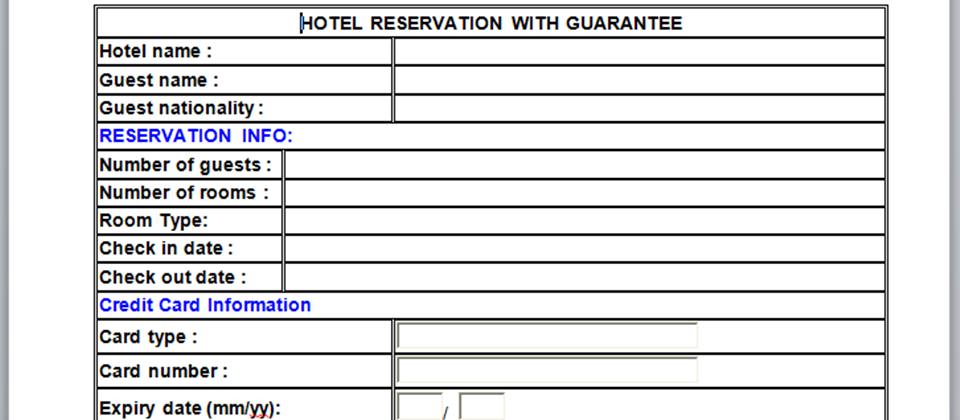

惡意軟體GAMEFISH偽裝成飯店訂房檔案寄發給攻擊目標

FireEye

自從今年4月影子掮客(The Shadow Brokers)公布了美國國安局(NSA)開發EternalBlue駭客工具後,駭客利用EternalBlue漏洞設計勒索蠕蟲WannaCry、勒索軟體Petya、挖礦工具,以及其他木馬程式等發動攻擊,全球企業與個人相繼面對不同類型的資安威脅,資安公司FireEye於8月11日又揭露,部分歐洲、中東地區飯店遭知名俄羅斯駭客組織APT 28利用EternalBlue漏洞入侵飯店網路系統,竊取飯店提供Wi-Fi服務的帳密,並進一步取得飯店員工和房客資料。

俄羅斯駭客組織APT 28在去年美國總統大選時,美國國土安全部(DHS)和聯邦調查局(FBI)曾點名干涉大選,入侵美國民主黨(DNC)伺服器竊取研究川普資料,也曾利用CVE-2017-0262和CVE-2017-0263漏洞入侵歐洲外交與軍事機構。這次APT 28在今年7月開始攻擊歐洲與中東飯店,FireEye研究人員指出。

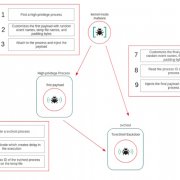

APT 28首先寄發含惡意軟體GAMEFISH釣魚郵件給飯店業者,暗中與飯店建立C&C伺服器,駭客可以透過C&C下達指令與蒐集資料。之後,APT 28使用自行新開發的EternalBlue漏洞攻擊技術,入侵飯店網路系統的內部,接著再部署開源工具Responder感染NetBIOS名稱服務(NetBIOS Name Service, NBT-NS)來監控網路流量,並竊取飯店的Wi-Fi帳密,以及連結該Wi-Fi的房客資料。

然而,這不是第一起駭客利用飯店Wi-Fi網路來竊取房客電腦資料,2014年韓國駭客組織同樣入侵飯店Wi-Fi,誘騙房客下載間諜軟體Darkhotel偽裝的合法軟體更新程式,趁機蒐集房客資料。這次APT 28攻擊飯店包括至少7家歐洲飯店與1家中東飯店,目前FireEye還沒有發現任何飯店有資料外洩情況。

FireEye研究人員警告,駭客攻擊飯店多數攻擊目的是竊取公司內部資料或客人資料,而且經常出國的旅客必須事先了解旅行中可能遭遇的資安風險,也盡量避免使用公共Wi-Fi。

熱門新聞

2025-12-31

2025-12-31

2025-12-31

2025-12-31

2025-12-31

2025-12-31