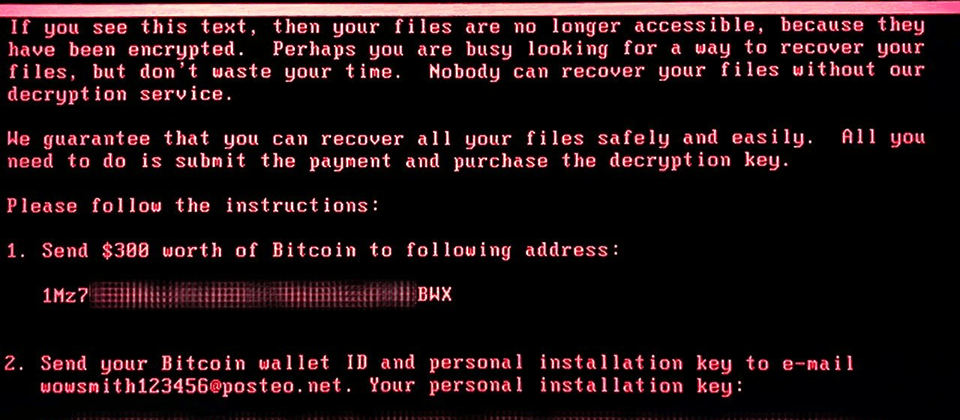

勒索軟體Petya的勒索信

圖片來源:

卡巴斯基

今年5月勒索蠕蟲WannaCry利用EternalBlue漏洞,才在全世界發動勒索攻擊,近日趨勢科技資安人員於6月27日發布文章指出,大部分歐洲地區的國家目前遭受勒索蠕蟲Petya的攻擊,同樣也是使用EternalBlue漏洞攻擊,要求受害者支付300美元(約新臺幣9,147元),根據趨勢科技調查,目前已經收到了7,500美元的贖金(約新臺幣22萬元)。

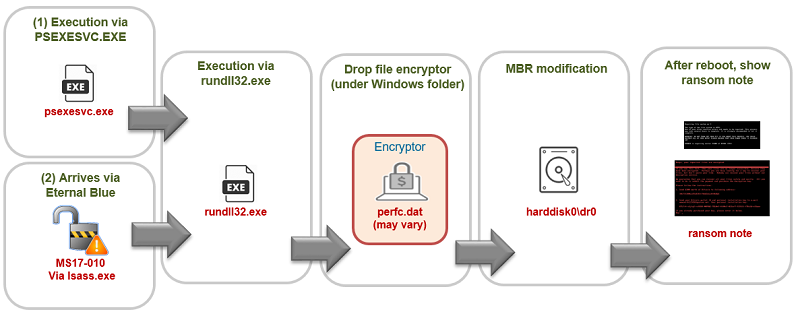

圖說:勒索蠕蟲Petya的攻擊路徑 圖片來源:趨勢科技

除此之外,資安公司ESET的研究人員進一步解釋,駭客除了使用EternalBlue漏洞破壞網路系統之外,駭客會再利用Windows的遠端指令功能Psexec或是WMIC(Windows Management Instrumentation)來執行命令,包括傳染至其他電腦。

勒索蠕蟲Petya攻擊後,會修改電腦內的主開機紀錄(master boot record,MBR),並自動建立排程,設定電腦於1小時內重新開機,一開機後就會跳出勒索訊息。Petya鎖定加密的檔案大多是企業常使用的檔案類型,甚至也會直接攻擊文件系統。特別的是,遭Petya加密的檔案,不會變更其副檔名。

目前,根據ESET研究人員指出,Petya已經攻擊了烏克蘭的數家金融機構、丹麥航運公司Maersk、英國廣告公司WPP,以及西班牙、印度的企業等。

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12

Advertisement