企業、各級使用單位所擁有的資產中,有那些理論上是需要嚴密保護,實際上又難以做到安全的?答案就是資料。

它既有形卻又無形,重視它、善用它,一時之間或許不會讓你馬上獲利,但忽視它、甚至失去它,就有可能會讓你一下就蒙受重大損失,例如與核心競爭力有關的業務機密。

資料的重要性,古人早已明白。在中國古代的楚漢相爭故事中,當劉邦率軍攻入咸陽時,許多兵將們搜刮城中的金銀財寶,唯有蕭何懂得將丞相和御史的圖書和律令等行政文書資料,收藏起來,掌握了全國各地的地理、人口與稅賦,後來劉邦自立為漢王,並任命蕭何為丞相,項羽和其他諸侯卻屠殺全城軍民而去,最後敗給漢軍,司馬遷在史記中評論:「漢王所以具知天下阨塞,戶口多少,彊弱之處,民所疾苦者,以何具得秦圖書也」。

從上面這段故事來看,一個國家所要保護的資料範圍其實非常廣泛,對於經營一家企業來說,無可避免需面對幾個必備的管理項目:產(生產)、銷(行銷)、人(人事)、發(研發)、財(財務)這,過程中會往往需要產生許多資料處理的工作,像是產生、儲存與交換,在過去沒有電腦的環境裡面,會透過紙筆來記錄成冊加以保存,而在目前在這個e化相當普及的時代,大多都已改用檔案和資料庫的形式來保存。

不論資料儲存為何種形式,這些有形的資產既然有保管的必要性,同樣地,也會有遺失的狀況出現,而在IT應用的領域,我們會用備份、備援的概念來解決資料意外損毀的問題,然而對於有心人士的竊取、外洩,則是由資訊安全的方法來解決。

就資訊安全的角度而言,早期大家所普遍採取的防禦思考邏輯,在於阻止病毒入侵、避免系統運作與所儲存的資料受到影響而癱瘓,後來隨著駭客入侵的行為越來越氾濫,動機也逐漸從炫耀技術變成盜竊、販賣資料來牟利的違法行為,所有人越來越清楚自己所要保護的最重要資產,就是資料。系統壞了,可以重建,資料沒了,也許還可以從備份系統中還原,但一些機密、敏感資料如果外洩出去,被其他人濫用、冒用,後果就不是你能掌控的。

傳統資安產品的局限

要透過IT的技術來防禦資料的外洩,方法和手段很多,也有一些效果,但問題在於許多使用者都不怎麼願意接受,而企業對於要花一筆錢來解決這樣的問題,也不是很感興趣,除非發生一些事件影響到公司商譽,或是被上游合作廠商、主管機關所要求,才乖乖認真配合導入。

隨著臺灣開始施行個人資料保護法,企業就算覺得自己不是駭客的目標,並什麼沒有了不起的資料能被壞人盯上,政府已經開始要求公民營單位遵循這項法令,因此,加強保護個人資料已經是企業經營管理必須面對的課題。

而對於個資的保護,單靠傳統的資訊安全技術,其實會受到很大的限制。以資料的偵測來說,因為個資並不是由幾個固定的字串所組成的,例如身分證字號、信用卡卡號等資訊,就是遵照一定格式所組成的編碼代號,有英文、數字,可是,我們所熟知的多數內容過濾產品,例如郵件稽核、網頁過濾都只能比對使用者所傳輸的內容,是否包含特定的關鍵字。

此外,對於像是結構化的資料(例如資料庫)、非結構化的資料(例如檔案)各自的相似性與相異性,資安系統該如何判斷,也是一個大問題。例如將檔案內容修改了一點點,該屬於同樣類型的檔案還是不同的檔案?將同樣的內容從檔案或應用程式裡面複製,再轉貼到網頁、電子郵件內,傳送出去,算是不同的資料嗎?對於這些複雜的狀況,傳統的資安產品大多無法明確界定。

內容的偵測與比對是一個障礙,另一個需要克服的困難是,傳統的資安防禦較著重從網路端的存取行為異常來管控,對於來自使用者端電腦的控管,最多只能做到周邊裝置控管、應用程式控管;而且,對於類似個資這樣的資料內容管控,以往只有在個人∕家用環境的電腦才會透過防毒軟體的功能,提供隱私防護,在企業環境下,並沒有提供這樣的集體監視與控管能力,直到後來一些專門針對端點(Endpoint)提供資料防護能力的DLP(Data Loss Prevention或Data Leak Prevention)產品,開始興起之後,才開始有了較完整的保護。

就算在網路與端點上都有了精確的資料內容判斷能力,這些產品彼此之間的運作能否密切合作、事件記錄是否能整合,也是一個問題,因為各自單打獨鬥,就容易有防禦上的漏洞出現。所幸,DLP產品發展到現在,上述這些問題都已經逐步克服了。

內容感知型DLP產品的崛起

從DLP這樣的產品類型名稱來看,似乎有許多既有的資安技術都可以提供,像是檔案∕資料庫加密、文件安全控管(EDRM),但仍有不同。

根據NSS Labs的定義,DLP是一種特殊設計的系統,能夠從時間的角度偵測潛在資料外洩突發事件,並且預防它們發生。

而且,即使資料處於不同存取狀態,DLP系統也能有所掌握,包含使用中(Data in Use,端點正在存取資料)、傳輸中(Data in Motion,資料透過網路傳輸)、存放中(Data at Rest,資料儲存在固定的位置),能夠預防敏感資訊的意外散播,而這套產品所用的方式,是透過控制資料進出網路與端點系統的關鍵位置,並且藉由內容檢查來監控資料的狀態。這樣的產品可建置在網路、端點,或在這兩者皆部署DLP。

至於所謂的敏感資料,則包括個人或企業擁有的資訊、智慧財產或專利、健康資訊、信用卡卡號等。

相較於文件安全控管,DLP屬於預防性的控制,主要的目的是阻止資料離開企業控管的範圍,但這項產品技術並不能保護到已經離開企業的資料。而文件安全控管針對資料內容的存取方式,不論是在企業內部或外部,均可配置不同的權限予以管制。

DLP另一個常見的定義是來自研究機構Gartner。他們將市面上幾家主要資安大廠的DLP產品,給予「內容感知型DLP(content-aware data loss prevention)」的稱呼。這種DLP的特性是能夠檢查傳輸中與儲存中的資料內容,並且基於政策設定去自動執行相關的防護措施,像是通知或主動阻擋,要達到這樣的功效,產品必須支援足夠的資料內容偵測技術,而不只是關鍵字比對與正規表示式(Regular Expressions)。

依照Gartner的定義,內容感知型DLP還可細分為三種:

1.企業級內容感知型DLP(Enterprise Content-aware DLP)

這種DLP會結合關鍵的偵測技術,讓企業本身能夠藉此界定出最需要保護的資料。產品本身包含了下列元件:針對個人電腦與伺服器的代理程式、實體或虛擬的網路監控應用設備,以及針對資料探索(Data Discovery)的軟體式應用設備。同時,這種DLP也會提供集中管理的主控臺,支援進階的政策定義與事件管理工作流程。

2.精簡型DLP(DLP-lite)

此種產品使用的偵測技術較少,而且支援的通訊協定較有限(例如電子郵件、網頁和FTP)。部署時,精簡型DLP僅個別針對端點、網路或資料探索等,而不是全部包含。在這種方案下,管理主控臺只支援基本的集中管控政策與很少的事件管理功能。

3.通道式DLP(Channel DLP)

本身並非獨立的DLP產品,而是具有部分內容感知DLP功能、整合在其他應用的產品,像是郵件加密。這種應用下的DLP的用處是協助使用者遇到一些問題時(例如被問到是否需要加密這封電子郵件),可以立即套用一個處理流程,去分析與自動判斷加密的動作是否必要。通道式DLP的產品比較局限在基本DLP功能的使用上,大部分是與法規遵循相關的用途。

以我們這次測試的DLP產品供應商來看,大部分是屬於企業級內容感知型DLP,像是McAfee、Symantec、Websense,在臺灣的市場上,還可看到Verdasys、RSA、GTB、Trustwave、CA等DLP產品。

至於後兩種DLP產品,Gartner也列出一些廠商,其中在臺灣可見到有廠商代理的廠牌有Proofpoint、Sophos和Zscaler。

OCR辨識功能成為DLP偵測技術發展的必爭之地

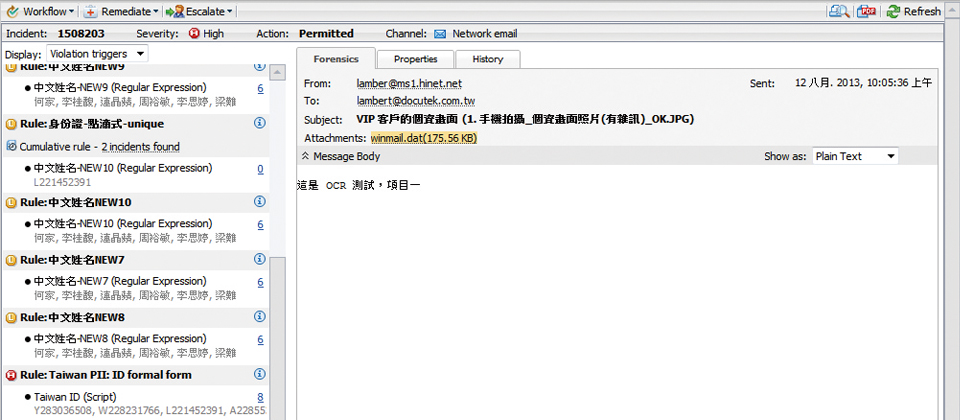

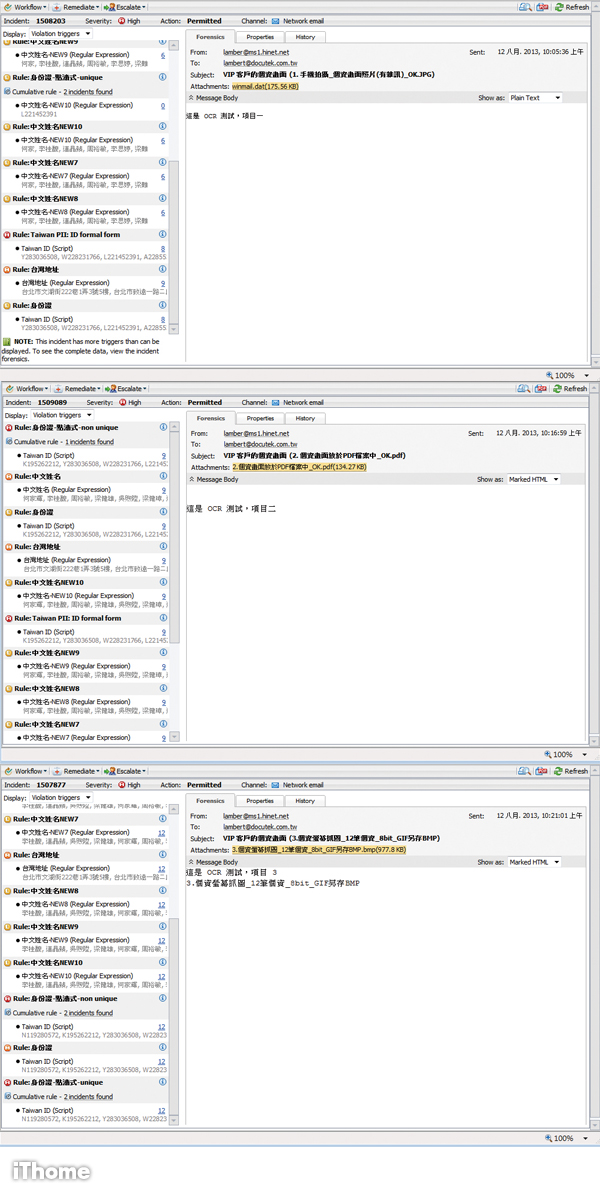

一般DLP所能偵測的資料內容,都是文字形式,對於透過手機相機、個人電腦螢幕截圖所包含的文字,許多產品還不能處理,因為這需要整合光學辨識技術(OCR),不過有些廠商的產品已經可以提供這方面的功能。圖為透過Websense Data Security Suite所偵測到的圖片資料外洩違規事件。

機敏資料可潛藏在檔案格式內

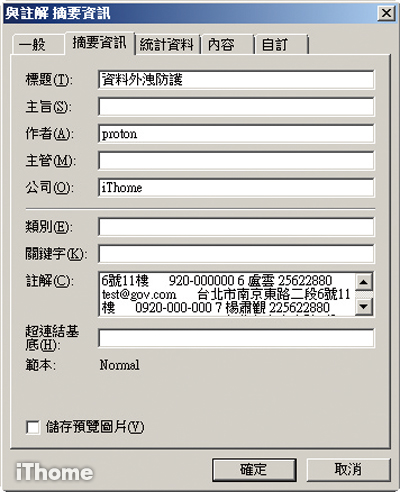

在目前流通的各種文件檔案格式中,可以置入許多你不易一眼就看到的內容,若單靠人力去判斷,有可能會無法發現裡面有刻意外洩的敏感資料。像是每一份Office文件都有的摘要資訊,裡面可貼上相當多的文字內容;或是在Excel檔案裡面,可以在其他工作表裡面貼上機敏資料,再將資料內容的字型色彩套用為白色,開啟該檔的人不易發現裡面別有玄機。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-06