Vectra

聚焦資安威脅偵測與應變(Threat Detection and Response)概念的解決方案,如雨後春筍出現在市場上,其中,又以端點威脅偵測與應變系統(EDR)最廣為人知,後續又有廠商將偵測與應變的範圍擴大至網路、電子郵件、雲端服務,形成所謂的延伸式威脅偵測與應變系統(XDR)。

2020年市面上又出現網路威脅偵測與應變系統(NDR),針對各種邊界以內的東西向/橫向網路流量進行分析,進而偵測、調查、因應惡意活動的存在。

若要建置NDR解決方案,用戶可選擇的廠牌相當多,我們這次要介紹的是今年新引進臺灣的Vectra,今年富比士將其列入全球50大頂尖AI資安公司。

從解決方案檢視,研究機構Gartner主持的用戶評價網站Peer Insights,也能找到Vectra,顯示他們在Network Detection and Response、Managed Detection and Response Services等類別有較高能見度。

關於應用的成效,他們也引用市場調查機構IDC在2020年對其用戶進行的研究報告指出,若採用他們的NDR產品Cognito,辨識真實資安威脅的效率可提升85%,安全維運中心(SOC)的資安分析師生產力增至2倍以上,面臨資料外洩衝擊與重大資安事件風險層面,能分別降低57%、63%的數量比例。

而針對已知網路攻擊手法的因應,Vectra表示,針對MITRE ATT&CK框架收錄的所有伎倆,無論是2021年公布的V10到今年最新推出的V13,他們的資安平臺能夠偵測的類型比例均超過90%;而在因應各種攻擊的反制手段上,Vectra原生提供整合MITRE D3FEND框架當中的三十多種作法,其中超過10種是Vectra專利研發的技術,而被列入此防禦框架的基礎。

透過感測器、AI大腦、雲服務協作,可對內網提供即時資安防護

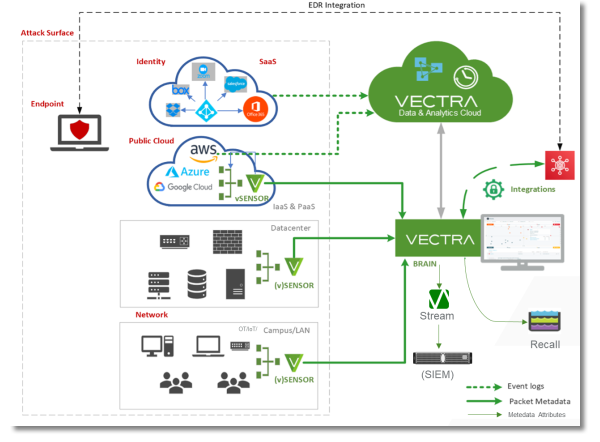

在實際應用上,Vectra可防護範圍與對象相當廣泛,以網路而言,包含企業管理的內部網路、公有雲服務的網路,以及這些環境使用的身分與存取管理系統,也能整合防毒軟體、EDR、NAC等端點防護系統、安全資訊與事件管理系統(SIEM)、安全調度指揮自動回應系統(SOAR)、網路流量監控與最佳化管理系統、防火牆、伺服器與網路虛擬化系統、外部攻擊面管理系統(EASM),以獲取更多威脅脈絡、工作流程自動處理,以及後續進行應變的處置能力。

若要啟用這樣的威脅防護體系,該如何建置?基本上,需要在環境當中設置感測器(Sensor)、AI大腦/控制中樞(Brain),用於企業內部網路時,用戶可部署實體設備或虛擬機器型態的感測器,再搭配實體設備或虛擬機器型態的AI大腦;用於雲端服務時,可部署虛擬機器型態的感測器與AI大腦。若選擇使用實體設備來建置,Vectra目前提供4種機型,其中的S11與S101僅支援獨立感測器的執行模式,B101僅支援AI大腦的模式,X29可扮演的角色最多元,可支援獨立感測器、配對感測器、AI大腦模式,以及兩種角色並用的混合模式。

這兩種元件各自提供哪些功能?感測器需與AI大腦配對,會以被動方式監控網路流量、提取關鍵的中繼資料,本身也持續提供封包擷取緩衝能力而能實現封包內容檢索,並將這些資訊轉送至AI大腦或是該公司管理的資料與分析雲,進行威脅偵測。

而在部署感測器時,我們可搭配存取交換器來進行頻外(out-of-band)的設置——透過SPAN、TAP(Test Access Point)或是封包中介器(Packet Broker)等方式來介接感測器;若是伺服器虛擬化/超融合基礎架構等環境,可設置虛擬機器型態的感測器,以VMware的虛擬感測器(vSensor)為例,可支援標準交換器(VSS)與分散交換器(VDS)等兩種虛擬交換器,之後即能透視虛擬環境中的所有網路流量,而能深層、全面地偵測在各種工作負載傳遞的資安威脅活動。

至於AI大腦,負責整個Vectra平臺的集中管理,對於從感測器接收到的中繼資料,可協助進行處理與去除重複的內容,若選用Vectra的威脅獵捕系統Recall或資安中繼資料湖系統Stream的授權,還能將這些資料轉送至其他地方,進行更進階的分析。

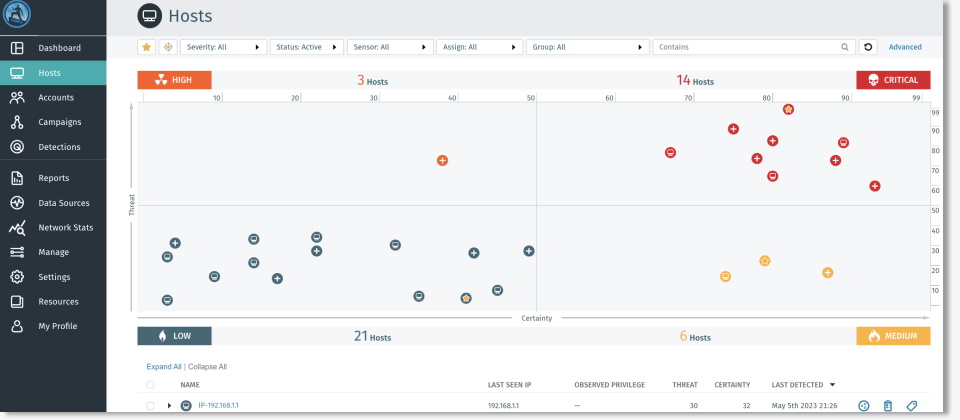

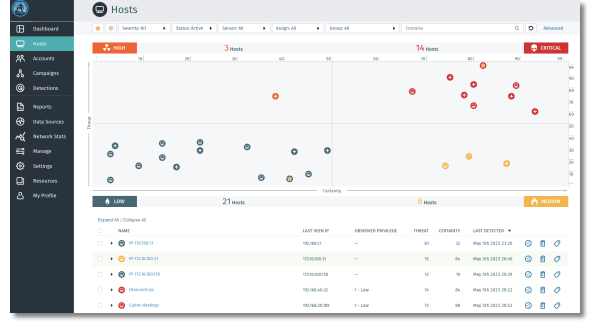

基於上述方式布下的網路活動廣泛監控機制,Vectra得以設置AI驅動的攻擊信號情報網(ASI),協助用戶進行自動化的威脅檢測、漏洞分類,以及優先處理排序,而能更清楚、有效地判斷關鍵資安威脅、排定處理的優先順序。

以NDR起家的Vectra之所以能夠廣泛應用於企業內部、公有雲等多種環境,我們從這個平臺的建置架構可看出端倪。用戶可在內部網路或公有雲設置實體或虛擬感測器,再由感測器連接至實體或虛擬大腦裝置,最終連往Vectra管理的資料與分析雲進行進階處理。圖片來源/Vectra

可涵蓋IaaS與SaaS公有雲,延伸保護身分,提供全面的監控與反制

除了設法收集網路環境的網路封包中繼資料,Vectra對於公有雲的IaaS、PaaS、SaaS等不同類型環境,也會擷取事件記錄,以便分析登入、檔案建立或修改、資料外洩防禦組態的設定、電子郵件信箱路由設定與自動處理的異動,以便找出攻擊者的行為模式。

基於這樣的資安威脅防護架構,Vectra目前可針對AWS、微軟Azure與M365這兩大公有雲服務,提供所謂的Cloud Detection and Response(CDR)解決方案。用戶可透過當中整合的ASI攻擊信號情資,自動進行威脅偵測、警訊分類、評估決定多個既存事件的等級與優先處理順序,進行進階的事故調查;而有了更深層的威脅脈絡,資安團隊可獲得豐富、多元的應變、包圍、調查、溝通等能力,進而能在很短的時間內,找到遭到駭客與惡意軟體侵入的系統。

在應變機制上,Vectra提供分析人員強制施行政策的工作與腳本,企業可搭配自動化的工作流程,並將資安團隊的人手用於反應動作的處理,也能經由管理主控臺介面去觸發預設的處理動作。

除此之外,他們的CDR也能分析使用者與指定角色活動,阻擋存在雲端控制層(Control Plane)的威脅,揭發冒用身分與躲避偵測的可疑活動,以免雲端運算、運算、儲存服務與資料遭侵害。

由於公有雲業者本身不斷強化與擴充自身的資安平臺,Vectra也持續改良CDR層面的整合應用。

例如,AWS最新推出的安全資料彙集平臺Amazon Security Lake,於去年11月底舉行的年度全球用戶大會發表,今年5月底宣布正式上線,6月初Vectra隨即宣布他們的CDR整合這項資安服務。

他們表示,目前供應全球用戶的ASI攻擊信號情資採用Amazon Security Lake;Vectra平臺對於Amazon Security Lake的原生支援,現在也能予以簡化。

而且,用戶部署Vectra Detect for AWS這項SaaS服務之後,號稱可在15分鐘以內,就能將具有豐富內容、傳遞真實狀況的資安警訊,送至Amazon Security Lake,過程中,會運用專屬的AWS CloudFormation範本進行處理,使其成為這個安全服務彙整的一個資料來源,並將內容轉換為開放網路安全資料綱要框架(OCSF)的格式。

而在公有雲支援,Vectra逐步擴充,2018下半開始陸續提供Azure、AWS Amazon VPC等兩大IaaS整合支援,延伸至SaaS雲端服務Office 365,到了2020年底、2021年初,將觸角擴展到雲端身分管理平臺Azure AD,從而提供身分威脅偵測與應變方案(IDR)。

基於Vectra持續蒐集、彙整的ASI攻擊信號情報,用戶在這個平臺的管理介面,看到各式各樣的警訊之餘,也能透過系統提供的優先順序排列呈現,找出面臨嚴重事故與身處於高風險狀態的主機。圖片來源/Vectra

熱門新聞

2026-02-09

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09