網路安全設備商Fortinet近日一項漏洞修補消息,由於業者通知用戶的方式有別於以往,再加上後續出現多起攻擊發生的態勢,所以引發了大家關注。

這起事件的起因,主要是Fortinet通知用戶,修補CVE-2022-40684漏洞,而這漏洞的性質,屬於HTTP/HTTPS管理介面的驗證繞過漏洞,其CVSS風險評分達9.6分,主要影響了他們旗下的三款產品線,分別是:FortiOS、FortiProxy、FortiSwitchManager。

只是,在這次漏洞修補通知過程中,Fortinet先在10月6日以電子郵件聯繫特定用戶,說明釋出CVE-2022-40684修補,呼籲他們儘速更新防火牆及網頁安全閘道產品,或採取緩解措施,信中並指出,這項通知僅提供特定用戶,並強調內容極度機密,不可對外分享,日後才會公告。

到了10月10日,Fortinet在自家網站的PSIRT資安公告區, 公開說明上述漏洞CVE-2022-40684的更新修補已經釋出了,當中提及他們注意到已出現成功利用此漏洞的情形。此外,同日還有針對另外5個漏洞的更新修補公告。

然而,在10月6日的隔天,就有用戶將CVE-2022-40684漏洞訊息公開,張貼於社群網站及客戶支援論壇,而且,接下來,許多媒體也都在官方公告前就報導此事,等於在廠商正式公告前,相關消息早已曝光。

這也使得Fortinet在10月14日,又再更新CVE-2022-40684漏洞的資訊中,不僅說明發生多起攻擊、公布相關IoC,也提到他們這次改變慣常的通知流程,是希望客戶能在對外發布公告之前,加強其安全態勢。

對於這樣的通知,我們也詢問臺灣Fortinet為何出現這樣的狀況,他們表示,此事件的通知模式並非常態,主要期望幫用戶爭取更多的反應時間。

整體而言,從目前官方揭露及掌握到的訊息來看,事件經過應是攻擊者先找出這個漏洞利用,因此Fortinet發現後趕緊修補漏洞,在釋出更新後,決定在發布產品安全性更告知前,先行通知特定用戶更新(這部分看起來是指通知有使用的用戶,官方並沒有特別清楚的說明),以爭取反應時間。

但從結果來看,Fortinet這次低調的漏洞修補通知,其實在隔日就公諸於世,早於正式公告。因此,此作法的效果及影響,是否不如一開始就直接公開揭露,成為外界議論焦點。

多家業者對未修補用戶示警

對於CVE-2022-40684漏洞被鎖定攻擊的情形,從Fortinet在10月14日所公布的資訊來看,之所以在6日調整了通知流程,是因為當時發現此漏洞遭濫用的一個實例,而到了14日,他們在公告提到,因為此重大漏洞的關係,已發生多起攻擊。

該公司指出,在6日的早期對特定用戶進行祕密示警之下,已在他們設置的誘捕系統中,發現網路上有掃描受影響的設備,利用漏洞下載配置檔並安裝惡意管理員帳戶。

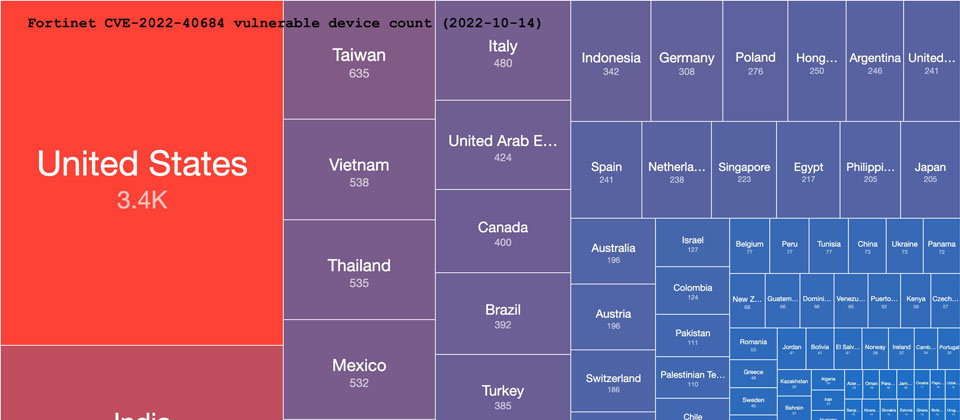

另外值得關注的是,針對此漏洞進行攻擊,其他資安業者及組織也揭露各自的發現。例如,資安業者GreyNoise表示,關於CVE-2022-40684的攻擊,他們的系統每天都偵測到上百個IP位址,對網路進行相關的掃描;Shadowserver基金會也發布報告,他們發現全球有17,415臺設備,易受鎖定CVE-2022-40684漏洞利用攻擊,應該要被修補,且不應將管理介面暴露於網際網路上,而從各國來看,美國與印度的暴露數量最多,分別都有超過3千4百臺、 1千7百臺的規模,臺灣有635臺,位居第三。文☉林妍溱、羅正漢

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-06

2026-02-06