Kr00k是由ESET研究團隊揭露的Wi-Fi安全性弱點,他們在今年的RSA大會期間正式發布這項漏洞的細節,並列出經測試而有Kr00k漏洞的多款物聯網設備。

對於當代的各種網路服務而言,加密連線的健全與否至關重要,傳輸的過程必須運用安全通訊協定,將兩端交換的資料進行加密,預防遭到竊聽與竄改,確保機密性與完整性,然而,這幾年來,多種加密通訊協定與相關的軟硬體配置,陸續被揭露重大漏洞,對於整體網路安全的應用,造成不小的衝擊。

例如,在2014年4月,許多網站伺服器普遍採用的加密程式庫OpenSSL,被揭露有安全漏洞CVE-2014-0160,也就是眾所皆知的Heartbleed,所有採用HTTPS的網站與網站應用系統都受到影響,連帶也衝擊其他的IT產品,像是作業系統、資料庫、網路通訊及安全設備,以及伺服器虛擬化平臺。

2017年10月,Wi-Fi無線網路應用普遍支援的WPA2加密通訊協定,被揭露10個安全漏洞,可讓他人發動攻擊,破解加密機制,而這樣的概念性驗證攻擊手法稱為金鑰重新安裝(Key Reinstallation AttaCKs,KRACK),採用WPA2加密的連網設備都有受害的可能性。相關的消息公開之後,許多Wi-Fi相關的網路設備、作業系統,都發布了安全公告,列出受影響的產品機型與修補方法。

而今年2月,又有一個與WPA2有關的漏洞Kr00k被人發現,雖然嚴重等級並不高,但因為是W-Fi晶片層級的安全性弱點,再加上廣泛受到許多產品搭配使用,使得受到影響的產品數量相當龐大。根據發表該項漏洞的資安研究者估計,可能有超過10億臺物聯網設備,由於規模相當驚人、牽涉到的產品類型與廠牌眾多,用戶可能也無法確認目前所擁有的連網設備,是否具有這個弱點,因此,也引發關注。

-2_graph(1).png) |

從智慧喇叭的檢測,追溯到W-Fi晶片,資安業者發現Kr00k漏洞

Kr00k漏洞是資安廠商ESET的研究人員找出來的,在2018年第三季,他們開始測試亞馬遜(Amazon)的智慧喇叭Echo,以及電子書閱讀器Kindle,因而發現這個安全性弱點,隔年1月9日,他們將漏洞回報給亞馬遜,命名為Kr00k,三天後,亞馬遜的資安團隊也確認無誤,並向其提出進一步的諮詢。

而在2019年上半,ESET研究團隊持續調查這個弱點的來源,直到7月18日,他們找到Cypress的FullMAC Wi-Fi晶片是根源,並聯繫這家晶片製造商,兩天後,Cypress的資安團隊確認該項弱點。不過,在8月14日,ESET研究團隊發現這項弱點不只是影響搭配Cypress Wi-Fi晶片的物聯網設備,同時,也影響採用Broadcom Wi-Fi晶片的設備,於是,他們也聯繫這家廠商,兩天後,Broadcom的資安團隊也確認該項弱點,並向ESET提議給予90天到120天的寬限期,以便Broadcom能夠針對這個漏洞進行修補方式的開發與發布,ESET也同意。8月17日,Kr00k漏洞也正式取得編號CVE-2019-15126的命名。

接下來,在2019年第四季到2020年第一季,Kr00k漏洞修補的機制也被釋出,提供給因採用Broadcom與Cypress Wi-Fi晶片而受到影響的設備製造商。

到了今年初,這項漏洞陸續對外揭露。在1月16日,ESET將Kr00k漏洞的消息,提報到網際網路資安促進產業聯盟(ICASI),並於2月26日正式公開,並在ESET公司主持的資安網站welivesecurity當中,透過部落格形式的文章,以及研究報告文檔,呈現他們的成果。

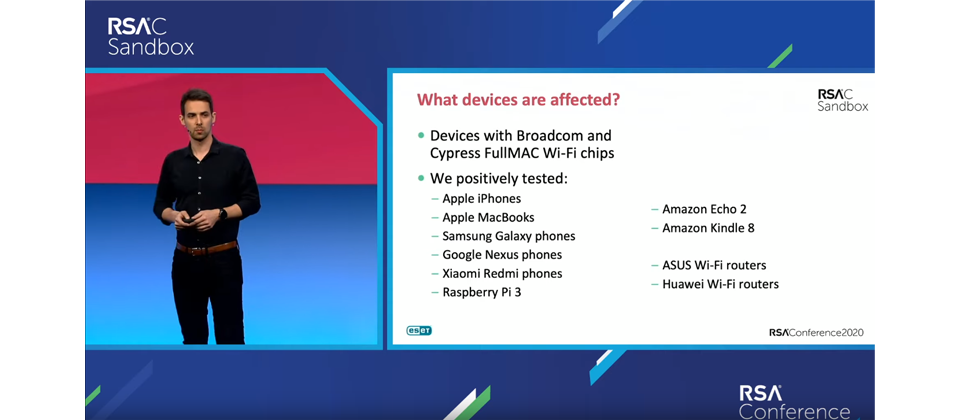

在ESET公布的研究報告當中,提到了幾個重點。同一時間,適逢今年全球重量級資安會議RSA大會的舉行,這項研究的其中兩位作者:Štefan Svorenčík和Róbert Lipovský,也在大會的RSA新創沙盒舞臺上,發表研究成果,該場演講主題就叫做:「Kr00k: How KRACKing Amazon Echo Exposed a Billion+ Vulnerable Wi-Fi Devices」,若想了解更多細節,在網路影音平臺YouTube,也有演講全程影片,可看到他們講述的內容。

首先,Kr00k是關於Wi-Fi晶片的漏洞,若採用這樣的晶片而具有該項安全性弱點的設備,將會運用內容全為0的臨時加密金鑰(all-zero TK),對用戶的Wi-Fi網路通訊進行加密,因此,一旦攻擊者攔截到這樣的網路流量,就能基於上述的情況來解開部分已加密的網路封包,而破壞了網路加密保護的效果。

其次,Kr00k目前所能影響的產品,主要是採用未修補漏洞的Wi-Fi晶片的設備,而晶片的部份,是由Broadcom和Cypress這兩家公司所生產的,但這些晶片已被廣泛使用到各種設備當中,包括智慧型手機、平板、筆電,以及各種物聯網裝置。

最後,則是找出受到Kr00k漏洞影響的產品。根據ESET先前的檢測,市面上已有一些設備具有這樣的弱點。以個人端設備而言,有亞馬遜的智慧喇叭Echo、電子書閱讀器Kindle,蘋果的智慧型手機iPhone、平板電腦iPad、筆電Macbook,Google的智慧型手機Nexus、三星的智慧型手機Galaxy、小米的智慧型手機紅米、樹莓派的單板電腦Raspberry Pi 3;在網路設備的部份,華碩、華為有幾款Wi-Fi基地臺與路由器機型,被檢測出有這樣的弱點。

|

|

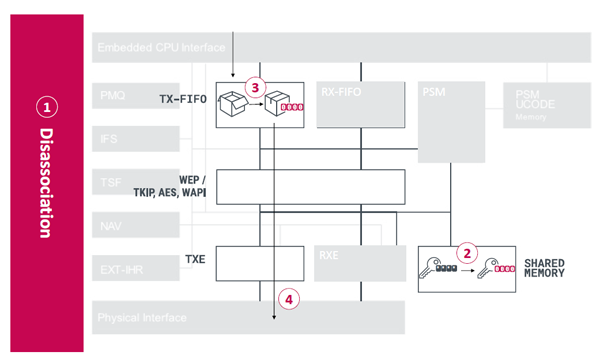

何時會發生Kr00k漏洞?當個人端設備的連現階段處於解離階段(1),存放在Wi-Fi晶片記憶體當中的暫時性金鑰,會被設置為全0(2),但位於晶片傳輸緩衝區的所有資料,會以全0金鑰的方式進行加密(3),然後傳送出去(4)。圖片來源/ESET |

Kr00k命名與KRACK有關

關於這個影響10億臺Wi-Fi設備的漏洞,ESET之所以取名為Kr00k,除了當中牽涉到全0臨時性金鑰的問題,而用了「00」來代稱,而以Kr開頭、k結尾的命名理由,則是因為這項發現與KRACK攻擊手法有關。ESET坦言,Kr00k源自於他們對於KRACK的研究,但兩者的本質並不相同。

起初,ESET的物聯網團隊在研究第一代的Amazon Echo時,發現有個與KRACK相關的弱點,隨後通知亞馬遜,對方也發布修補。接下來,ESET在研究第二代Amazon Echo時,他們發現它雖然不會受到原始的KRACK攻擊影響,但面對變種的KRACK攻擊手法時,無法免疫,尤其是連線站臺端(STA)使用成對臨時金鑰(PTK)建構、採用隨機ANonce時,在四向交握過程當中的PTK重新安裝行為。

經過多次與亞馬遜資安團隊的溝通之後,ESET發現問題是出在Amazon Echo採用的Cypress Wi-Fi晶片,並將這個弱點取名為Kr00k。

他們認為,正是因為上述的金鑰重新攻擊行為,觸發了Wi-Fi連線的解離(disassociation),促使Kr00k漏洞得以顯現,然而,Kr00k只是眾多導致全0臨時性金鑰的原因之一,但光就這點就已值得注意,因為具有弱點的Wi-Fi晶片已經被大量產品採用。

Kr00k的成因涉及Wi-Fi連線的解離處理

為何會有Kr00k的漏洞?首先,我們要先了解Wi-Fi連線的過程。當個人端設備與Wi-Fi基地臺建立連線時,初始的階段稱為聯結(association),結束的階段稱為解離(disassociation),而同時結合兩者的階段則稱為重新聯結(reassociation)。基本上,解離與重新連結的發生,可能是個人端設備從1座基地臺漫遊至另一座時,而其背後原因可能是訊號干擾,或用戶關閉Wi-Fi連線,而這些狀態則是由所謂的管理訊框(management frames)所掌管,但這裡的資料是未經認證與未加密的,因此,攻擊者可以變造管理訊框,以便手動觸發Wi-Fi連線的解離階段,讓目標端設備進行對應的處理。

就Kr00k漏洞的成因而言,關鍵就在於解離階段之後,當個人端設備的Wi-Fi連線處於這個階段,存放在無線網路介面控制器(WNIC)共用記憶體的臨時金鑰,會被設定為全0,這樣的行為是合理的,因為這表示連線解離之後,沒有進一步的資料需要傳輸,然而,ESET發現,在Wi-Fi晶片當中的傳輸(Tx)緩衝區當中的所有資料訊框,仍會被傳送出去,並且是以全0金鑰的方式加密。而在WPA2的通訊協定當中,會透過四向交握的方式建立安全連線,可確保個人端設備與基地臺之間的雙向認證,例如,確認雙方都知道預先共用金鑰(Pairwise Transient Key,PSK),也就是Wi-Fi存取密碼。在這段交握的過程當中,個人端設備與基地臺會建構與安裝加密金鑰,確保資料機密性與完整性,而這些作為兩端協商的金鑰稱為成對臨時金鑰(PTK),而這樣的金鑰會拆分成不同的金鑰,對應不同用途,其中與Kr00k漏洞相關的金鑰,就是長度為128位元的臨時金鑰(Temporal Key,TK),可在個人端連至基地臺的階段當中,用於加密以單播(unicast)方式傳輸的資料訊框

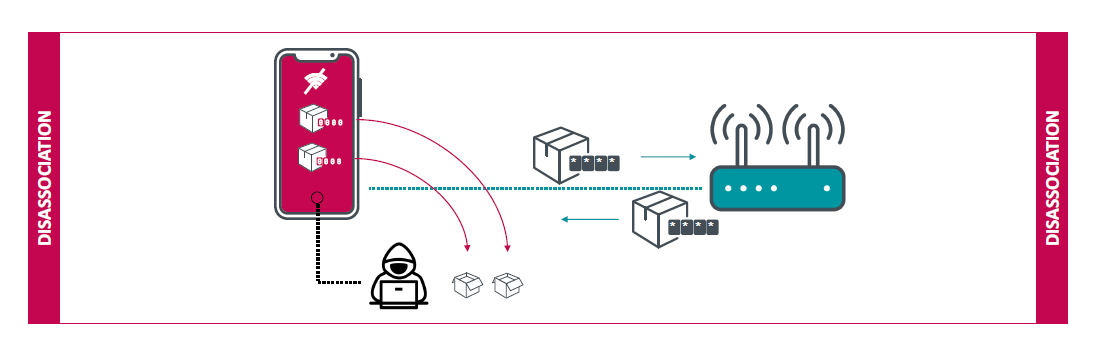

在這樣的狀況之下,攻擊者就能趁機以手動方式,觸發Wi-Fi連線的解離。而此類手法可行的原因,在於管理訊框本身是未經認證,也沒有加密。此外,若要導致連線解離,ESET表示,還有其他方法,像是傳送惡意封包、基於區域網路的擴充認證協定(EAPOL),皆能觸發Kr00k漏洞。

而關於以全0金鑰加密傳送的資料,攻擊者可以擷取下來,隨後進行解密。這些被取得的資料當中,可能包含好幾KB的敏感資訊。就攻擊管道而言,就算對方無法通過驗證與連結程序(例如不知道PSK內容)而難以順利存取無線區域網路,也可以透過WNIC的監控模式連上,而能濫用Kr00k漏洞,攻擊者需不斷觸發連線的解離,隨後就能有效引發連線的重新聯結,進而擷取到更多資料訊框。

最終,攻擊者可以拿到許多包含敏感資料的網路封包,包括DNS、ARP、ICMP、HTTP、TCP、TLS封包,都可以得手,就像使用未經WPA2加密的Wi-Fi網路。

|

|

當Wi-Fi晶片的資料以全0金鑰加密、傳送後,攻擊者即可擷取所有資料訊框,隨後進行解密,取得當中存放的敏感資訊,達到竊聽的目的。而且,就算攻擊者在不知道PSK內容而無法通過Wi-Fi身分驗證、建立WLAN聯結的情況下,仍可透過WNIC的監控模式來進行封包擷取。圖片來源/ESET |

|

|

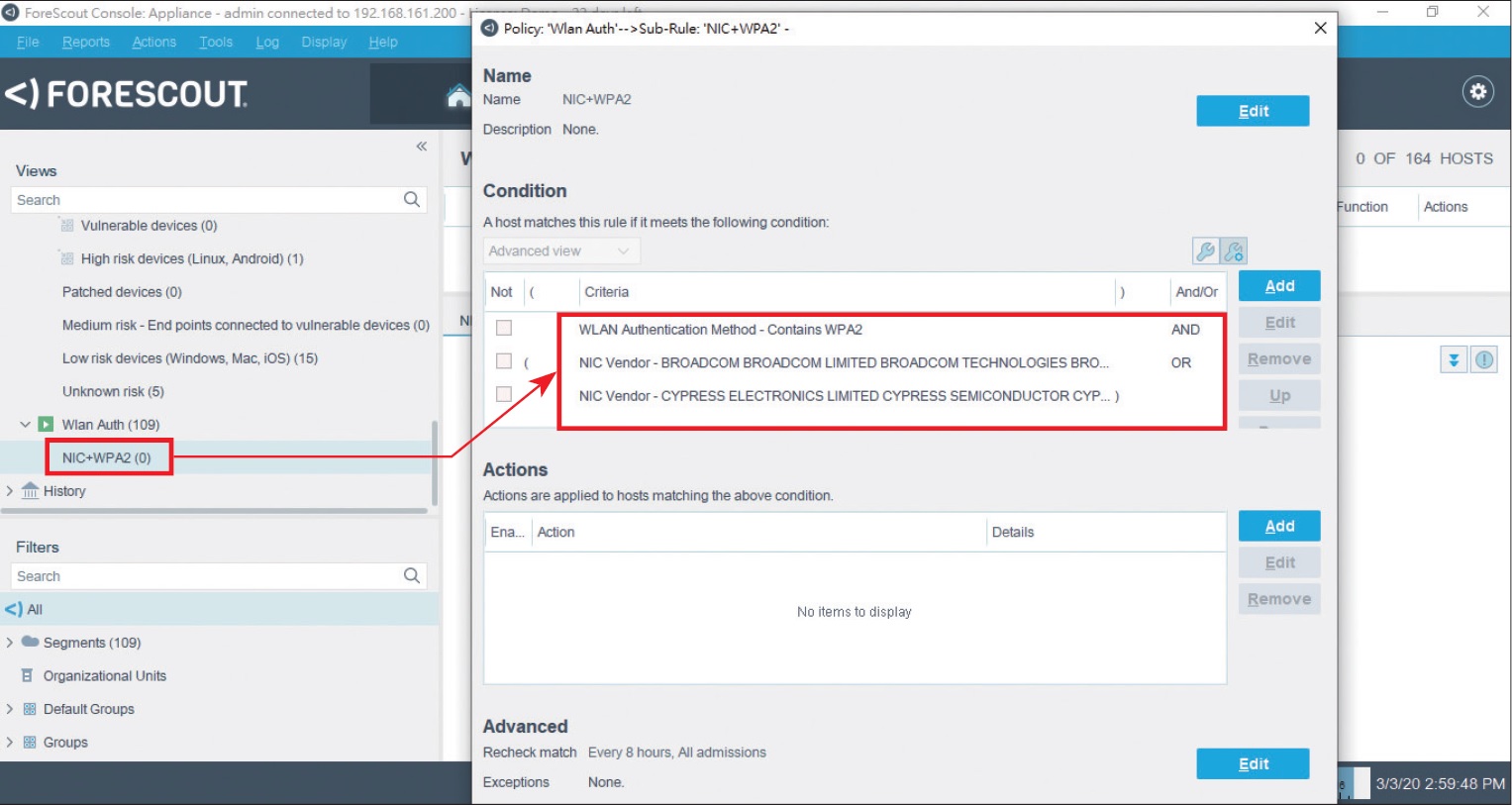

企業若要在內部網路探尋具有Kr00k漏洞的電腦或網路設備,可透過Forescout的設備透視(Device Visibility)能力,以複合條件指定的方式,將Broadcom、Cypress網卡,以及使用WPA2的端點或網路設備,納入控管政策當中。圖片來源/Forescout |

|

|

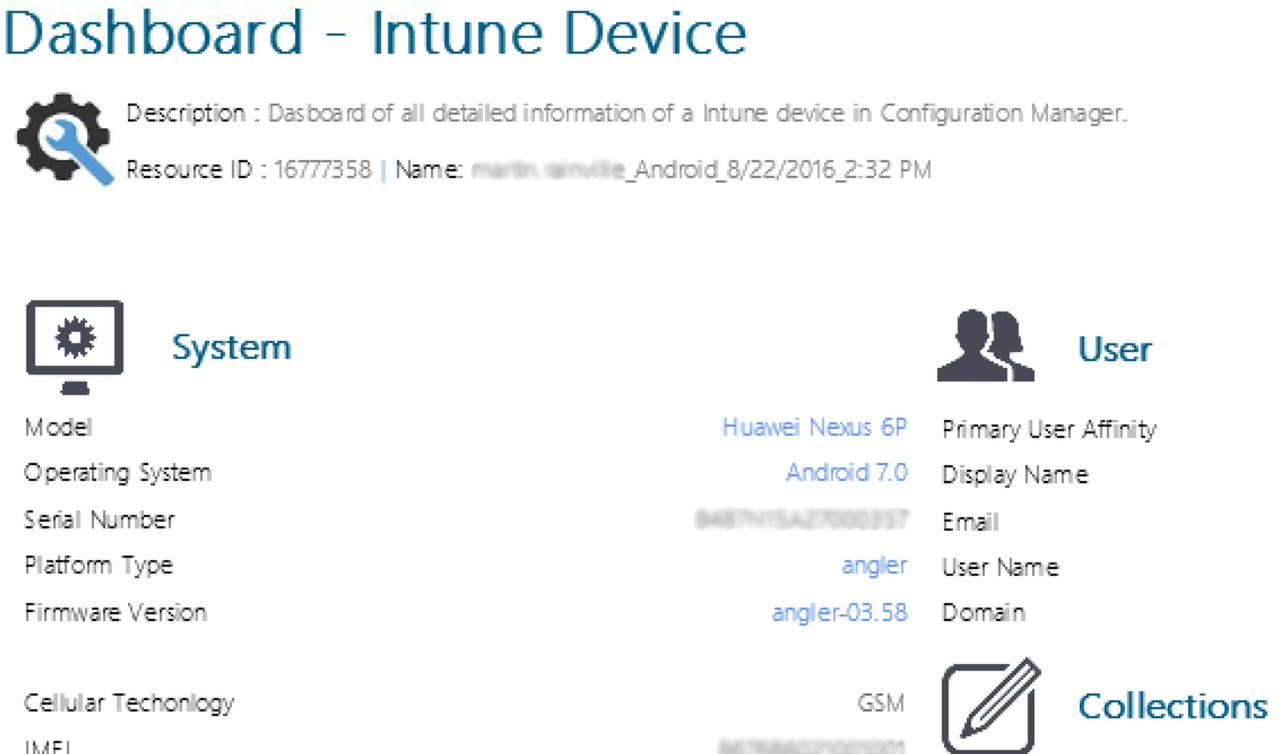

如果企業目前已採用微軟Microsoft 365,可運用Microsoft Intune與Microsoft Endpoint manager,透過這裡提供的硬體清查功能,找出具有Kr00k漏洞的連網設備。圖片來源/微軟 |

清查具有Kr00k漏洞的設備有其難度,產品廠商與資安廠商都要加油

既然有人找出了Kr00k漏洞,也釐清技術層面的成因,那麼,要解決這些問題很困難嗎?從目前的態勢來看,即便是Broadcom和Cypress提出對應的弱點修補方式,但該如何廣泛套用到已經上市、出貨的產品當中?而且,到底哪些產品具有這樣的弱點,也是一大困難,因為廠商很少主動揭露產品採用的Wi-Fi晶片,所以,若消費者與企業用戶想確認手上設備是否具有Kr00k漏洞,恐怕也無從著手。

所幸,還是有不少廠商願意主動揭露相關消息,我們在另一篇文章,已整合ESET的研究報告,以及洽詢廠商得到的消息,將相關的資安公告,以及調查結果,統合成一份受影響的廠牌與產品清單。

而在各家網路廠商成立的社群論壇當中,我們也注意到有些使用者貼文詢問此事,向廠商表達他們對於Kr00k處置方式的關切。然而,遺憾的是,仍有不少廠商相當被動,從這項漏洞在2月底被公開,至今已時隔1個月之久,並未主動對外說明,讓大眾了解他們的對策。

而在洽詢各家網路設備廠商是否有Kr00k漏洞的過程中,我們也發現,有些業者在自家的網站,平時就沒有設立專屬的資安公告區,而無法獲得直接的資訊,用戶僅能透過線上客服來個別確認,而我們以媒體的身分提問,也並未獲得對方回應。

對於企業而言,若本身已建置端點與網路層級的資安系統,能否找出內部網路具有Kr00k漏洞的設備,並且提供保護措施?經歷多次詢問,我們最終只找到兩家廠商提供解法。

首先,是以網路存取控制聞名的Forescout,他們對於端點設備的掌握相當深入,IT人員可使用複合條件,來找到採用Broadcom、Cypress網卡,以及使用WPA2的無線設備,之後針對這些端點設置對應的管控政策。

另一家是微軟,企業可運用Microsoft 365當中的Microsoft Intune,並協同Microsoft Endpoint Manager,找出暴露在Kr00k風險的設備;之後,用戶可使用Intune針對有風險的裝置,設定各種規則降低漏洞或連線風險,例如,若設備連到Wi-Fi也啟用VPN加密連線。

若要持續監控這些設備,企業可以在偵測回應平臺Microsoft Threat Protection當中,加入指定的監視條件,之後,這套系統就能用機器學習的方式,來聯結這個漏洞與其他潛在可疑風險。

|

|

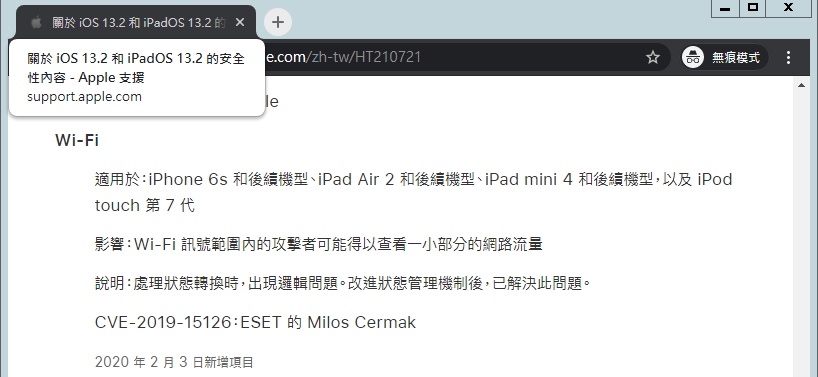

在智慧型手機的部份,蘋果iPhone是受到Kr00k漏洞影響的產品之一,廠商已發布公告,主動揭露軟體修補方式。 |

|

|

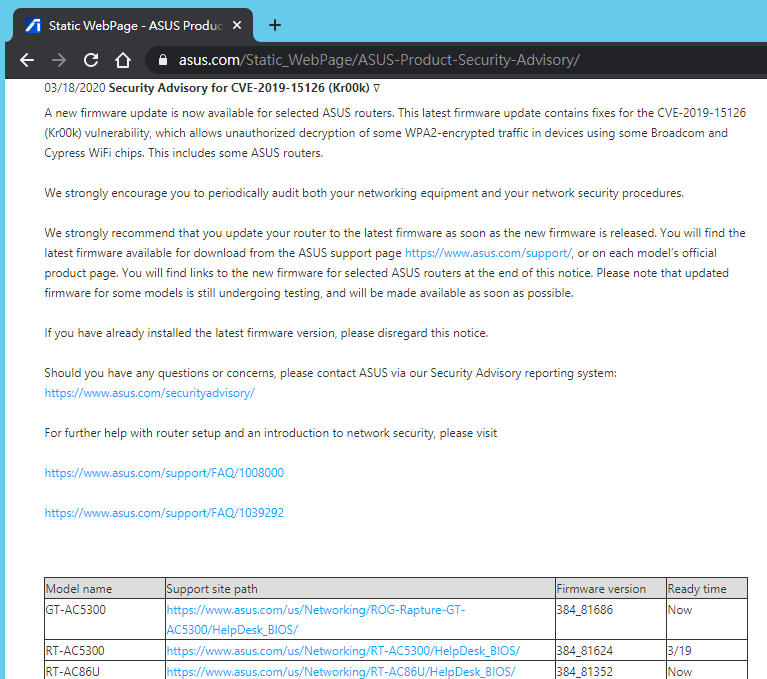

從網路設備來看,目前已經有多家廠商針對Kr00k漏洞發布公告,說明旗下企業級與家用Wi-Fi產品是否受到影響,例如華碩。 |

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09