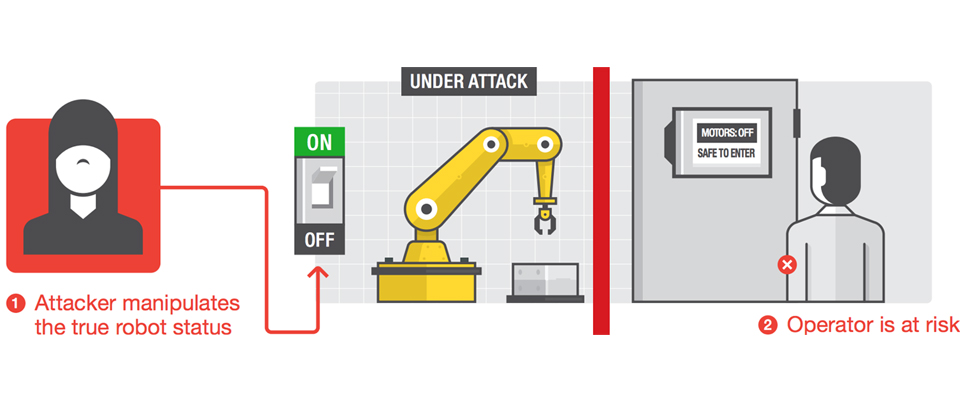

【操作科技環境與IT網路連接,使得駭客能夠控制OT設備,形成工安威脅】在訴求更為自動化的情況下,企業將操作科技(OT)連上網路,已是相當普遍的現象,使得這種環境曝露在資安風險中。以圖中的例子而言,駭客控制了操作手臂運作狀態指示燈,便能在操作手臂仍在運作的情況下,顯示停止燈號,使得操作人員誤以為能夠進場維修。(圖片來源/趨勢科技)

隨著企業操作科技(OT)自動化的程度越來越高,原先封閉的環境可能為此與IT環境和網際網路連接,再加上駭客攻擊的門檻逐年降低,已非高不可攀。在這樣的態勢下,原先大家普遍認為,長年持續運作的操作科技,理應不致遭遇到資安威脅,實際上卻可能潛藏了相當嚴重的漏洞。

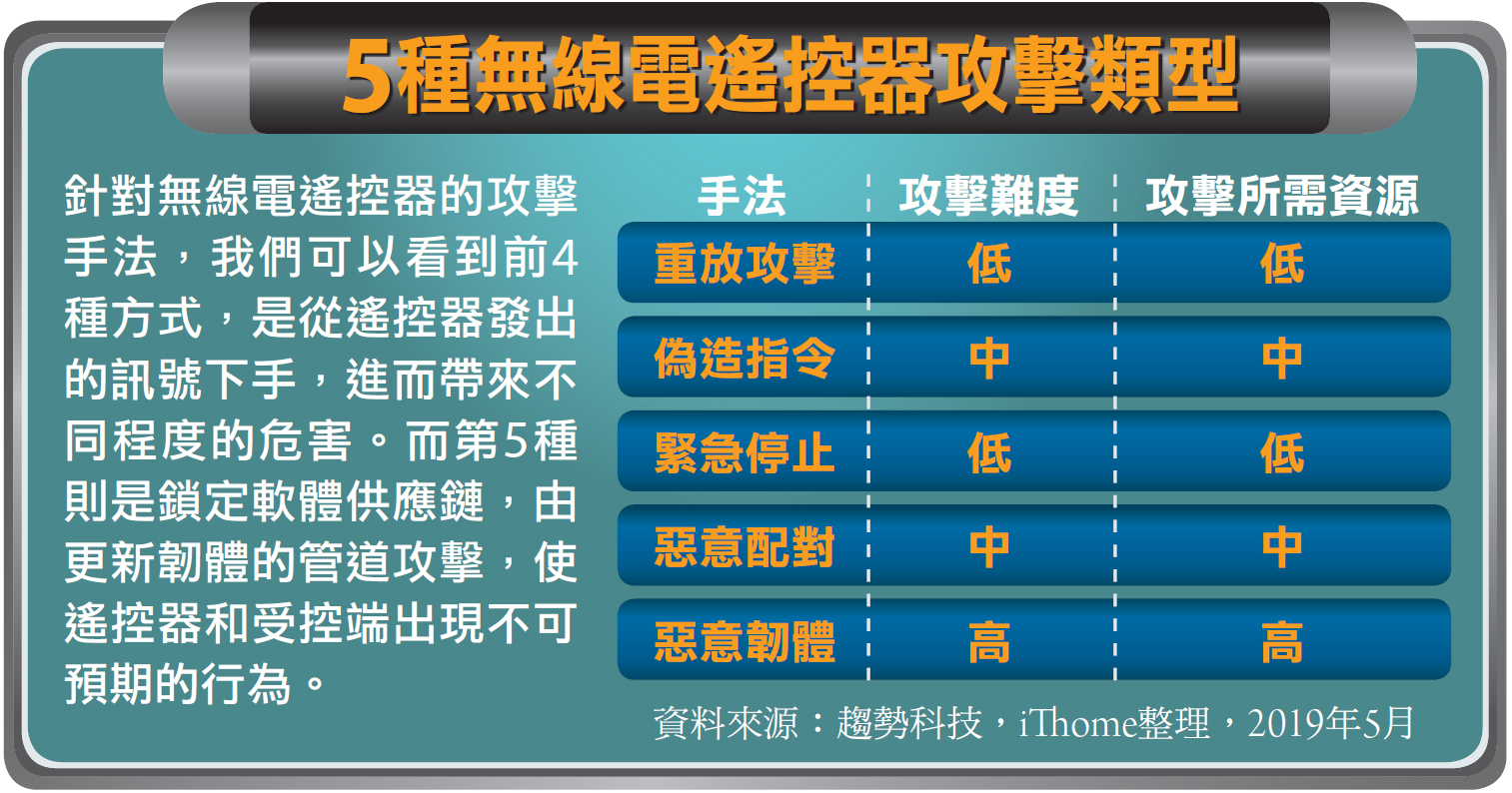

而這樣的威脅,不只各資安廠商的年度報告中都特別提及,今年的臺灣資安大會上,有許多專家也表示他們的看法,其中不少是關注在操作科技的環境裡,裝置長期缺乏修補資安漏洞,以及操作科技環境缺乏有關管理的議題。不過,除了操作科技的控制設備裡,含有長年未修補的漏洞之外,能夠用來遠端操作的無線電(RF)遙控器,其實同樣隱含被駭客濫用的危機。自2018年底,趨勢科技資深威脅研究員Philippe Lin就在HITCON Pacific大會上,揭露如何發現這種遙控器的漏洞,而於今年3月舉辦的臺灣資安大會,他繼續強調無線電遙控器潛在的資安問題,並且從訊號濫用到韌體的供應鏈攻擊,指出可能存在的5種弱點。

圖中由左至右依序為2款4G路由器,以及工業用的無線電遙控器,隨著操作科技與網際網路連接的情況變得普遍,駭客可透過左邊或中間的路由器,對遙控器進行攻擊。2款4G路由器的差異在於,左邊為Arduino開發板加工而成,較中間現成產品的成本更低。(攝影/周峻佑)

無須自行設計並製作作案工具,犯案門檻大幅降低

這裡所提到的無線電遙控器,在工業環境中運用相當廣泛,包含天車、移重式升降機、水泥幫浦、農業自動化耕作、自動化碼頭、採礦,以及工業自動化等環境中。Philippe Lin說,他們粗估這種工業用的無線電遙控器,每年約有至少2,000萬美元的市場,一旦被駭客盯上,發動相關攻擊,影響的範圍便難以估計。

由於過往開發工業用的遙控器設備,都是從硬體開發的方式著手,建置成本極高,駭客想要發動攻擊,偽造能控制受害設備的第2個遙控器,也同樣要付出相當高的代價。雖然技術上或許可以做得到,但駭客必須面臨到高昂的前置成本,而且在開發前述的遙控器上,也存在相當程度的技術門檻。

不過,無線電的技術這幾年發展下來,情勢已經出現了明顯的變化──自從2008年開始,有了軟體定義無線電(SDR)設備之後,駭客只要透過現成的裝置,就能進行攻擊,不需要自行從頭開發、製作專門的工具。Philippe Lin表示,像是提供研究無線電專用的USB裝置YardStick1,駭客就能拿來濫用,而這款裝置只要99美元就能取得。

而現在,隨著4G網路的應用極為普遍,加上創客文化和開發板的盛行,Philippe Lin的研究團隊實驗過程中,進一步利用開發板,拼湊出小型的4G中繼裝置RFQuack,外觀類似外接式的USB無線網路卡。駭客若是將這種裝置刻意擺設在工廠角落,就有機會從遠端下達攻擊命令。而他們組裝這款裝置的費用,僅為40美元,不光比上述的YardStick1更便宜,還能讓駭客在攻擊的過程中,不需到現場就能操作。

相較於20年前,駭客必須從設計到製造,自行做出專屬的硬體,如今卻只要使用YardStick1等現成裝置,就可以發動攻擊,門檻可說是非常低廉。沒有隨之演進的操作科技安全,在上述駭客攻擊手法已經出現大幅變化下,顯得特別危險,同時,Philippe Lin所屬研究團隊也發現,即使不甚複雜的攻擊手法,像是重放攻擊,至今卻仍然能夠大肆濫用。

無線電訊號濫用可假傳指令,甚至帶來工安危險

這裡所提到的重放攻擊,就是駭客將遙控器所發出的無線電訊號複製,再用來對被控端下達命令。Philippe Lin說,理論上,遙控器的製造商在設計設備時,應該要納入滾碼機制,來保護發送的無線電訊號不能被直接盜用,遙控器雖然下達了多次相同的指令,但實際上每組電波的封包內容都會不同。假如駭客側錄了其中一次的訊號,日後想要用來重放攻擊,由於與接收器認為應該收到的訊號不符,攻擊者便無法操作被控端。然而,在Philippe Lin實驗取得的7個廠牌遙控器中,竟全部都能濫用重放攻擊手法,向被控端下達特定的命令。

不只是前述的重放攻擊,即使是對於擁有滾碼防護機制的遙控器設備,駭客也可能進一步逆向工程破解,偽造出指令訊號;若是結合這兩種型態的攻擊手法,則可以不斷發送緊急停止的命令,而造成無法控制的情況。

濫用緊急停止命令的手法又可再區分成兩種,一種是發送大量指令,演變成阻斷服務(DoS)攻擊;另一種則是針對設備韌體設計不良,所造成的失控情形,在操作員按下緊急停止按鈕之後,駭客仍舊可向受控設備下達各種命令,導致更嚴重的工安事故。

再者,遙控器與接收器的配對,同樣有機會被拿來濫用,這種手法稱為惡意配對,使得原本的遙控器失去控制的能力,進而成為另一種發動攻擊的管道。

但Philippe Lin指出,上述的4種攻擊,最大的限制還是要在廠房附近發動,但若要變成遠端操作的網路攻擊,其實並不難。例如,駭客使用極為不起眼的小型4G路由器,就可以在遠端進行攻擊,而且在工廠或是工地裡,在暗處擺放這種路由器通常難以被發現。

除了無線訊號本身的操控之外,駭客可間接透過燒錄自訂韌體的電腦,進行供應鏈攻擊,使得設備更新韌體之後,有可能變得錯亂而無法正常運作。

防治無線電遙控器成攻擊目標,有待從開發流程就納入資安

針對上述所提及的攻擊,Philippe Lin說,重放攻擊與緊急停止的阻斷服務攻擊,可透過更新具有滾碼機制的韌體解決,尤其是一般市面上的汽車鑰匙或是鐵捲門控制器,都提供這種機制,他認為,廠商要在遙控器韌體加入相關功能的難度並不高。不過,由於必須一臺一臺更新,因此真正的困難之處,恐怕是在召回待更新韌體的遙控器。

而對於駭客偽造指令和惡意配對的手法,則是因為遙控器加密的強度不足,甚至是缺乏有關機制,理論上也是要升級韌體,但Philippe Lin指出,有些設備本身沒有加密演算法所需的運算晶片,因此連帶也要升級硬體,導致成本大幅增加。

至於供應鏈攻擊,除了要保護修改韌體的電腦,加強端點防護,也牽涉嵌入式韌體安全。但由於這些遙控器一旦被發現漏洞,往往不易修補,Philippe Lin指出,資訊安全要從設備的設計與採購的時候,就納入考量,廠商和企業的資安意識就很重要。

無線電設備資安研究不易,有待製造商良性互動

其實,有別於許多資安研究,無線電遙控器領域的門檻,其實相當的高。但在這樣的情勢下,他們委由漏洞獎勵計畫組織Zero Day Initiative(ZDI)通報製造商,得到的反應卻可能相當消極,認為資安人員在找麻煩。因此,Philippe Lin也揭露他們研究過程裡,與一般資安研究的差異,希望廠商接獲漏洞通報時,能夠認真看待並予以處理。

Philippe Lin表示,在他們研究的過程中,首先,資安人員會面臨有關電信法規的要求,必須事先向行政院國家通訊傳播委員會(NCC)報備才行,否則很有可能會面臨觸法的危險。再者,則是在模擬環境上,往往無法直接採用實際的工業設備,因此在研究的過程裡,他們將無線電遙控器與起重機模型連接。

企業看待資安漏洞的通報,還是要採取積極因應的態度,這些資安研究才能促成更安全的設備。

熱門新聞

2026-02-09

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-06