企業想要加強資訊安全,不只是思考如何察覺及防堵威脅,耀達電腦技術總監鄭郁霖認為,應該從企業內部資訊建設著手,並利用12套開源軟體,在增加安全性同時,也保持企業營運不因資安事件而中斷。

在茫茫的開源軟體大海中,找到符合企業需求的資安軟體,一直是資訊人員的難題。在3月舉行的2019臺灣資安大會上,還有另一場資安開源工具的應用分享,也在探討這項議題,耀達電腦技術總監鄭郁霖以自己使用經驗,強調要從維護IT架構的恢復力(Resilience)開始做起,並一口氣推薦多達12款解決方案,同時,他也分享了自己挑選開源軟體的技巧。

臺灣中小企業資訊人員經常面臨的情況,就是企業缺乏能投入資安領域的資金,往往背後也伴隨著的是,政策與人力支援極為不足。鄭郁霖說:「錢能解決的問題都不是問題,真正的問題其實是根本沒有錢」,但是,資訊人員又不能坐以待斃,導入開源解決方案,就是最務實的策略。

鄭郁霖認為,資訊人員在挑選各式軟體或是系統的時候,不只要評估實務應用上的需求,也要將資安防護納入考量,他也依據自己推薦企業採用的順序,列出了12款開源軟體──先從透過虛擬化平臺統合現有資訊系統,再進行事件記錄的監控,接著,就要針對災害復原,保護企業重要資料,更進一步,則是網路流量與行動裝置的控管,最後,若是企業自行開發應用程式,也要導入黑箱與白箱檢測機制。

相較於同場活動另一位主講者博格讀書會創辦人X1的經驗分享,兩人都是以資訊人員兼任資安工作為題,介紹開源或是免費的工具, X1推薦的解決方案,是從駭客的攻擊過程著手反思企業需求,鄭郁霖則是依據網路管理的層面提出建議,較為偏重企業面臨攻擊時,仍能維持正常運作的能力,也就是現在資安上常會提到的「恢復力」。

整體來說,鄭郁霖介紹的工具中,我們看到缺乏防火牆一類的網路防護機制,他也提出說明──由於這種類型的解決方案中,仰賴大量的即時更新與技術支援,商業產品較能做到有關維護,因此他沒有特別推薦對應的開源工具。

建置整合防火牆功能的虛擬化平臺,一次做好系統集中運作及網路安全防護

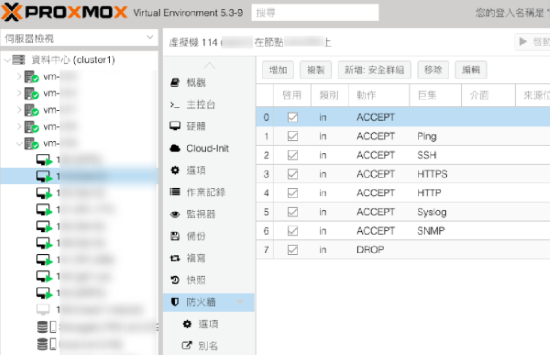

要著手改善企業的IT環境管理,鄭郁霖認為,第一步應該要透過Proxmox Virtual Environment彙整現有的資訊系統,而這套虛擬化平臺同時內建了防火牆功能,企業便無須額外為VM再添購有關軟體。圖片來源/鄭郁霖

透過虛擬化平臺彙整現有的資訊系統,降低管理難度

在鄭郁霖推薦的開源軟體中,首先提到的是虛擬化平臺Proxmox Virtual Environment(PVE)。透過虛擬化統合企業裡各種重要的資訊系統後,能改善備份、復原、遷移,以及環境建置所面臨的不便,因此,比起導入各式的管理工具,他認為要改善企業資安的第一步,就是要先透過虛擬化平臺,統整現有的資訊系統。

鄭郁霖表示,相較於其他虛擬化平臺,PVE雖然是開源軟體,但是功能相當完整,內建備份還原、快照、高可用性等機制,也支援Linux容器(LXC),企業能用來做為隔離的測試環境之用。

而在虛擬環境網路管理的部分,鄭郁霖特別提到PVE本身也內建了防火牆,資訊人員可從主機端進行集中配置與管理,或是以群組為單位設定防火牆政策、套用相同的巨集指令等,無須為每個VM額外購買防火牆軟體。

再者,漏洞修補即時、軟體版本能直接就地升級,也是PVE的特色。鄭郁霖指出,今年2月11日公布的容器執行元件runC重大漏洞(CVE-2019-5736),Proxmox在隔天就納入有關元件的修補程式,算是相當迅速。而根據鄭郁霖自己的經驗,他在6年前建置的PVE系統2.3版,僅透過內建的升級機制,便一路順利更新到現在最新的5.3版本,過程中並未再重新安裝。

針對可能面臨的攻擊行為,建立異常徵兆的預警措施

在統整了現有的重要資訊系統之後,接著,資訊人員便要建立內部網路環境的事件警示機制,鄭郁霖推薦的是LibreNMS與Graylog,前者可監控裝置的網路使用率、溫度等狀態,讓資訊人員能得知伺服器主機的健康程度,後者則提供進一步事件記錄分析的能力,進而找出攻擊的徵兆。

藉由上述2款系統做為資安事件的情報站,並建立有關的規則,一旦出現異常狀況時,就立即通知管理者,排除可能導致服務停止運作的事件,進而降低服務被迫中斷的時間。

該如何運用LibreNMS?舉例來說,可用於網頁伺服器監控,檢測網頁的內容是否遭到置換。由於某些入侵攻擊手法裡,會暗中植入惡意程式碼或是竄改網站的檔案,透過這樣的監控機制,就有機會及早發現攻擊事件。

另一種應用情境,是用LibreNMS來檢查網路設備的組態設定檔案。藉由定期檢測設備中的組態自動備份,我們可進行差異比對,以及版本控制。若是面臨網路設備的組態遺失,就能快速回復,網管人員也能從中找出可能的錯誤。

而在應用程式服務的可用性上,也可以藉由LibreNMS降低管理負擔。例如,用來維持SSL憑證與網域的有效性,在到期日的90日前,在LibreNMS主控臺上顯示為警告,等到有效期剩下30天時,則列為重大事件,並通知管理者,以免忘記續約而導致服務中斷。

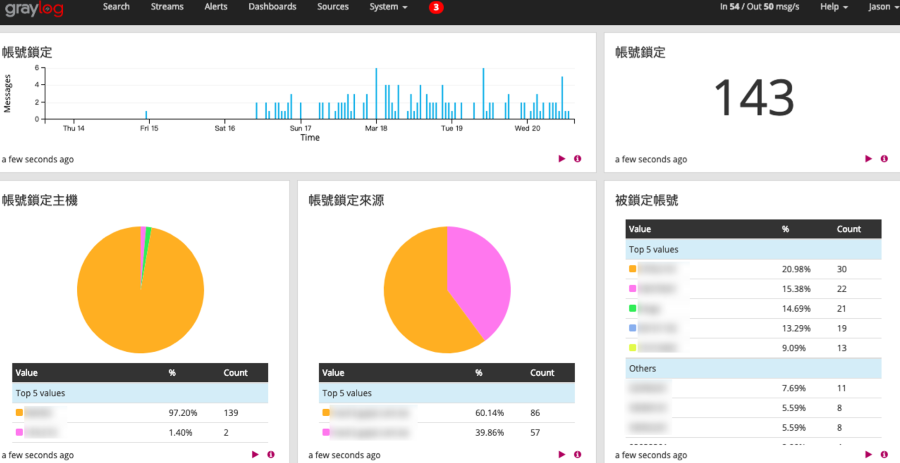

對於事件記錄的分析上,鄭郁霖運用了Graylog,並在這套系統的儀表板上,快速判斷AD網域裡,帳號遭到攻擊者鎖定的情況,同時得知那些主機成為攻擊目標,透過Graylog顯示的圖表,也能了解攻擊的趨勢。

若要尋找進一步的詳細資料,我們也可以藉由Graylog的搜尋功能,過濾出指定類型的事件記錄。

考量檔案可能遭到加密勒索,備份與快速復原的重要性也隨之提升

有了內部網路的監控機制後,接著,資訊人員要確保資料的可用性。

近年來勒索軟體攻擊極為猖獗,一旦企業遭受到相關攻擊,導致重要資料無法使用時,輕則導致營運中斷,嚴重者可能迫使公司關門。因此,鄭郁霖推薦了2款開源解決方案,能協助企業快速復原資料,進而回復正常運作,它們分別是FreeNAS和Duplicati,其共通點是都內建了加密功能,增加備份資料的安全。鄭郁霖表示,他在利用FreeNAS異地備份IDC機房主機的資料時,便會利用上述提到的資料加密功能,避免公司機密遭到外洩。

以FreeNAS而言,提供快照與內建資料檢查機制,由於採用ZFS檔案儲存系統與軟體定義儲存(SDS)架構,一旦主機出現故障,企業只要將磁碟移轉到新的FreeNAS主機上,就能繼續運作,因此,這套備份系統不致被特定的硬體限制。

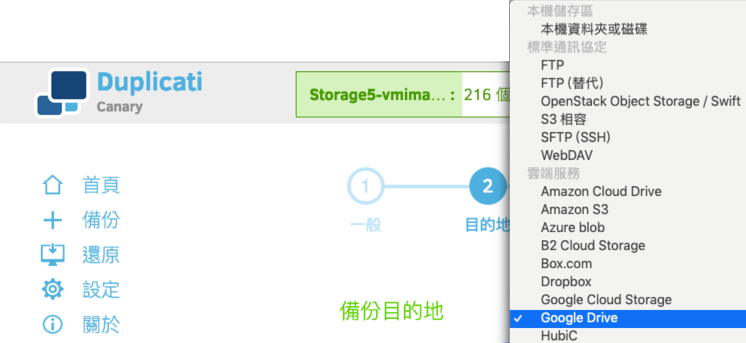

對於許多中小型企業,往往難以再建置外部的備份伺服器,透過雲端儲存空間達到異地備份,便是一時之選,而在這種備份的需求下,能廣泛支援將資料備份到多種雲端空間Duplicati,就是相當合適的解決方案。鄭郁霖表示,幾乎所有Linux系統能夠運用的雲端空間,這套備份系統都能使用──包含了常見的Amazon S3、Box、Dropbox、Google Drive,以及微軟OneDrive和SharePoint等,盡在Duplicati支援之列。

進一步掌握網路進出流量,並擴及行動裝置的管理與弱點檢測

有了基礎建設,以及內部網路環境的監控機制,也確保了企業重要資料的可用性之後,隨後,我們應強化網路與行動裝置的管理,還有弱點掃描等面向。

對於網路的管制,鄭郁霖推薦網路存取控管(NAC)解決方案PacketFence,它同時能將無線網路納入管理,並結合了使用者身分驗證機制,以及控管能夠存取企業網路環境的裝置等功能。而安全性的部分,這套軟體與OpenVAS弱點檢測工具搭配後,就可檢查連網裝置安全。另外,若是再結合Snort套件,PacketFence還能檢測裝置的網路存取行為,進一步從中發現異常跡象。

除了企業網路的存取,現在相當普及的行動裝置,也是企業需要納入管理的項目之一。鄭郁霖建議採用WSO2 IoT這套行動裝置管理系統(MDM)。而對於這類裝置的應用程式安全性,他推薦採用Mobile Security Framework(MobSF),以此檢查APK和IPA應用程式檔案,是否存在潛在的風險。

若是企業本身也開發應用程式,鄭郁霖則建議,可運用另一套開源檢測軟體SonarQube進行程式碼掃描,減少自行研發軟體的弱點。

在上述的防護措施之外,電子郵件是企業不可或缺,同時也是攻擊者時常會大肆濫用的管道。鄭郁霖推薦可採用Proxmox公司推出的郵件安全閘道。

值得一提的是,Proxmox Mail Gateway內建了3種信件過濾機制,分別是以IP位址為對象的即時封鎖黑名單(Real-time Block List,RBL)、DNS封鎖黑名單(Domain Name System-based Block List,DNSBL),以及垃圾信統一資源識別即時封鎖黑名單(Spam URI Real-time Block List,SURBL)。其中,透過SURBL,Proxmox Mail Gateway便會偵測郵件裡的連結,若是發現有可疑的特徵,包含垃圾信網站、釣魚網站、惡意軟體網站等,便會予以阻擋,過濾潛藏在電子郵件裡的威脅。

這些能改善企業資訊安全體質的開源軟體,不只降低了IT人員的管理負擔,由於從管控系統就選用具備相關資安功能的軟體,使得資訊人員能同時兼顧資訊安全。

分析內部網域的使用情況,監督使用者帳號登入

事件記錄的收集與解析,能夠協助IT人員及早發現可能潛在的資安事件,鄭郁霖以Graylog分析AD使用者登入的情況為例,能列出可能含有高度風險的使用者帳號。圖片來源/鄭郁霖

將資料備份到多種常見的雲端儲存空間

想要以雲端服務做為異地備援的目的地,Duplicati可存取多種常見的服務,包含了Dropbox、Google Drive、微軟的OneDrive和SharePoint,還有AWS S3、Azure Blob,以及GCP等,都能使用。圖片來源/鄭郁霖

挑選開源軟體也有技巧,不能只留意功能是否符合需求,還要注意其他面向

如何評估適合的開源軟體解決方案

在公司環境建置開放原始碼軟體時,IT人員不只要選出合適的套件,更要留意後勤支援與授權要求

對於採用開源的解決方案,許多的資訊人員心裡存在一份擔憂。商業軟體出錯,或許可以要求廠商負責解決問題,但開發原始碼的軟體,一旦出現異常,通常得自行處理。因此,資訊人員在評估開源軟體的時候,不只要了解功能是否合乎需求,更要把開發者與社群支援的情況,列入考量。

除了軟體開發者支援的能力,開源軟體的授權和安全性,也是必須納入評估的部分。不過,雖說資訊人員可尋求較為知名,甚至擁有商業公司支援的軟體,確保自己不會變成軟體孤兒,但是開源軟體的授權種類繁多,會不會存在什麼限制沒有留意到,而導致企業不小心違反相關授權條款?軟體的安全性又要如何評估?有沒有工具能協助我們判斷呢?

答案其實是有的。鄭郁霖提出了Open Hub平臺──IT人員只要輸入開源軟體的名稱,該平臺就會顯示有關這套軟體專案的情況,包含所採用的授權模式、漏洞出現的頻率與修補因應的可靠程度指標、專案的活躍程度,以及具有高度同質性的替代開源軟體等資訊,可供參考。Open Hub由老牌開源套件檢測解決方案業者Black Duck(現被Synopsys併購)推出,統整了47萬款開源軟體專案的資料,對於想要採用開放原始碼解決方案的IT人員而言,Open Hub可說是相當實用的資訊平臺。

從3種面向評估軟體受支援的程度

事實上,IT人員該如何挑選合適的開源軟體,鄭郁霖指出,衡量軟體開發者的支援能力,減少導入之後一旦遇到開發者停止維護,便求助無門的情形,其實與軟體功能的評估同樣重要。資訊人員想要確認這件事,可從3個面向著手,首先,是這款軟體的更新頻率,假如一款軟體好幾年都沒有更新,那麼要是使用之後遇到臭蟲,或是與其他應用程式不相容的情形,可能就得要自行解決。

再者,則是有關這款軟體受到採用的程度。假如一款開源軟體有許多人採用,那麼出現錯誤時,除了開發者能夠處理,也比較有機會出現有志之士,協助提出修正檔案或是其他解決方案。

若是擔憂個人開發者可能因為自身各式的狀態,而終止軟體維護,鄭郁霖認為,也可以選擇由商業公司提供的開源軟體。

由於這種型態的廠商,獲利管道通常來自提供技術支援與軟體進階功能,開源版本的口碑會影響其商譽,因此,由他們推出的開源軟體,不僅可靠性較高,後續的支援往往也比較有保障。

綜合上述的建議,雖然在挑選解決方案的過程中,IT人員還是需要多花些心思,自己做足功課,了解開源軟體的情況,但只要能夠善用Open Hub所提供的資訊,便能加速評估的速度,找到適合的軟體。

評估開源軟體時,可透過專屬網站追蹤發展狀態

想要了解開源軟體專案進一步的資訊,IT人員可透過Black Duck所推出的Open Hub網站查詢。以搜尋LibreNMS為例,我們可得知 ①授權模式與限制、

①授權模式與限制、 ②被發現的漏洞與修補記錄,以及

②被發現的漏洞與修補記錄,以及 ③社群參與的情況等。

③社群參與的情況等。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

.jpg)