以往,對於員工上網安全,通常企業採用的是過濾機制,像是建置上網安全閘道,藉由攔截有問題的網站,達到保護的效果。然而,隨著網路環境的變化,即使是正常的站臺,也難保遭到有心人士植入惡意軟體,藉此在使用者的電腦植入後門程式,進行攻擊、竊取資料,或是利用電腦來挖礦等情形。因此,若是能在已有的上網防護機制之餘,進一步將員工的電腦與外部網路實體隔離,一旦發生攻擊的情況,這些電腦不致直接受到影響。

論及將使用者電腦與外部網路、應用程式隔離,一般而言,大多數人會先想到的方法,是虛擬化平臺廠商已經推動多年的桌面虛擬化(VDI)。不過,若是導入,企業也勢必要大幅更動網路架構,整體運作的流程也要隨之調整。

現在出現了一種新的作法,希望透過遠端瀏覽器,將使用者電腦與外部網路隔離,而這種型態的網頁安全存取系統,一般稱做遠端瀏覽器隔離(Remote Browser Isolation),許多人直接簡稱做Browser Isolation,或是Web Isolation。相較於上述解決方案瀏覽,瀏覽器隔離的應用訴求,就是以無須大幅改變企業網路架構的前提下,提供更為安全的網頁瀏覽環境,且員工幾乎能以原有的方法上網,對於生產力的衝擊較為有限。

雖是針對企業上網提供防護,但其適用的對象,主要還是網頁瀏覽器,而非廣泛涵蓋所有的連網應用程式。但隨著企業的應用程式網頁化日益普及,員工的工作流程大部分都要透過瀏覽器,這種保護措施便顯得更加舉足輕重。

而在實際販售的套裝產品中,我們今年看到有一些解決方案被引進臺灣,像是由漢領國際代理、以遠端存取聞名的Ericom,他們在2017年第2季,推出了Ericom Shield,跨足資安防護的領域。

以遠端容器執行網頁存取

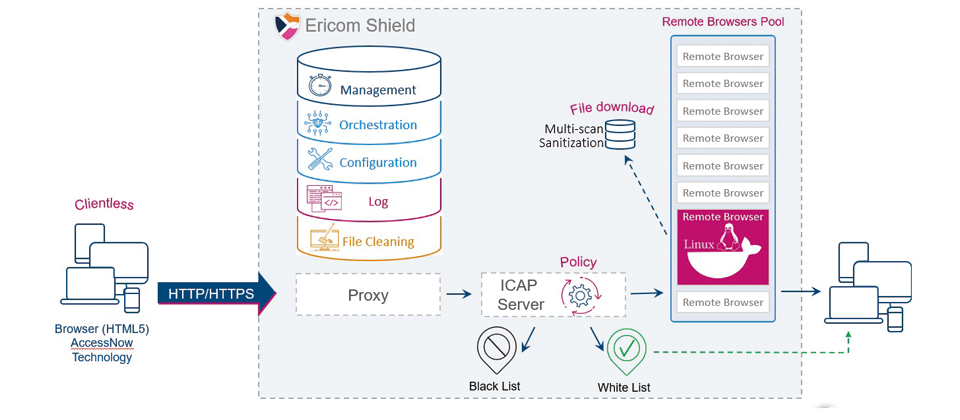

在Ericom Shield運作流程中,先由瀏覽器容器集合區(Remote Browser Pool)執行網頁內容的讀取(1),若是遇到下載檔案,則經過消毒與重組程序(2),才傳送到使用者電腦。至於管理、調度與組態設定等,則是由圖中的Ericom Shield管理核心模組(即下圖的Shield Core)負責。(圖片來源/Ericom)

兼具管制使用者存取網頁的政策

我們這次測試的版本是18.04.1(Build 312.3),主要改進的項目,包含強化網頁的瀏覽,能夠更加流暢,並且針對網頁內串流(Streaming)影音,在政策提供了相關的控管項目,管理者可管制使用者能否存取網頁上這種類型的內容。

企業能夠從政策中管理的功能,還有檔案的上傳與下載,以及網頁內容的複製、列印、使用者暫存資料Cookie,與指定網頁可閒置最長的時限等。

其中,對於網頁瀏覽過程中,常見的檔案下載與上傳行為,Ericom Shield特別納入內容的消毒與重建(Content Disarm and Reconstruction,CDR),能清除檔案中的惡意指令及巨集程式。

基本上, Ericom Shield能夠保護的範圍,涵蓋了PC和行動裝置,我們實際透過公司的W-Fi網路,將Android手機連線到代理商提供的測試環境後,同樣能夠正常執行網頁瀏覽。

雖然,採用隔離型式的安全瀏覽,能夠避免端點電腦的瀏覽器,成為攻擊者尋找弱點下手的目標,進而從電腦滲透公司的內部。然而,這不代表企業就能完全倚賴這種機制,防堵使用者網頁瀏覽的過程中,可能會出現的威脅,例如,使用者遇到詐騙郵件、釣魚網站時,此類防護措施無法防範身分驗證資訊遭到側錄,或是其他資料外洩的情況,因此,仍需要搭配其他上網和端點的保護機制協同防禦。

在遠端瀏覽器存取的核心功能之外,也提供可額外選用的模組

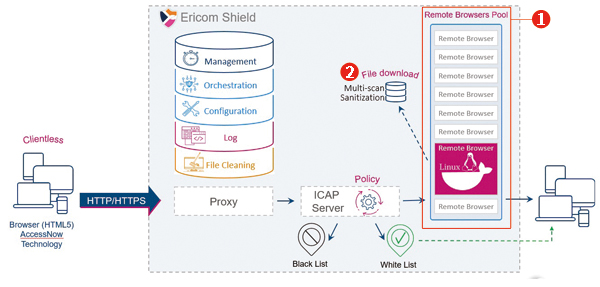

管理核心Shield Core與瀏覽器容器集合區Browser Farm(即上圖Remote Browser Pool),兩者是Ericom Shield主要的核心元件。而對於想要額外使用IE模式,以及取得檔案內容消毒與重建的進階管理功能,企業要另外建置對應的模組。(圖片來源/Ericom)

以Linux容器載入網頁,再將內容傳送到用戶端電腦

企業想要架設Ericom Shield,必須在實體或虛擬平臺裡,準備Ubuntu Server伺服器,以供安裝軟體。建置這套產品的最低建議系統需求,至少需要4個處理器核心、16GB記憶體,以及64GB儲存空間,整體來說,Ericom Shield比較適用於中大型規模的企業。而這套產品不只能部署在企業網路,也支援架設在雲端空間裡,提供相關服務。

在上述主要的核心功能之外,若要針對下載的檔案,更進一步使用專屬管理平臺,監控內容的消毒與重建(CDR)結果,或是針對特定網頁,提供IE模式遠端桌面伺服器,這些模組,企業要額外架設所屬的Windows Server伺服器。

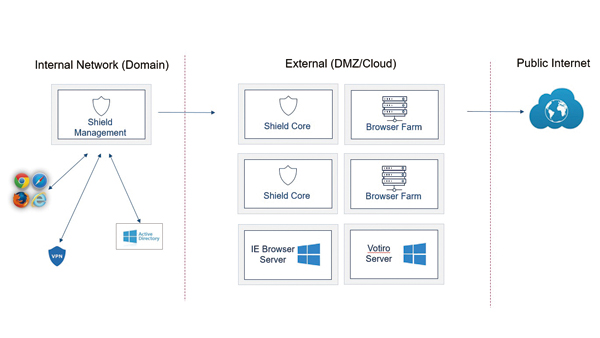

基本上,當使用者上網時,他們在電腦的瀏覽器開啟網頁時,實際的讀取與載入過程,其實都在Ericom Shield伺服器執行的Linux容器(Container)執行,之後,Ericom Shield再將網頁載入的畫面,傳送到使用者電腦的瀏覽器上。

這樣做的目的,就是為了所有網頁指令都在遠端的容器裡處理,即使是網站中遭到植入惡意指令,影響範圍僅是容器本身,執行網頁內容的容器,在使用者將電腦上的瀏覽器關閉後,便會自動銷毀,並釋放其占用的硬體資源。

而相較於同類型的產品,原廠強調Ericom Shield的分頁瀏覽執行,更加細緻,使用者瀏覽器的每一個分頁內容,都由獨立的遠端Linux容器處理,藉此避免不同網頁之間的橫向感染。

不過,使用者在電腦上瀏覽器所有的分頁,由個別容器分工的代價,就是硬體資源的總需求可能會較高,因此,在Ericom Shield的管理後臺中,首頁就提供瀏覽器容器集合區(原廠稱為Browser Farm,或Remote Browser Pool)運作狀態的相關資訊,包含了目前正在運作的容器數量,以及已經預先載入,能夠隨時提供給使用者連線執行的容器等。

依據代理商指出,在Ericom Shield的預設值中,會分配15%系統資源,用來事先準備好已經可用的容器,供使用者連線。再者,這套系統也採用了機器學習的技術,動態監控使用者的數量,以及系統資源運用的情形,藉此將資源調度的最佳化。經由這些的資源控管機制,我們實際透過測試環境的Ericom Shield瀏覽網頁時,整體過程算是相當順暢,即使同時開啟多個瀏覽器分頁,也沒有產生載入延遲的情況。

而我們在管理介面裡,也能看到瀏覽器分頁執行的時間限制項目,例如對於單一分頁,能夠持續執行的最長時效,以及系統偵測到背景網頁閒置一段時間後,Ericom Shield便會自動將容器資源回收,待使用者再次瀏覽時,才重新讀取網頁的內容。因此,對於同時在多個分頁之間切換、瀏覽的使用者來說,屆時,就可能會頻繁遇到網頁重新載入的情況,我們實際測試時也是如此,使用者體驗會受到影響。

將有害網頁內容隔離在使用者電腦之外存取

Ericom Shield提供的遠端瀏覽器隔離措施,主要經由建置於DMZ區或雲端的設施,替代電腦上的瀏覽器執行網頁存取,再將內容的畫面,以HTML5傳送給使用者,因此,網頁中若是含有惡意軟體,不致立即影響用戶端。(圖片來源/Ericom)

支援PC與行動裝置常見的瀏覽器

使用者想要透過Ericom Shield安全上網,首先,每一臺個人端電腦上,需設定好代理伺服器的位址,匯入專用的憑證。之後開啟網頁瀏覽器的時候,必須輸入帳號與密碼,進行再次身分驗證後,才能開始瀏覽網頁。雖然無須安裝代理程式,但在使用之前,端點電腦還是需要一些前置設定才行。

由於實際上的運作流程中,都是經由Ericom Shield容器讀取網頁內容,再將樣貌以HTML5傳送後,到電腦瀏覽器呈現。因此,用戶在電腦上只要執行支援HTML5的瀏覽器,就能使用,而且無論是個人電腦還是行動裝置,都可受到保護。

根據原廠的系統需求,目前電腦與行動裝置上常見的瀏覽器,包含IE、Chrome、Firefox、Safari等,Ericom Shield都支援,不過,IE在版本上有所限制,必須要第10版以上才行。另外,這套產品的系統需求上,雖然沒有列出Windows 10預設的瀏覽器Edge,但我們實際使用這款軟體時,仍能與Ericom Shield搭配瀏覽網頁。

對於網頁瀏覽經常使用的功能,還有檔案的上傳、下載,以及網頁的列印等,在搭配Ericom Shield的環境中,使用者所看到的操作介面,與直接從電腦瀏覽器上網完全相同,其中,檔案上傳或是下載的對話框,使用者瀏覽的是電腦本機目錄,而列印也是與電腦已經連結的印表機執行。但有所不同的是,由於管理者可針對特定的網域或網頁,停用檔案傳輸與列印,若是用戶端電腦於這些網站中,執行上述的功能,畫面上就會出現管理者已禁止使用的訊息。

不過,在瀏覽器的操作上,我們還是感受到許多不同之處。例如,瀏覽器的右鍵選單,僅保留了有限的頁面及超連結處理功能。我們也用具備觸控螢幕的Surface Pro平板筆電,與EricomShield搭配運用,結果發現,無法在螢幕上觸碰操作,代理商表示會再向原廠反映。

由於實際網頁的載入,就是Linux容器內的Chrome瀏覽器執行,因此若是網頁中採用了像是Java、Flash,或是Silverlight等元件,就必須仰賴容器中的瀏覽器支援。根據我們實際測試,上述常見的瀏覽器外掛元件,只有Flash能夠正常執行,對於仍需要使用Java或是Silverlight的網頁,企業就要採取其他變通措施,像是在Ericom Shield的管理平臺中,我們可設置為排除的對象,轉而交由電腦上的瀏覽器直接存取,但這樣的做法,也形同停用了這種保護措施。

我們也發現,在搭配Ericom Shield之後,Chrome與Firefox等瀏覽器本身的設定同步功能,也無法正常執行。對於想要藉此在多臺裝置上,維持書籤一致的用戶而言,也會增加使用上的不便。

另外,為了測試行動裝置能否使用Ericom Shield,我們也經由Wi-Fi無線網路,將Android手機與這套防護措施連接,而瀏覽網頁的過程,與電腦上同樣順暢。不過,值得注意的是,包含iOS平臺在內,礙於這些行動裝置本身的作業系統功能限制,必須透過Wi-Fi網路上網,使用者才能設定代理伺服器,取得這套網頁安全存取系統的保護,若是連接3G或4G電信網路時,便無法使用。

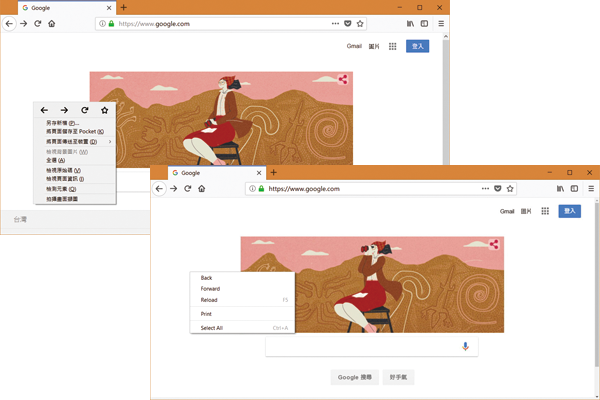

網頁內容呈現相近,右鍵選單僅保留基本功能

上圖是由電腦瀏覽器直接上網,下圖則透過Ericom Shield執行,兩者網頁內容的呈現,沒有太大的差異。但像是右鍵選單的功能項目,就有所不同。搭配Ericom Shield連線時,選單只剩下基本功能,也改為以英文顯示,不像上圖Firefox原始選單,提供檢視網頁原始碼等項目。

對於檔案的上傳及下載,內建檔案內容消毒與重建功能

使用者的上網行為中,常常經由網站上傳與下載文件、圖片等各式檔案,對於這樣的情況,Ericom Shield特別內建了檔案內容的消毒與重建(CDR)機制,能先行過濾其中具有威脅的內容,加以清除後重新組合成可用的檔案,再傳送到電腦。

這項功能模組,其實是來自於專門提供CDR方案的Votiro,而能夠保護的檔案型態,主要是Office文件、PDF檔案、圖片、CAD檔案,以及壓縮檔案等,此外,還能延伸檢查到電子郵件的附件,上網辦公常見的資料型態,大多都在防護的範圍裡。從管理介面中,我們可以看到上述類型檔案的檢測設定,管理者可選擇強制執行或是直接放行的政策。

同時,我們也能針對帶有潛在疑慮的檔案,要求Ericom Shield採取自動封鎖的功能,像是副檔名與實際檔案類型不符,或是攻擊者常會運用的腳本、OLE嵌入物件等,均可指定因應措施。

舉例來說,我們實際在測試的端點電腦上,從網路先後下載了XLS、XLSX等格式的試算表檔案,此時,瀏覽器右側便會出現彈出式對話框,顯示Ericom Shield已經在檢查,等到確定已經去除潛在的攻擊內容後,才顯示下載對話視窗,讓使用者下載。值得留意的是,這2至3年來,我國政府大力推動的開放文件格式(OpenDocument Format,ODF),雖然我們測試時,同樣會出現執行掃描的訊息,但實際上沒有支援。

不過,這樣的機制,仍有端點平臺之別,例如,我們實際在Android行動裝置上下載檔案時,CDR並沒有執行,算是比較可惜之處。

而且,在管理介面的報表功能中,提供的資訊並不多,我們只能檢視檔案清洗的執行情況,像是經過了無害化處理的下載檔案,或是依據政策直接放行、封鎖的檔案。對於Ericom Shield執行的細節,這裡無從得知,企業必須額外加購Votiro的主控臺,才能進一步檢視其中來源的資料。

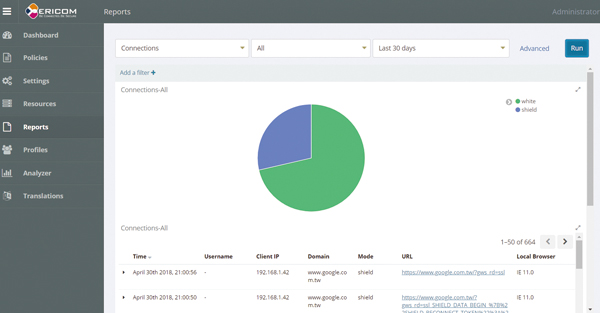

提供圖形化報表呈現企業上網情形

針對企業上網,管理者能經由Ericom Shield主控臺的報表功能,檢視與快速分析所有用戶的上網行為,包含瀏覽的網頁與電腦端瀏覽器等資訊,藉此能掌握這套系統運作的情況。

遠端存取與安全防護開始有了交集

在Ericom Shield提供的保護功能中,我們看到使用者的安全瀏覽層次再次提升,藉由瀏覽器隔離的做法,能大幅降低端點電腦因為瀏覽網頁,而遭到入侵的機會。以往,網頁安全瀏覽防護與VDI虛擬化兩者,都是各自發展,彼此沒有交及,而像Ericom Shield這種以遠端瀏覽器提供的網頁安全瀏覽,打破了這樣的情況。

雖然,現在Ericom Shield的管制政策上,並不像防火牆或網頁安全閘道,擁有豐富的網址分類庫、威脅情資、沙箱等過濾機制。然而,從已經具備了CDR與基本的黑白名單來看,我們認為,這種遠端瀏覽器隔離防護措施,發展的方向上,將藉由涵蓋更多元的防護,提供更完善的網頁安全瀏覽。

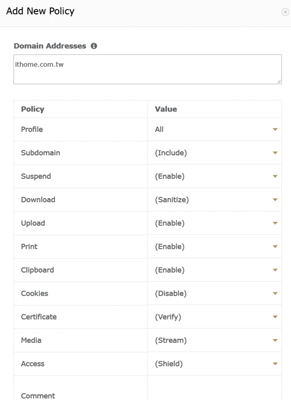

能依據網域名稱配置執行政策

在Ericom Shield的政策中,管理者可針對特定網域,指定使用者能否執行檔案傳輸,或是允許複製內容、列印,以及網頁存取Cookie等,並且能進一步設定政策是否擴及適用於子網域。

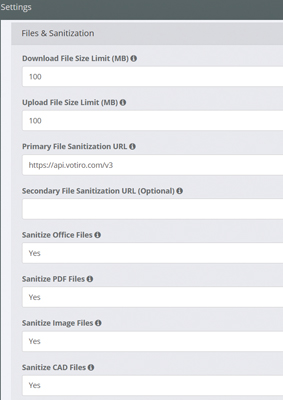

可細部調整CDR執行的方式

Ericom Shield納入了Votiro的檔案內容消毒與重建技術(CDR),管理者能指定掃描的檔案大小上限,以及對於8種類型檔案的處理方式,這裡也支援使用Votiro備援伺服器。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09