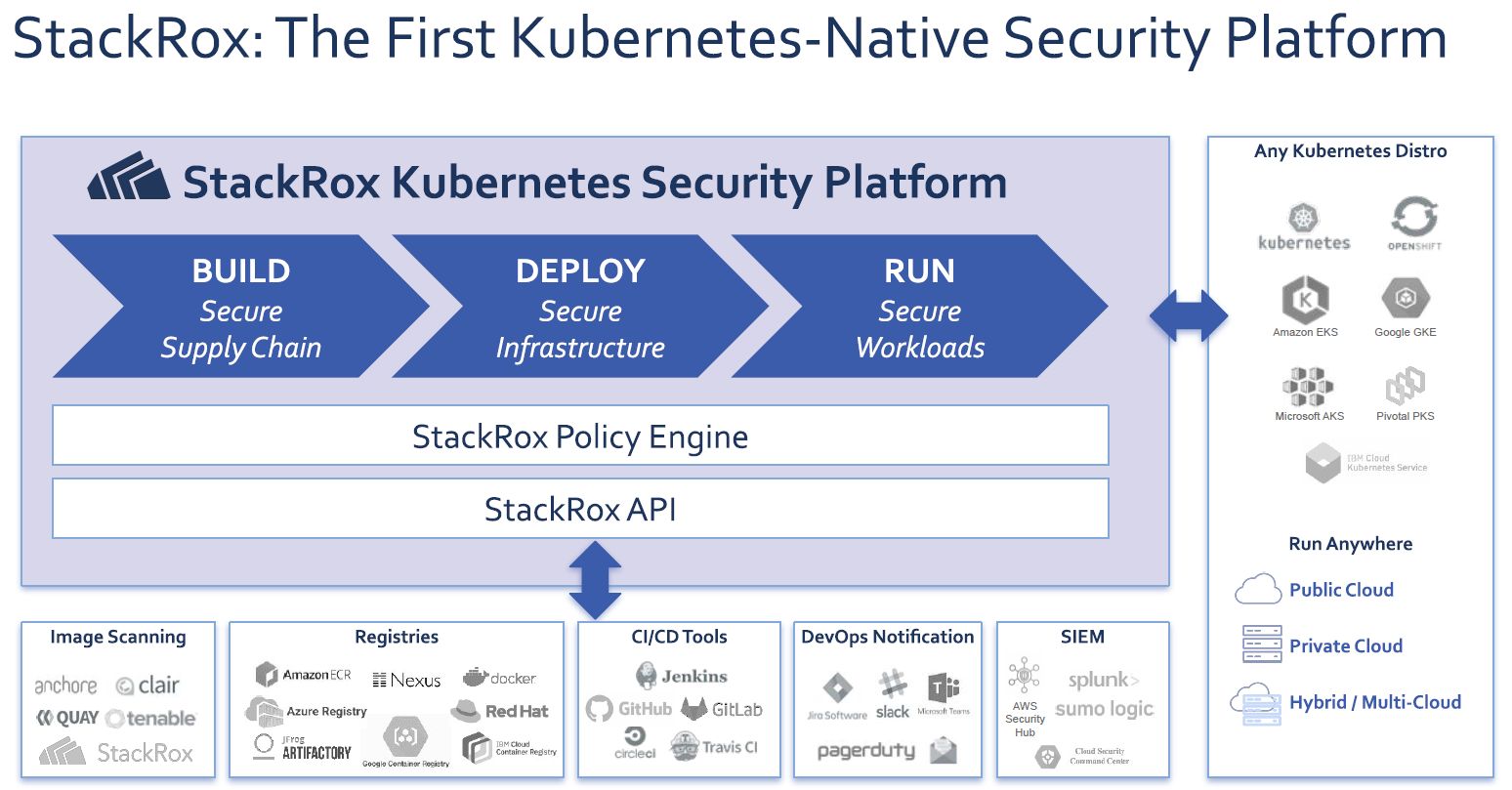

在2021年1月,紅帽宣布併購2014年成立的資安新創廠商StackRox,有別於市面上出現的第一代容器安全平臺,提供的是聚焦在容器的解決方案,這家公司受到看重的主要部分在於,他們提供的是Kubernetes原生安全平臺,企業能夠更輕鬆地控管與強制實施資安政策,並且運用與Kubernetes同樣的宣告方法,使得IT人員與開發人員在擴展應用程式的執行規模之餘,也能維持必要的安全性。

除此之外,StackRox的軟體可將政策強制實施與深層封包收集的相關元件,直接部署到Kubernetes叢集基礎架構當中,而能清楚掌握所有的Kubernetes叢集狀態,可減少建置安全性防護的時間與人力,加速資安分析、調查、矯正。同時,該公司的政策引擎包含數百種內建控制處理,像是執行時期防護、同時涵蓋容器與Kubernetes的組態管理,也能強制實施資安最佳實務與業界標準,例如,網際網路中心(CIS)發展的CIS Benchmarks,以及美國國家標準與技術研究院(NIST)的應用程式與容器安全指南SP 800-190。

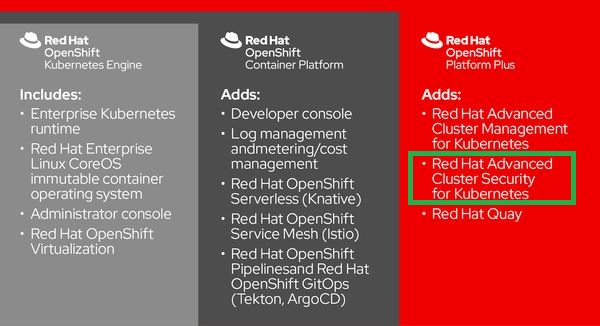

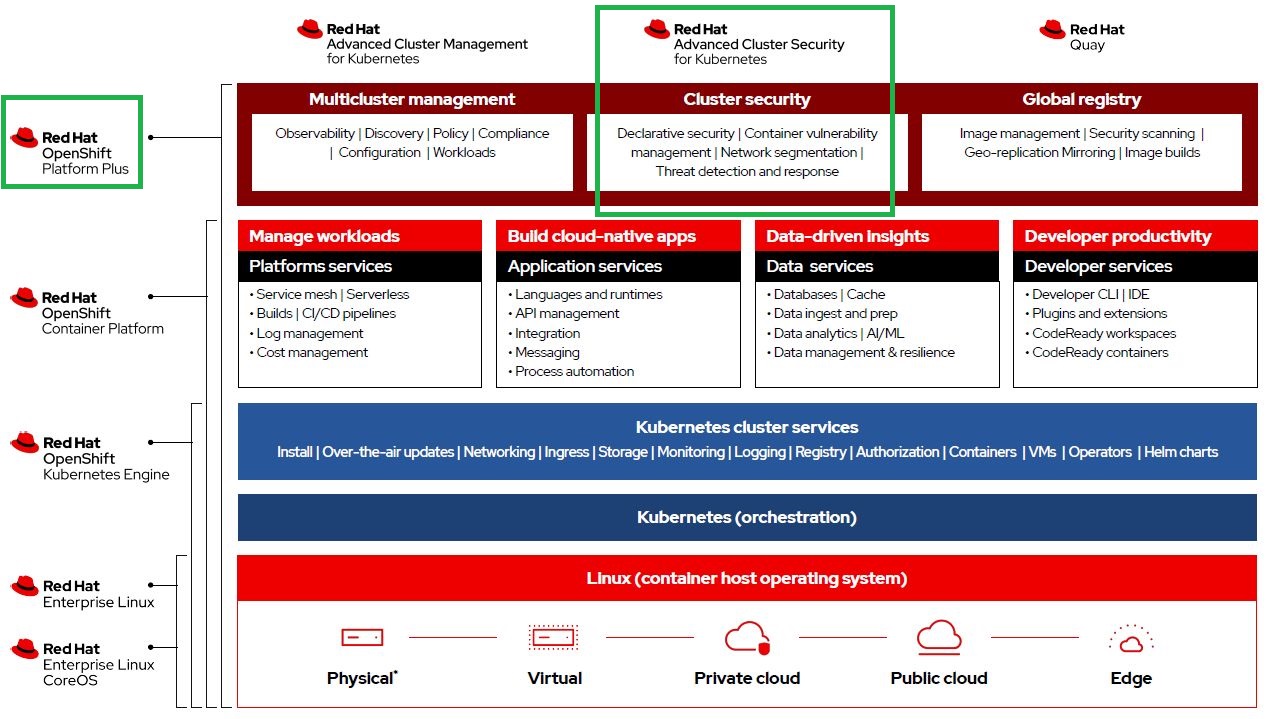

同年2月紅帽宣布完成合併StackRox,4月他們針對用戶自行管理的OpenShift,推出新的版本區分方式,對應不同的應用需求:新增的OpenShift Kubernetes Engine版本支援入門級建置,提供Red Hat Enterprise Linux CoreOS、Kubernetes、OpenShift Virtualization、管理者主控臺;既有的OpenShift Container Platform版本可支援企業級混合雲建置,額外提供開發者主控臺、事件記錄管理與測量/成本管理、OpenShift Serverless、OpenShift ServiceMesh、OpenShift GitOps;新增的OpenShift Platform Plus版本支援單一混合雲建置,會再額外提供Advanced Cluster Management for Kubernetes(ACM)、Advanced Cluster Security for Kubernetes(ACS)、OpenShift Data Foundation、Quay。

OpenShift Platform Plus當中的ACS,負責的功能在於針對整個應用程式生命週期,提供Kubernetes原生安全防護,而這套解決方案正是源自2021年完成併購的StackRox。

而在5月底,也就是紅帽高峰會前夕,他們公開更多ACS的功能特色。若就發布版本而言,紅帽陸續已針對ACS推出9個更新版本,最初登場的是5月中發布的3.0.60,而目前最新版是今年2月上場的3.68。

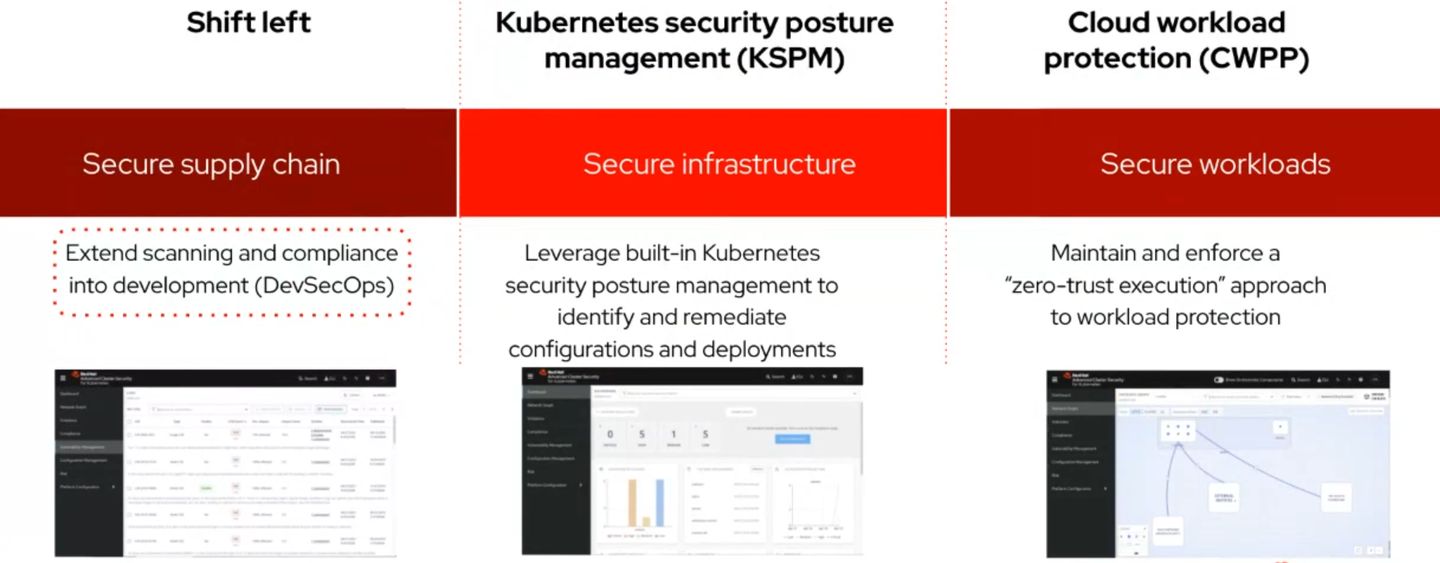

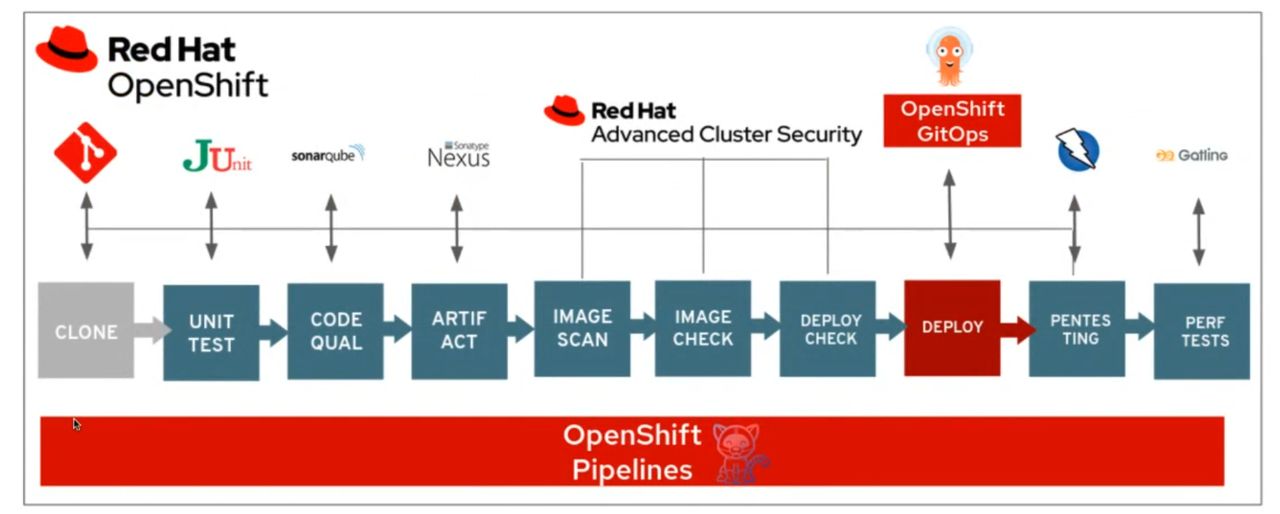

保護範圍包含軟體的開發、部署、上線運作,在應用程式生命週期的不同階段,均可提供容器與K8s安全防護

整體而言,ACS主要能提供3大類型的防護,分別是:軟體供應鏈安全、雲端安全態勢管理(CSPM)、雲端工作負載防護,對應開發流程、基礎架構、工作負載的安全性要求。

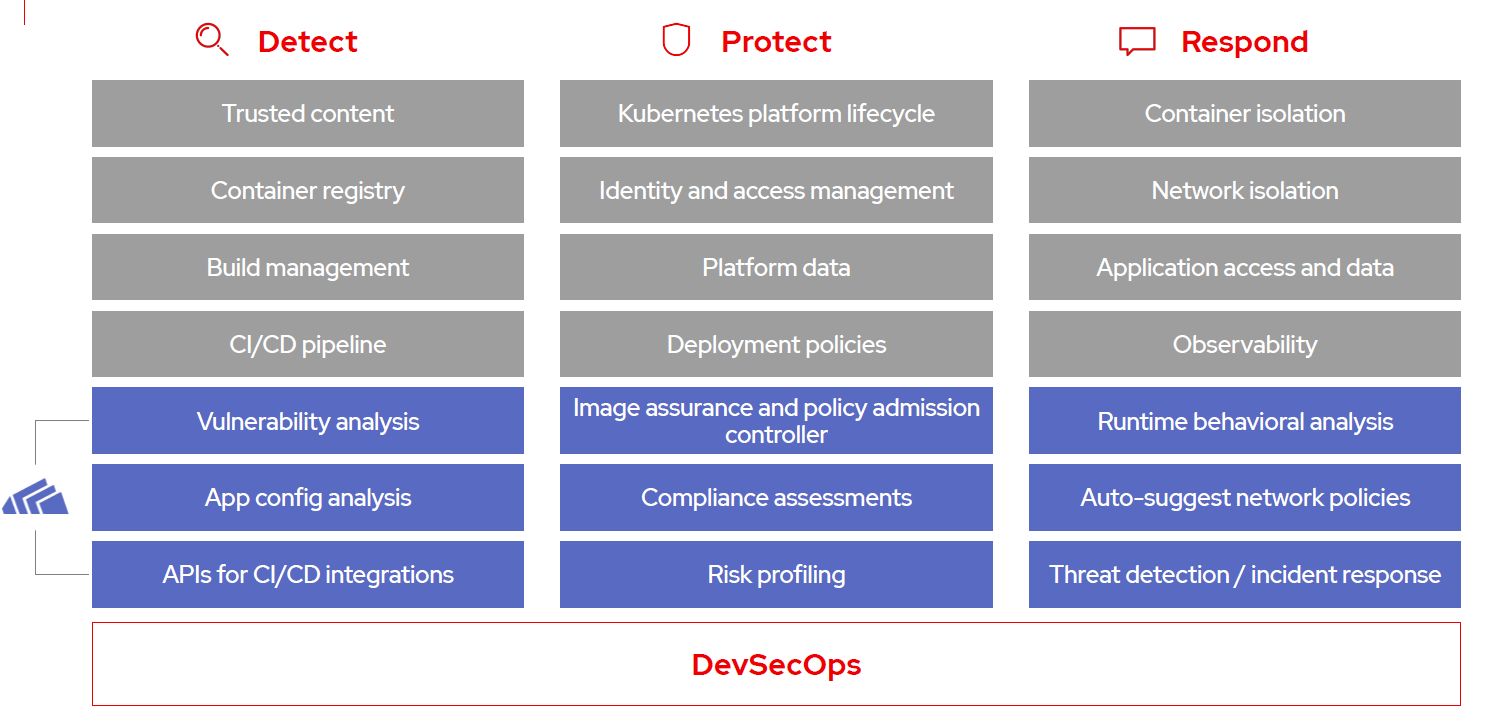

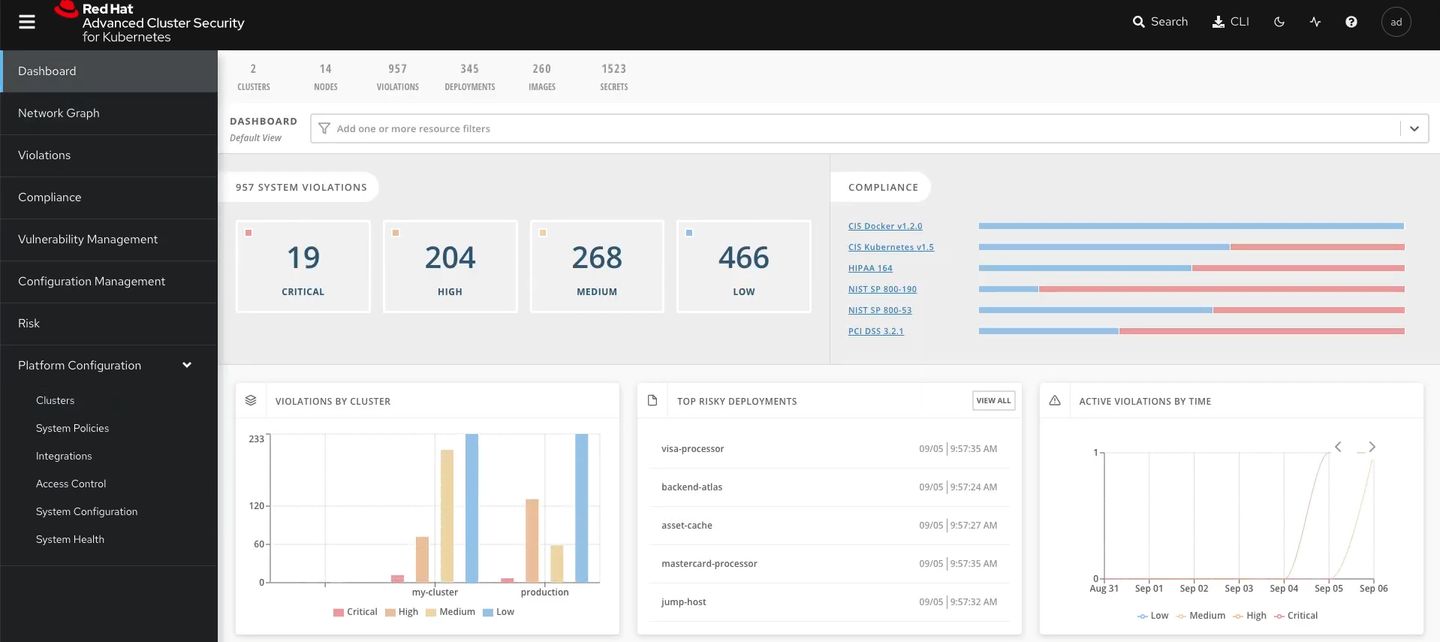

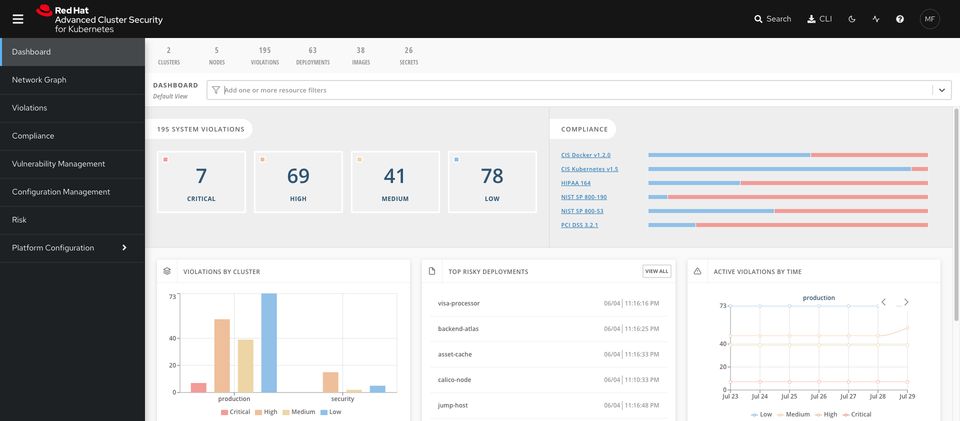

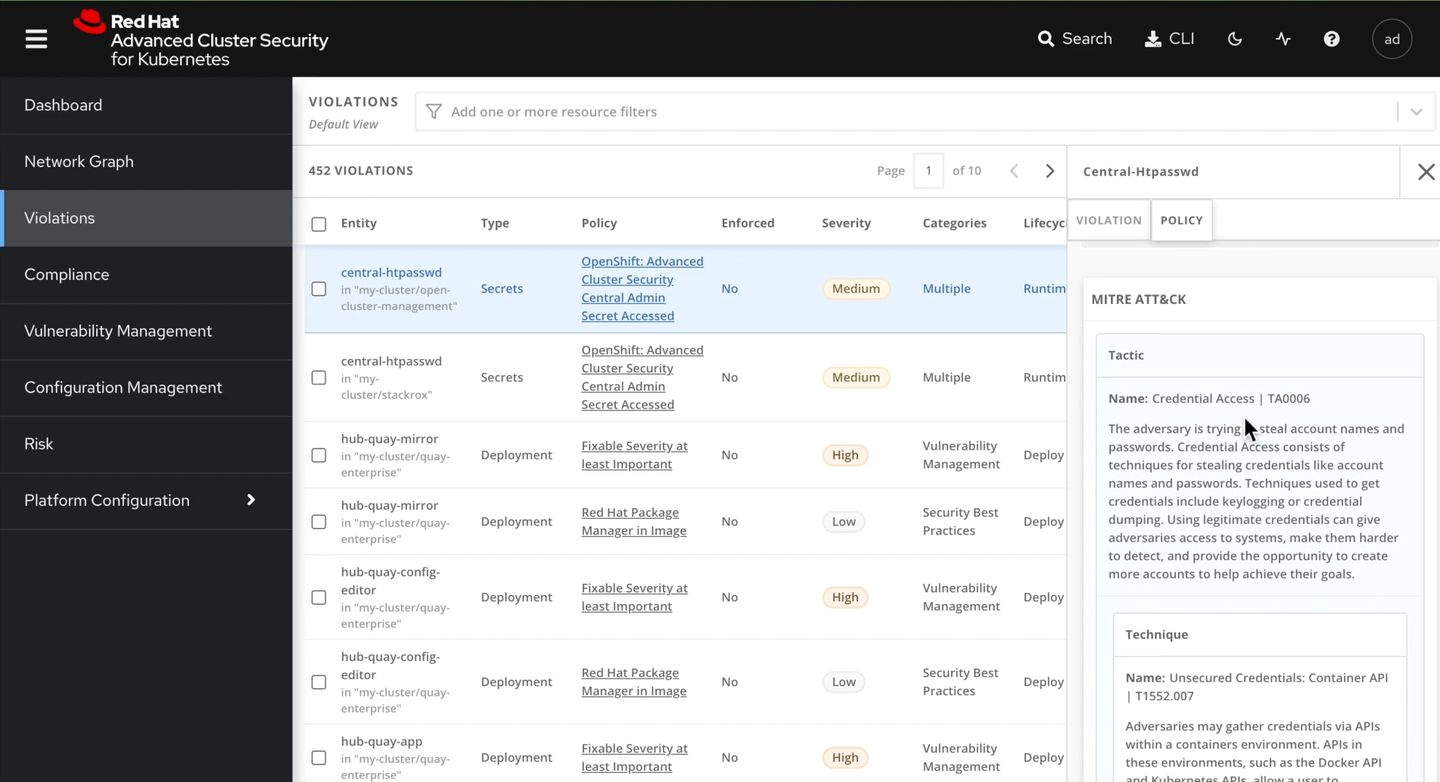

細部來看,ACS可涵蓋下列7種應用需求:透明度、弱點管理、政策遵循、網路分段、風險態勢剖析(Risk Profiling)、組態管理、執行時期的偵測與反應。

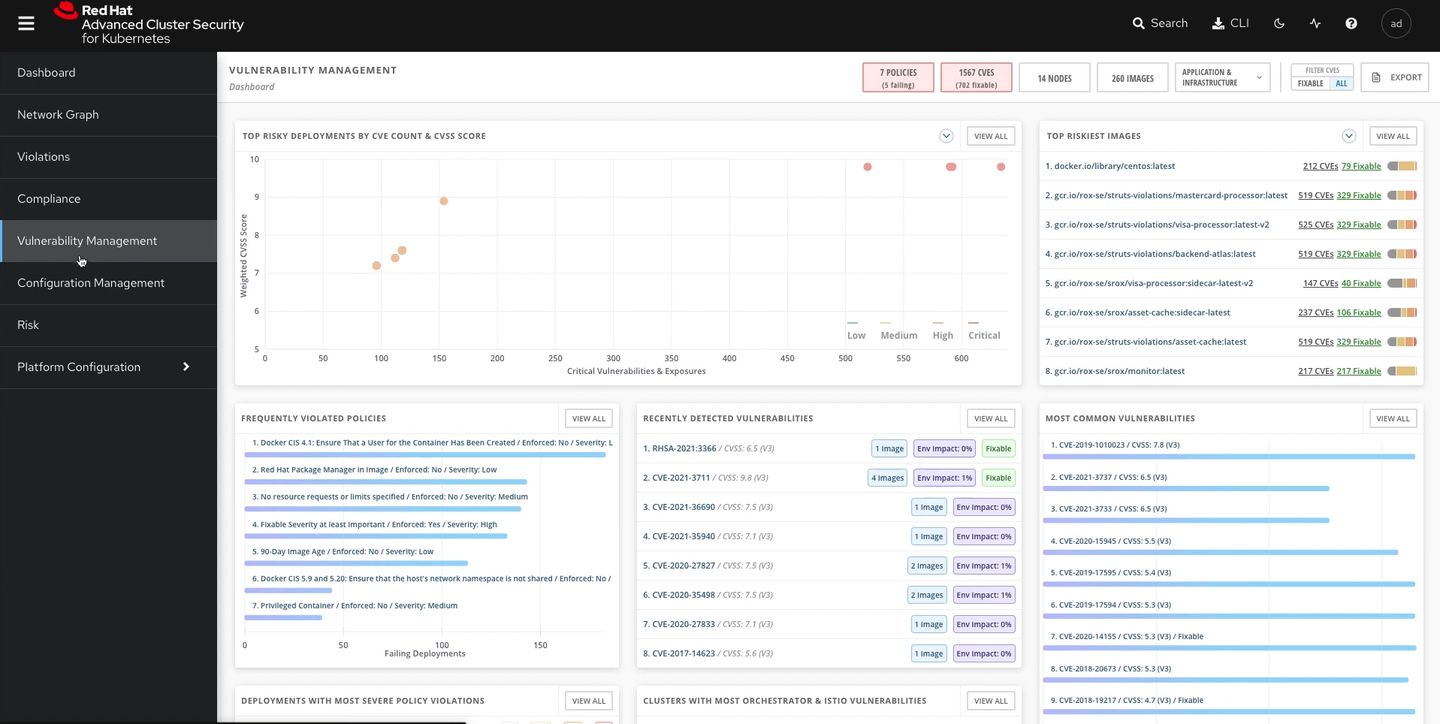

以透明度而言,用戶需要知道正在使用的容器映像,了解這些軟體的起源,掌握它們包含的漏洞與嚴重等級,同時,還需要知道執行這些具有漏洞的容器的Pod、命名空間與部署方式,以及它們受攻擊的層面與遭遇外洩的潛在爆發範圍,而ACS揭露整個OpenShift環境的狀態,以及隨之而來的資安問題,像是映像、容器、漏洞的CVE編號,以及評估後而得來的嚴重性分數。

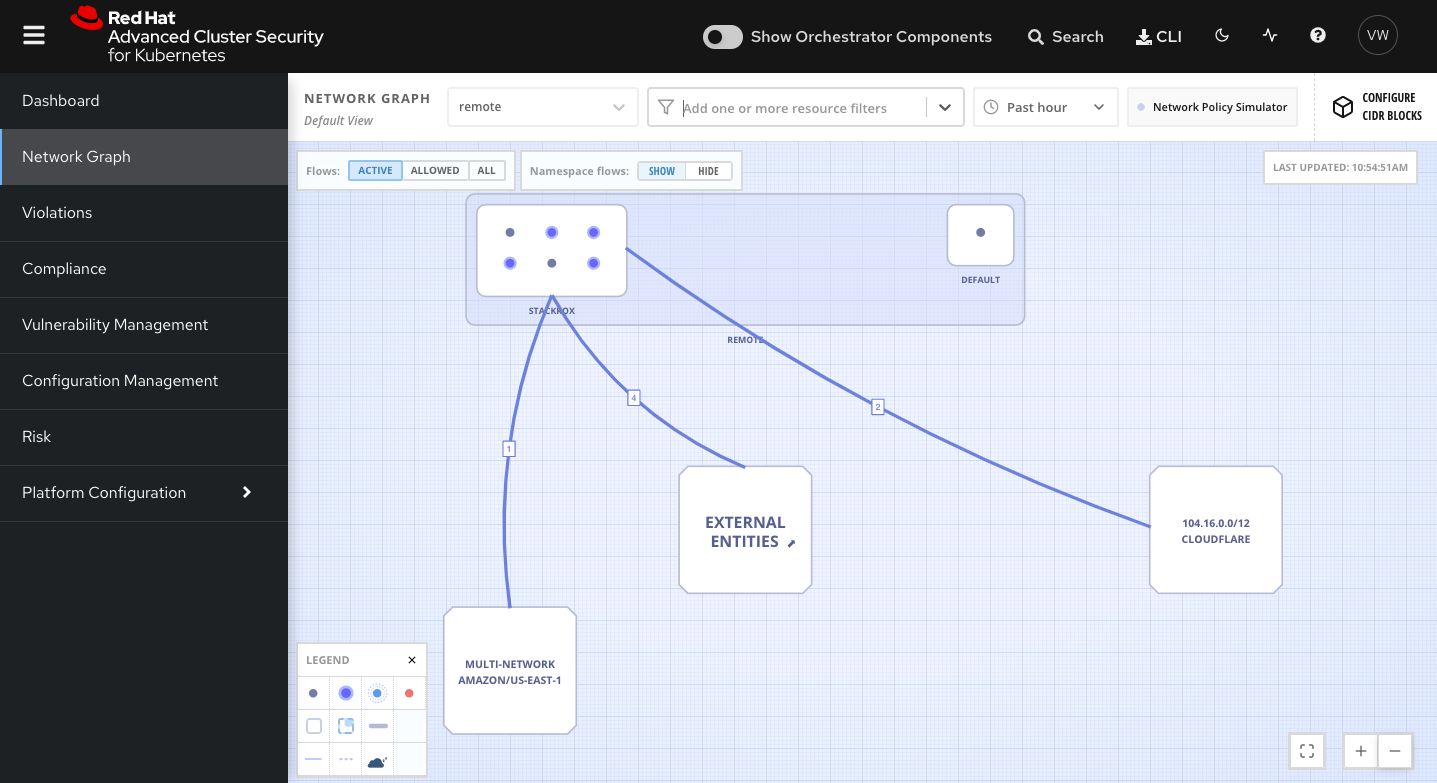

除此之外,ACS也會運用Kubernetes當中的前後脈絡資訊,強化狀態的透明度,像是網路傳輸路徑、執行時期處理程序的執行、機密的暴露,以及環境的其他屬性。

在弱點管理上,ACS可提供系統映像的完整生命週期管理,以及容器的掃描,這套產品會結合Kubernetes資料的漏洞細節,以及漏洞衝擊目前所在的生命週期階段,以便量化對環境構成漏洞的資安風險,讓企業能準確標定受此漏洞影響的相關Pod、命名空間、部署方式,以及叢集。

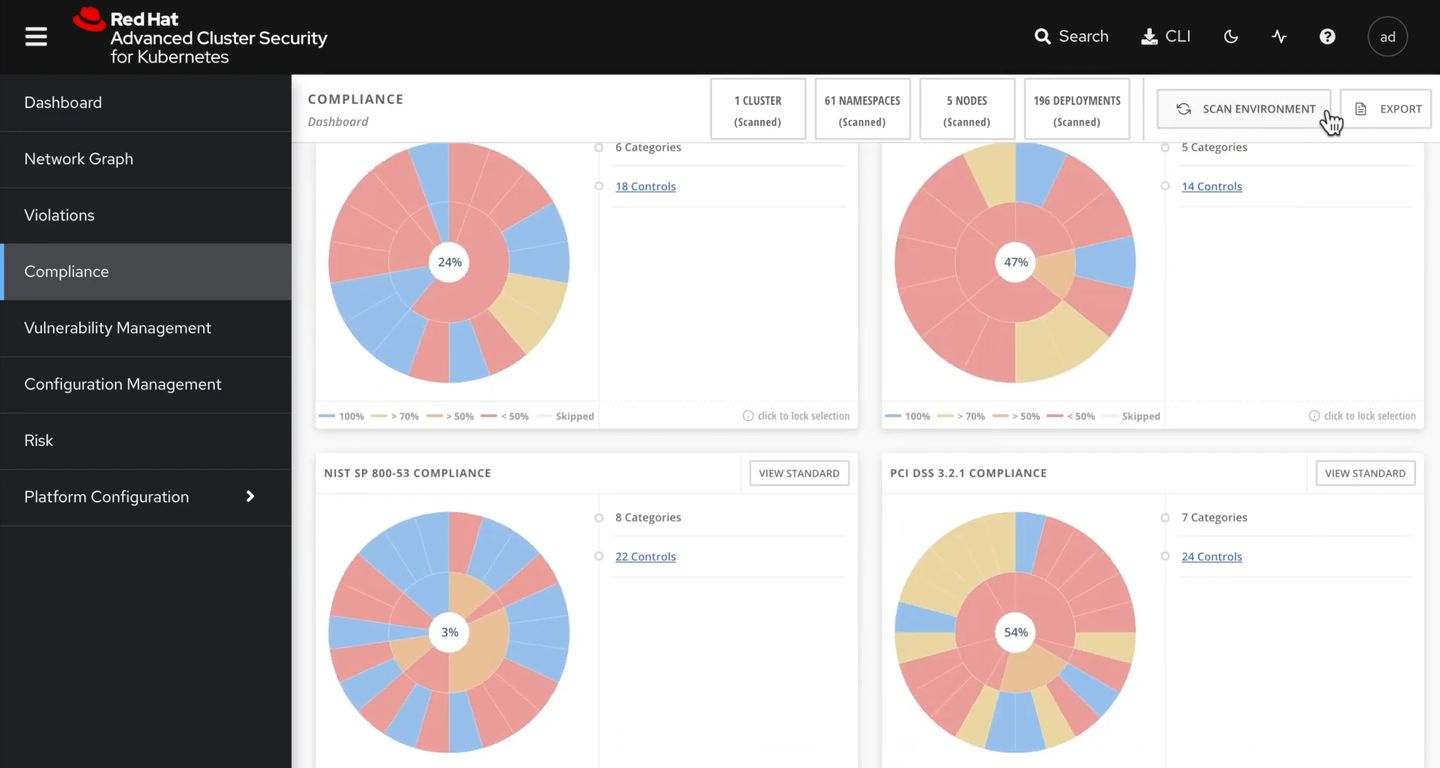

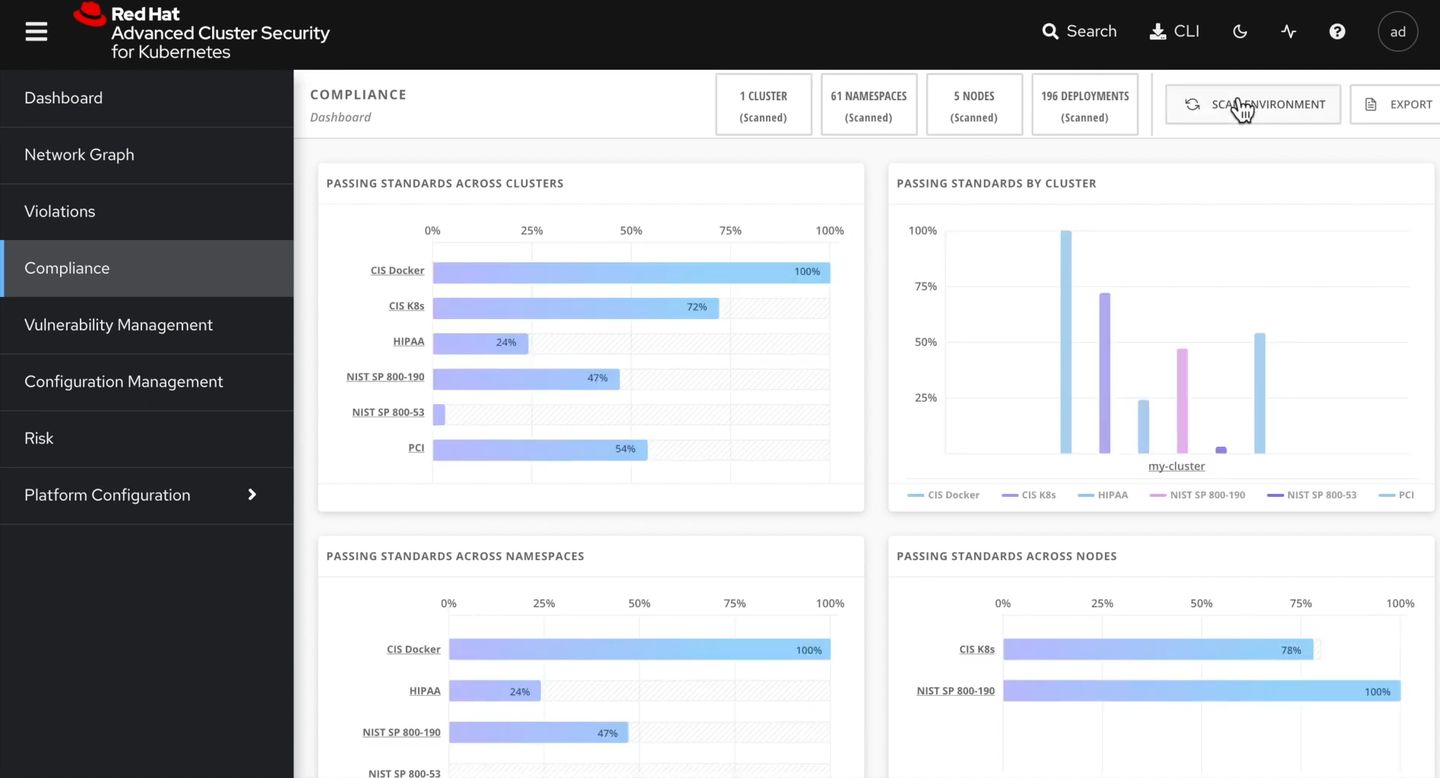

針對政策遵循的需求,ACS內建多種檢測Docker與Kubernetes的業界標準,像是PCI、HIPAA、NIST的SP 800-90與SP 800-53,若要了解驗證結果,IT人員僅需點選,即可獲得系統產生的報告,能提供給稽核人員作為證據。

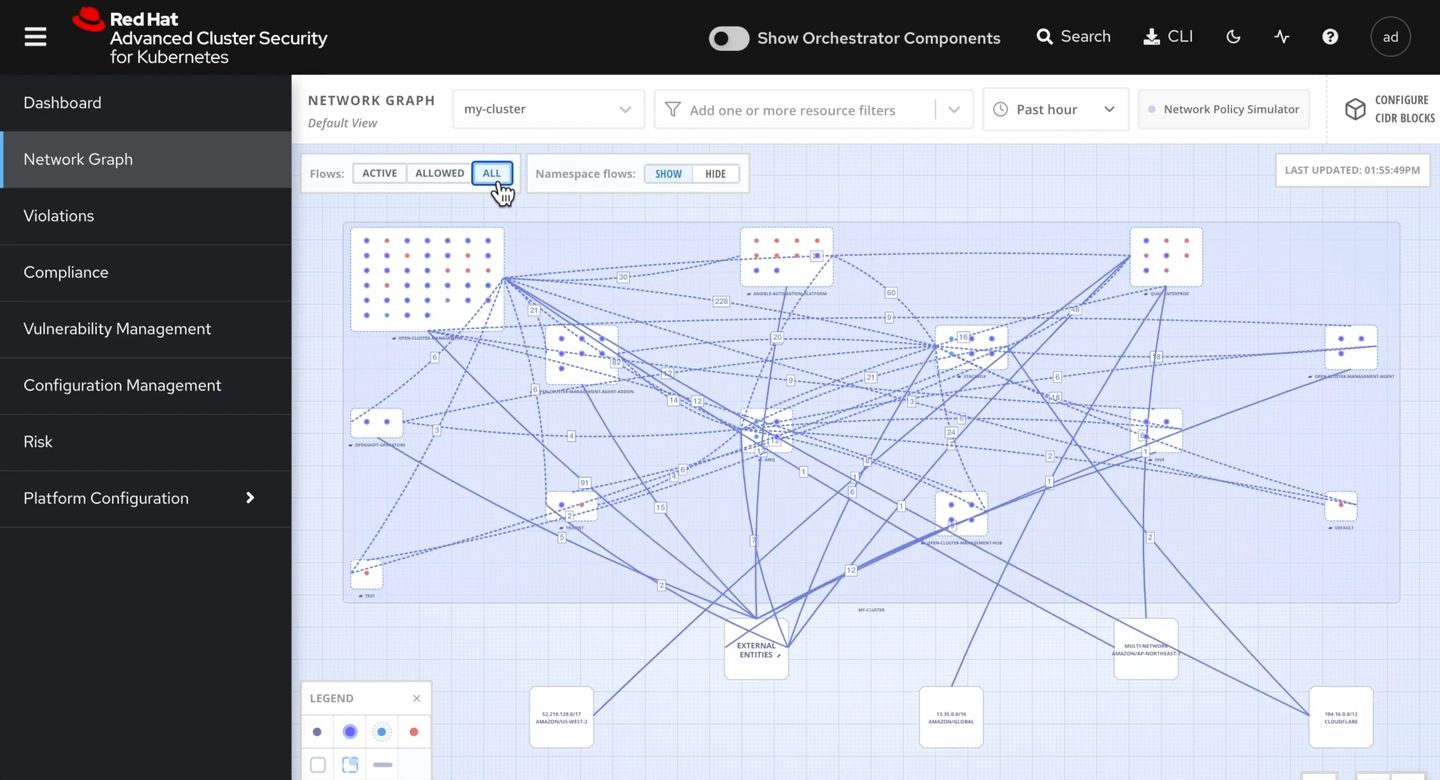

網路分段也是ACS內建的功能,透過網路政策的管理,可幫助企業在Kubernetes擴展執行規模之際,也能提供健全與可移植的強制施行機制,可確保資安、維運、開發等團隊,能運用單個來源的真相與一致的資訊,以便有效限制網路存取活動。

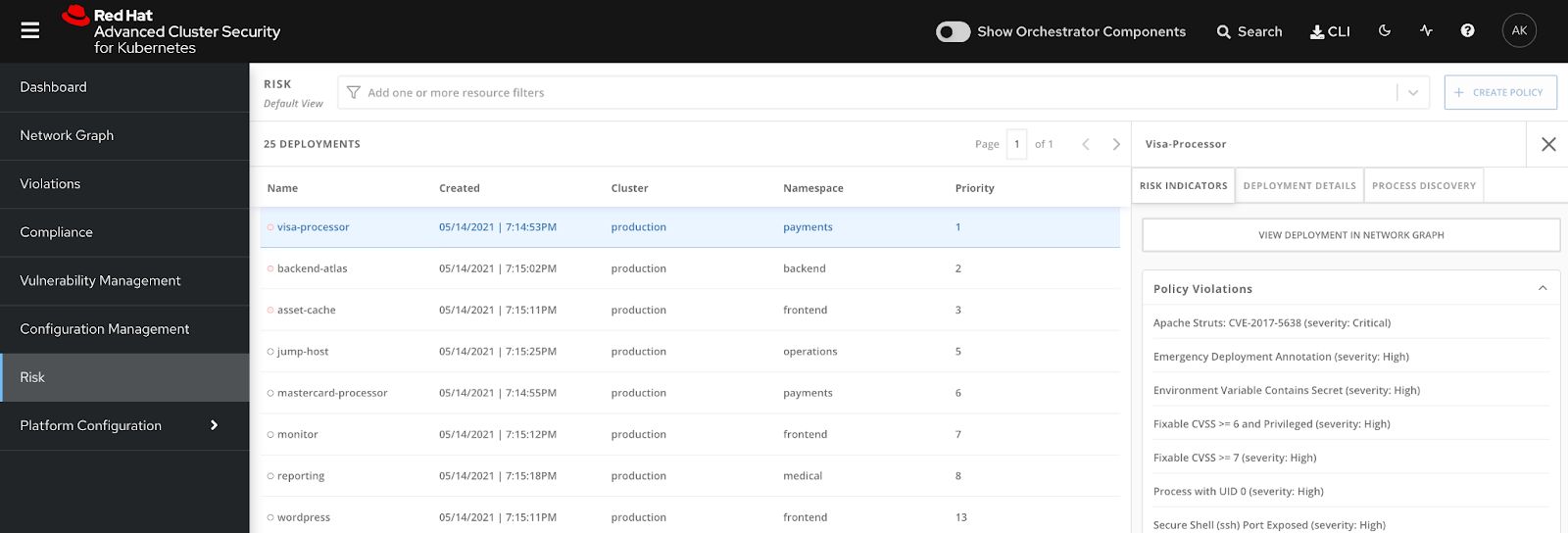

關於風險剖析,ACS可基於整個應用程式生命週期的資訊,針對每種部署方式來提供數值型態的風險排行。紅帽將系統映像的資安漏洞與嚴重性,搭配豐富的前後文脈絡資料,執行交互關連,協助用戶能夠了解需要立即矯正漏洞的部署,以便突顯風險等級最高的應用程式建置與設定。

在組態管理的層面,ACS提供以部署為中心的觀點,可呈現系統映像、容器、部署的執行狀態,IT人員能更容易識別是否錯失最佳實務與建議的落實。這類型的功能,可讓企業評估運用角色存取控制(RBAC)的方式,而能理解使用者與服務帳號的權限,進而找出有風險的應用程式組態,同時,也能追蹤機密的運用方式,及早發現非必要的暴露,進而可以主動限制這些存取行為。

若偵測到組態設定錯誤的狀況,IT人員可透過ACS來建立政策,或運用這套系統現成提供的控管規則,來強制實施更安全的設定,能在應用程式組建之際,可結合CI/CD流程,或是應用程式部署時,可運用動態許可控制(Dynamic Admission Control)來執行。

紅帽ACS也提供應用程式執行時期的偵測與反應處理,當中會結合自動化的處理程序探查功能,以及基於行為的安全基準確保機制──自動建立處理程序的許可清單,而能判斷是否為實際威脅,而非良性的異常行為。

ACS也提供預先設定的組態,可偵測常見的資安威脅,包含加密貨幣挖礦、權限上擴,以及多種漏洞濫用行為。這當中使用了Kubernetes原生控制手段,並以卸除Pod、重新啟動,或是將部署規模降低至最低等級等多種方式來緩解威脅,藉此確保事故反應的相關處理不會導致應用程式停止運作,或形成其他維運風險。

產品資訊

Red Hat Advanced Cluster Security for Kubernetes

●原廠:Red Hat

●建議售價:廠商未提供

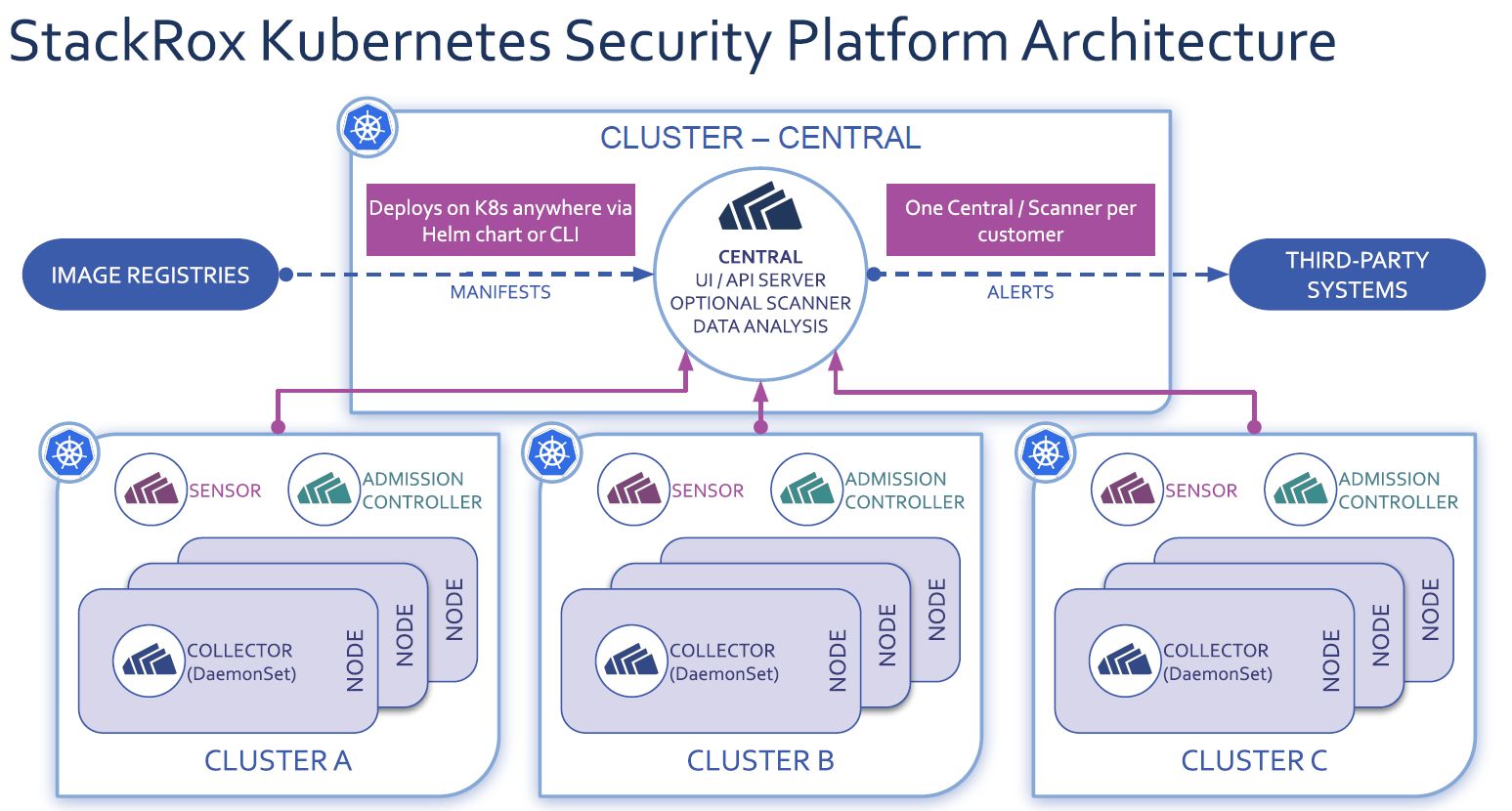

●架構組成元件:集中化元件(Central、Scanner)、叢集節點元件(Sensor、Admission controller)、節點元件(Collector)

●系統需求:OpenShift Container Platform 4.5

●叢集節點支援作業系統:Amazon Linux、CentOS、Container-Optimized OS from Google、Red Hat Enterprise Linux CoreOS、Debian、Red Hat Enterprise Linux、Ubuntu

●叢集節點硬體需求:2顆處理器核心、3GiB記憶體

【註:規格與價格由廠商提供,因時有異動,正確資訊請洽廠商】

熱門新聞

2026-02-16

2026-02-17

2026-02-16

2026-02-16

2026-02-13