這幾年,防護型產品的發展,集中在使用者行為分析(UEBA),及端點電腦蹤跡的偵測與反制(EDR)等。相較之下,現在市面上主打防護進階持續性威脅(APT),並且提供專屬設備型態的產品,雖然不多,但仍然有廠商持續推陳出新。

在這種解決方案中,往往又因應端點電腦、網路、電子郵件等面向,區隔為不同的產品,但也有廠商反其道而行,訴求他們產品保護的範圍,能同時涵蓋上述多種領域。像我們這次在2018年資安大會上看到,由瑞奇數碼代理的韓國廠牌AhnLab,他們展出新款的Malware Defense System(MDS)系列設備,便是具備這樣特質的產品。

我們這次取得的測試機種,是可適用於700人環境的MDS 4000。

內建動態分析等多種檢測機制

具體來說,MDS 4000是一款具備沙箱功能的防護設備,每當發現可疑的未知檔案與網址時,便會經由靜態與動態的機制,進行分析。基本上,MDS 設備偵測的來源主要是網路流量,處理的威脅類型則包含了惡意檔案,還有C&C中繼站及惡意網址。

而對於端點電腦,企業則可額外搭配MDS的代理程式,先確認檔案安全不具威脅後,再予以放行。相較於其他同性質的產品,原廠聲稱可在攻擊發動之前便予以攔截,不需等到首位受害者出現後,才進行反制措施。

這款設備,企業可連接到核心交換器上,從中側錄流量,藉此檢查上網、電子郵件,以及檔案伺服器等流量的內容。針對現在相當普遍的加密網路流量的偵測及過濾,MDS 4000則可搭配Symantec ProxySG網頁安全閘道使用。

在MDS設備識別威脅的能力而言,這款產品採用了多重偵測流程,包含了一般常見的黑白名單過濾機制,以及進階的無特徵碼分析等。黑白名單的過濾方式,包含自家的智慧型防禦雲端情資平臺,與企業自行加入的規則。

初步過濾已知的威脅後,MDS 4000也具備無特徵碼的進階偵測機制,分別是行為分析與智慧型動態內容分析,前者是經由沙箱觸發攻擊行為,後者則是透過反組譯,解析可能潛藏在記憶體內執行的有害內容。

統整攻擊趨勢與設備運作的情形

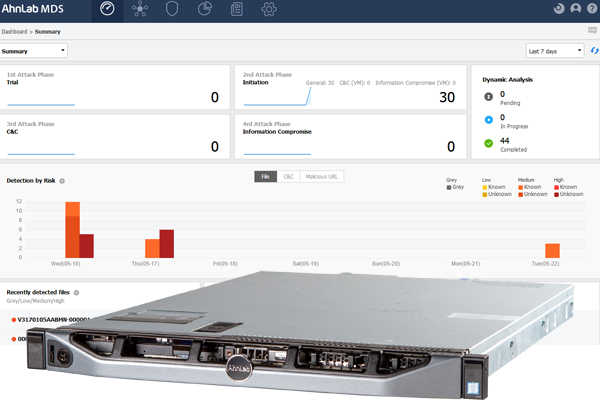

針對攻擊事件的偵測,AhnLab MDS 4000儀表板呈現了威脅事件的資訊,分別是上方攻擊鏈階段的威脅數量,以及近期出現的攻擊事件態勢。而在進階分析的執行上,右上方則是列出正在執行的進度,管理者可間接得知設備負載的情形。

針對攻擊事件呈現詳細的偵測結果

為了測試MDS 4000的防護效果,我們透過手上從網路收集而來的樣本,進行測試。包含去年許多人都聽過的加密勒索病毒,以及具有惡意內容的文件,像是名為蔡英文的國際戰略.DOC檔案,或是假冒業務訂單的.XLS樣本等。當我們存取這些檔案的過程中,MDS 4000便直接攔截。

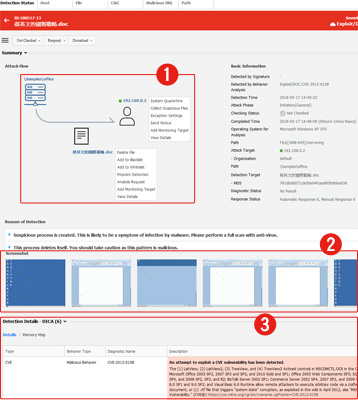

例如,我們在執行Windows 7的電腦上,將名為蔡英文的國際戰略.DOC樣本檔案開啟,這個假冒的文件便會遭到強制關閉,代理程式也會彈出這個檔案帶有惡意軟體的訊息。我們再透過主控臺,檢視分析這個Word檔案的結果,在報告中,包含了執行畫面的截圖,以及MDS 4000反組譯之後的解析。

在檔案分析的結果中,我們可以看到實際觸發的過程,與開啟一般Word文件看似無異,然而動態分析結果的摘要則指出,這個文件檔案產生了帶有攻擊行為的處理程序,而該處理程序執行完後,會將自己本身刪除。

附帶一提,這裡的觸發流程,會先從執行Windows XP作業系統的環境,開始測試,若是尚未發現可疑的情況,再交由Windows 7平臺再次嘗試觸發,管理者不能指定測試的環境。

而該分析頁面上的資料,MDS 4000能匯出成PDF文件,以便調查人員留存,或討論後續如何因應之用。

但因為這個測試樣本在背景執行,端點電腦遇害時,並不會出現異常畫面,MDS 4000的截圖中,我們只能看到Word開啟空白文件畫面。在沒有輔助說明下,管理者難以得知與詳細執行內容的關連。

而我們也在端點電腦上,執行了加密勒索軟體Bad Rabbit的樣本,代理程式一如預期的成功攔截,告知使用者帶有惡意內容。

由於我們手上的惡意檔案,大部分是已經出現一段時間的樣本,其特徵碼都包含在原廠提供的威脅情資資料庫裡,因此MDS 4000便會直接攔截,並且阻止端點電腦執行,而不會執行後續進階的動態分析流程,所以,我們上述測試的加密勒索軟體便是如此。在這種情況下,若是管理者仍想要了解檔案內容,與攻擊軟體發動的特徵,主控臺也提供了直接傳送到沙箱分析的功能。

於是,我們將上述的加密勒索軟體樣本,透過這個進階功能分析,之後,就會看到觸發後會加密桌面上的檔案,並彈出要求使用者支付比特幣的視窗。另外,我們也將樣本的EXE副檔名改掉後,再次測試,結果MDS 4000也能正確識別出帶有的攻擊特徵。

呈現沙箱執行過程與詳細分析資訊

在惡意攻擊的分析中,MDS 4000不只提供了如上圖的攻擊鏈(1)與摘要,管理者可在此執行遠端處置,也呈現了下圖進一步的鑑識資料,包含在VM中嘗試觸發攻擊的過程(2),以及詳細的分析資訊(3),指出發現了那些異常行為。

可依據攻擊鏈流程、近期發生的事件,以及受害標的等總覽整體狀態

從管理介面來看,儀表板對於企業內部整體的態勢,以3種類型的指標加以歸類,包含了攻擊鏈流程各階段、時間分布,以及惡意攻擊的排行等。我們也能檢視,正在執行與排程中的動態分析工作數量,得知MDS 4000的負載情形。

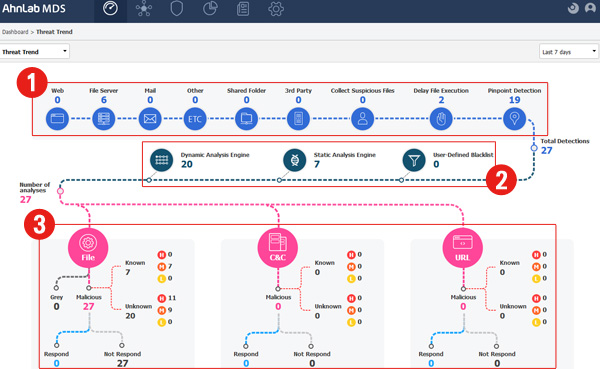

而在既有的儀表板之外,原廠也為MDS 4000新增了名為威脅態勢(Threat Trend)儀表板,以樹狀圖的方式,從威脅來源、分析流程,以及檢查結果,呈現更容易判讀的各項指標。

假如想要了解好發攻擊的設施,以及分析之後惡意威脅的類型分布,管理者也可切換到這個儀表板檢視,並進一步向下探索相關的事件細節。這裡便從分析的來源、流程,最後將所發現威脅,歸納不同等級嚴重程度事件數量。透過這個儀表板,管理者便能選擇遭到攻擊的標的類型、危害的嚴重程度等面向,著手向下調查。

新增威脅態勢樹狀事件關連總覽

MDS 4000依據處理的流程,以樹狀圖的型式,呈現另一種面向的指標。最上排藍色區域(1)為發現攻擊的來源(網路、檔案伺服器、共享資料夾、電子郵件等),中間深綠色區域(2)則依據各種偵測機制,顯示所找出的威脅數量,最終下方以威脅類型(3)統整惡意檔案、C&C中繼站與惡意網址,並細分危險程度、處理完成與否等統計資訊。

產品資訊

●建議售價:廠商未提供

●代理商:瑞奇數碼(02)2658-1786

●可處理流量:800Mbps

●可處理檔案數量:每日35,000個

●可監控Windows端點電腦數量:700臺

●設備硬體規格:64GB記憶體、480GB固態硬碟與2TB磁碟

●設備網路介面:4個GbE埠與4個SFP+埠

●可選購功能:電子郵件伺服器監控模式(MTA)、端點電腦管理擴充設備(MDS Manager)

【註:規格與價格由廠商提供,因時有異動,正確資訊請洽廠商】

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23